¿Cómo proteger mi identidad en la red?

📧 Prueba AdGuard Temp Mail, un servicio de correo electrónico desechable. Obtén una dirección de correo electrónico temporal gratuita y mantén tu bandeja de entrada en orden.

Pruébalo ahora

El robo de identidades digitales es el acto ilegal de obtener, visualizar, copiar o usar información personal sin el consentimiento del propietario de esos datos. Con el avance de internet y las tecnologías digitales, esta tendencia problemática se ha vuelto cada vez más común en la actualidad. Aprende qué es la identidad digital y formas de resguardar tu identidad digital de amenazas constantes y mantente seguro.

Qué información puede ser robada en internet

A continuación, destacamos los principales tipos de datos personales que son frecuentemente el objetivo de los ciberdelincuentes y que pueden ser utilizados para el fraude de identidad personal en el ámbito digital.

Información personal de identificación (PII, en inglés)

- Nombre

- Fecha de nacimiento

- Dirección de domicilio

- Número de teléfono

Información financiera

- Números de cuentas bancarias

- Número de tarjetas de débito y crédito

- Pins y contraseñas de cuentas bancarias

- Estado crediticio

Información médica

- Historial médico

- Datos del plan de salud

- Información de recetas médicas

Cuentas de redes sociales

- Contraseñas y nombres de usuario

- Mensajes personales

- Fotos y videos

Datos laborales y educativos

- Currículum vitae

- Información salarial

- Datos sobre formación y calificaciones

Información de geolocalización

- Ubicación actual

- Historial de movilidad

Información de compras en línea

- Historial de compras

- Preferencias del consumidor

- Datos de entrega

Datos de comportamiento en línea

- Historial de búsquedas

- Sitios visitados

- Información sobre vídeos visualizados

Correo electrónico

- Contenido de correos electrónicos

- Datos de contacto

- Datos de inicio de sesión en la bandeja de entrada y contraseñas

Información biométrica

- Huellas dactilares

- Fotos faciales

- Datos de reconocimiento de voz

Cómo pueden utilizarse los datos robados

Fraude financiero

El acceso no autorizado a información bancaria puede llevar a transacciones ilegales. Por ejemplo, en 2013, la red Target fue víctima de ciberataques masivos que resultó en el robo de datos personales de 40 millones de tarjetas de crédito y débito.

Secuestro de cuentas

Los ladrones de identidad en línea a menudo tienen como objetivo contraseñas y nombres de usuario, lo que les otorga acceso no autorizado a perfiles de redes sociales. Un caso notable ocurrió en 2014, cuando varias celebridades fueron víctimas de ciberataques de phishing en iCloud y sus fotos y datos sensibles fueron filtrados.

Creación de identidades falsas y fraude de identidad

El robo de datos personales de identificación (PII, por sus siglas en inglés) puede abrir el camino para que alguien malintencionado pueda falsificar documentos y recibos fraudulentos. Estas prácticas pueden resultar en préstamos ilegales en su nombre o incluso acceso a servicios médicos.

Venta de información a terceros

Una de las características de la identidad digital frágil es la vulnerabilidad de tus datos. Los datos recopilados y obtenidos ilegalmente pueden venderse a anunciantes u otras empresas con el objetivo de publicidad dirigida. Un buen ejemplo de esto es el escándalo que involucró a Facebook y Cambridge Analytica, donde los datos personales de millones de personas se utilizaron ilegalmente para dirigir contenido de campañas políticas.

Espionaje en Internet e industrial

El espionaje en Internet e industrial representa amenazas significativas en la era digital. Hackers financiados por el estado o por corporaciones se infiltran en sistemas para extraer información confidencial o relacionada con la defensa. Un gran ejemplo de esto fue la filtración de datos de la Oficina de Administración de Personal de los Estados Unidos en 2015, que comprometió los datos de más de 22 millones de empleados públicos.

Organizaciones criminales y mercado negro

La información personal puede negociarse en el mercado negro a cambio de numerosas actividades ilegales, incluyendo el tráfico humano y de drogas.

Ataque de phishing e ingeniería social

Los datos comprometidos pueden servir como una puerta de entrada para ciberataques a conocidos o colegas de la víctima, como se observó en el ciberataque a Sony Pictures en 2014.

Cómo proteger tu identidad personal en el ámbito digital

Principios básicos de seguridad

Contraseña segura

Si te preguntas "¿cómo puedo cuidar mi identidad digital?", debes saber que el primer paso es repensar tus contraseñas. Una contraseña segura que mezcla letras mayúsculas y minúsculas, números y caracteres especiales es tu fortaleza contra intrusiones y puede protegerte contra el robo de identidad. Aquí están las ventajas de usar este tipo de contraseña:

- Defensa contra ataques de "diccionario": optar por contraseñas simples y comunes te expone a ataques de "diccionario", en los que los hackers intentan utilizar una secuencia estándar de palabras o combinaciones. Una contraseña fuerte minimiza esta vulnerabilidad al ser mucho menos predecible.

- Fuerza bruta: la diversidad y longitud de una contraseña aumentan exponencialmente el número de combinaciones posibles. Con una contraseña compleja, los intentos de descifrarla por fuerza bruta, incluso con computadoras de última generación, pueden ser una tarea muy difícil.

- Protección contra intrusiones secuenciales: si los invasores tienen acceso a una cuenta con una sola contraseña, pueden replicarla en otras plataformas. Diversificar las contraseñas y hacerlas más complejas reduce esta posibilidad.

- Mantenimiento de la seguridad general: no importa si se trata de tus documentos personales, detalles bancarios, redes sociales o correo electrónico: una contraseña fuerte es un verdadero escudo contra filtraciones ilegales.

Autenticación de dos factores (2FA)

Otro consejo sobre cómo proteger la identidad digital es utilizar la autenticación de dos factores. La autenticación de dos factores (2FA) es una capa adicional de seguridad que te ayuda a mantener seguras tus cuentas en línea. No solo requiere el nombre de usuario y la contraseña, sino también algo más, como un token físico o un código de confirmación enviado a tu celular. Aquí están las ventajas de usar 2FA:

- Protección contra el pirateo: incluso si los intrusos tienen acceso a tu contraseña, se requerirá un segundo factor para iniciar sesión en tu cuenta, lo que la hace mucho más difícil de hackear.

- Notificaciones sobre intentos de inicio de sesión: muchos sistemas 2FA te notificarán cuando alguien intente iniciar sesión en tu cuenta, para que puedas detectar rápidamente cualquier actividad sospechosa.

- Ideal para múltiples servicios: 2FA se puede configurar para la mayoría de los servicios de Internet modernos, desde correos electrónicos hasta cuentas bancarias, fortaleciendo la seguridad en general.

- Fácil de usar: 2FA agrega una capa adicional de seguridad durante el proceso de inicio de sesión y todo esto es muy rápido y sencillo.

Actualización de software

Las actualizaciones regulares de software son fundamentales para fortalecer tu seguridad digital. Explicaremos por qué:

- Problemas de seguridad: el mundo de la tecnología es un juego de ajedrez interminable. Los desarrolladores constantemente revisan sus programas en busca de vulnerabilidades de seguridad. Cuando encuentran brechas, lanzan rápidamente actualizaciones que actúan como una fortaleza para evitar que los adversarios las exploren. Sin estas actualizaciones, estarás dejando la puerta abierta a ataques cibernéticos.

- Protección contra software malicioso: las actualizaciones modernas generalmente vienen equipadas con mecanismos de defensa contra virus y malware. Mantener tu software siempre actualizado resulta en un sistema más sólido.

- Mejora del rendimiento: además de las mejoras en seguridad, las actualizaciones siempre traen optimizaciones de rendimiento y novedades que hacen que tu software funcione de manera más fluida.

- Seguir los protocolos de seguridad más recientes: el entorno digital está en constante evolución, y los protocolos y regulaciones de seguridad siguen esa tendencia. Las actualizaciones regulares garantizan que tu software esté al día en cuanto a los estándares de seguridad.

- Protección de la privacidad: cuando tienes tu software actualizado, los ciberdelincuentes encuentran más dificultades para acceder a tus datos personales, incluyendo contraseñas, detalles financieros o comunicación personal.

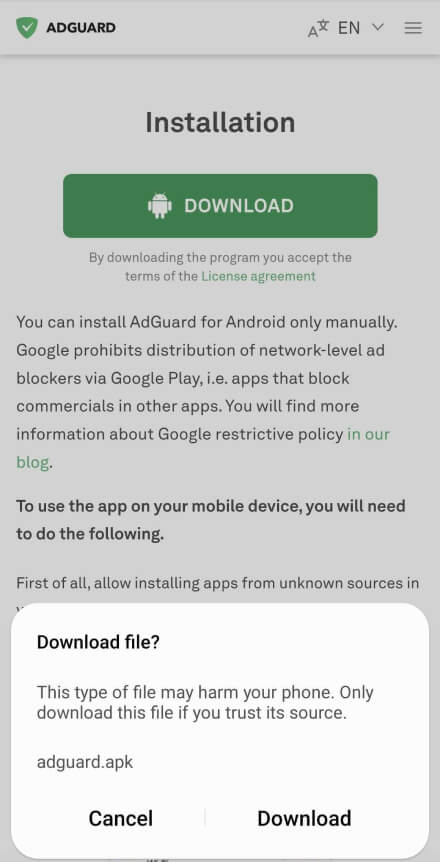

Sé cauteloso con las aplicaciones que instalas y ejecutas

El mundo digital siempre está lleno de innovación y conveniencia, pero también de posibles amenazas. Ante esto, la pregunta “¿cómo proteger mi identidad en la red?” se vuelve muy relevante. Es importante ser siempre cuidadoso, especialmente en plataformas como Windows y Mac.

- Confía en la autenticidad: siempre da prioridad a programas de desarrolladores reconocidos y autorizados. Normalmente, pasan por rigurosas pruebas para garantizar la seguridad del usuario. Aventurarse en territorios desconocidos es un riesgo que no vale la pena correr cuando se trata de software de desarrolladores no verificados.

- Ten cuidado con el software modificado: las modificaciones de terceros, como las que se encuentran en sitios de torrents, pueden ser caballos de Troya. Pueden parecer inofensivas o incluso útiles a primera vista, pero pueden contener códigos maliciosos. Una vez activado, este código puede dar a los invasores acceso irrestricto a tu sistema.

- Supervisión de aplicaciones móviles: la era de los teléfonos inteligentes nos ha brindado acceso a una variedad de aplicaciones, pero no todas tienen los intereses de los usuarios como prioridad. Algunas aplicaciones, especialmente las creadas por falsos desarrolladores, pueden beneficiarse del robo de tus datos vendiéndolos a quien pague más.

- Las extensiones del navegador pueden ser de doble filo. Aunque pueden mejorar tu experiencia en línea, también pueden ser peligrosas o convertirse en amenazas con el tiempo. Si son controladas por personas malintencionadas, las extensiones pueden registrar tu actividad en línea, capturar información sensible e incluso acceder a tus datos financieros, dejándote vulnerable al robo de identidad.

Protección de datos financieros

Pero ¿сómo proteger mi identidad digital para que mis datos financieros estén más seguros? Estar atento a tus cuentas es crucial en el entorno digital. Aquí tienes un resumen de cómo la monitorización de tus cuentas puede funcionar como un escudo para tus datos personales:

- Identificar fraudes de inmediato: al verificar con frecuencia el estado de tu tarjeta de crédito, puedes identificar transacciones no autorizadas de manera rápida. Estas anomalías pueden ser un indicio de fraude o robo de identidad relacionado con tus detalles financieros.

- Acción rápida: si algo parece estar mal, tomar decisiones rápidas te permite contactar a tu institución financiera de inmediato. Actuar de manera inmediata (como congelar o cancelar tu tarjeta, por ejemplo) puede limitar el potencial impacto.

- Verificar dos veces tus suscripciones: la monitorización de cuentas también sirve como una verificación de salud financiera. Cancelar pagos regulares te ayudará a asegurarte de que no estás siendo cobrado por servicios que ya no necesitas, o peor aún, por servicios ficticios que nunca suscribiste.

- Cultivar la responsabilidad digital: la monitorización regular de las cuentas bancarias refuerza una mentalidad proactiva con respecto a tu bienestar financiero. Al mantener un chequeo regular y comprender las peculiaridades de tus ingresos y gastos, no solo te proteges, sino que también construyes confianza en el mundo de las finanzas digitales.

Protección de datos personales

Cuidado con el phishing

Los sitios web y correos electrónicos de phishing son uno de los principales culpables de las filtraciones de datos. Es crucial mantenerse alerta y no caer en este tipo de tácticas. Básicamente, el phishing es un ardid astuto diseñado para inducirte a revelar información confidencial, como contraseñas o información de tarjetas de crédito. Estos intentos de phishing a menudo se disfrazan de servicios en línea confiables, pero su verdadera intención es robar tus datos personales.

Además, ciertos correos electrónicos de phishing pueden contener malware, listos para comprometer tu computadora. Siempre ten cuidado: evita hacer clic en adjuntos o enlaces sospechosos, especialmente si algo parece un poco extraño. Confía en tus instintos y prioriza tu seguridad en línea.

Gestión de la privacidad en las redes sociales

Proteger tu información personal en línea es fundamental, y gestionar tu privacidad en las plataformas de redes sociales es un componente vital de un buen nivel de protección. Aquí tienes un resumen de la importancia de la gestión de la privacidad en las redes sociales:

- Control de la visibilidad: es esencial prestar mucha atención a la configuración de privacidad. Al hacerlo, decides quién puede ver tus datos personales, fotos y actualizaciones de estado, manteniendo a posibles ladrones de identidad o estafadores a raya.

- Protección contra el robo de identidad: limitar los datos personales que compartes públicamente (como tu fecha de nacimiento, dirección o número de teléfono) reduce significativamente el riesgo de que se utilicen para actividades fraudulentas.

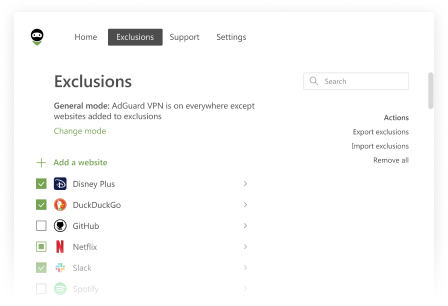

- Reducción de las huellas digitales: los anunciantes y otros servicios de terceros suelen rastrear tu comportamiento en las redes sociales. Al ajustar tus preferencias de privacidad o utilizar bloqueadores de anuncios como AdGuard, puedes reducir la cantidad de datos recopilados sobre ti.

- Evitar atención no deseada: reducir la visibilidad pública de tu perfil y tus interacciones te protege de atención no solicitada y de posibles problemas derivados de ella.

Soluciones tecnológicas

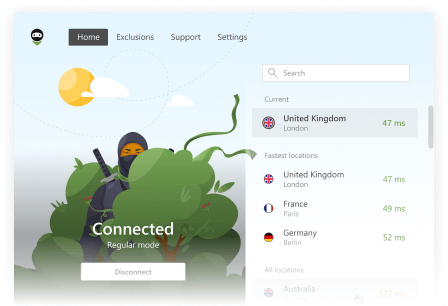

Redes Privadas Virtuales (VPN)

Una Red Privada Virtual (VPN) es una herramienta esencial para fortalecer tu privacidad y seguridad en línea. Profundicemos en cómo una VPN refuerza tus defensas digitales:

- Encriptación sólida: en su núcleo, una VPN establece un canal encriptado entre tu dispositivo y Internet. Esto asegura que cualquier información que pase por este canal esté oculta de manera segura, protegiéndola de miradas indiscretas.

- Ocultación de tu IP: una de las principales funciones de una VPN es camuflar tu dirección IP real, reemplazándola por la del servidor VPN. Esta ocultación dificulta la identificación personal o de ubicación por parte de sitios web y rastreadores.

- Protección en redes Wi-Fi públicas: los puntos de acceso de redes Wi-Fi públicas, aunque convenientes, son criaderos de amenazas cibernéticas. Una VPN actúa como una barrera de protección, encriptando tus datos y garantizando tu seguridad incluso en redes potencialmente vulnerables.

- Superar restricciones geográficas: además de la seguridad, una VPN también te brinda la ventaja de eludir bloqueos geográficos. Esto significa que puedes acceder a contenido restringido en tu región.

- Reducción de huellas digitales: en nuestro mundo orientado por datos, innumerables entidades compiten por obtener una porción de los datos de tus actividades en línea. Una VPN ofrece una capa adicional de privacidad y hace que sea significativamente más difícil seguir tu rastro digital.

- Protección contra phishing y malware: algunas de las VPN más avanzadas vienen con características integradas diseñadas para evitar el acceso a sitios web maliciosos conocidos, actuando como una primera línea de defensa contra intentos de phishing y posibles malware.

Software Antivirus

Históricamente, el software antivirus encontró su nicho predominantemente dentro del ecosistema de Windows, dado que era el objetivo principal de las amenazas cibernéticas. Aunque plataformas como Mac han estado relativamente aisladas, no están completamente inmunes. En cuanto a las plataformas móviles, aunque no albergan soluciones antivirus en el sentido convencional, tienen aplicaciones que emulan algunas funcionalidades de antivirus. Profundicemos en las capacidades esenciales de un antivirus tradicional adaptado para Windows o Mac:

- Detección y neutralización de malware: en su núcleo, un software antivirus escanea minuciosamente su sistema en busca de entidades maliciosas, incluyendo virus, troyanos, gusanos y otros programas malignos que amenazan su seguridad digital.

- Protección contra phishing: muchas suites antivirus vienen equipadas con medidas de disuasión contra el phishing, que sirven para bloquear sitios web sospechosos ansiosos por engañarte y hacerte proporcionar información sensible. Dicho esto, los navegadores modernos han mejorado sus defensas y a menudo incorporan medidas de nivel de protección similar.

- Supervisión del tráfico web: ¿navegando en línea? Muchas herramientas antivirus mantienen un ojo vigilante sobre sus actividades en línea, alertándolo rápidamente si está navegando en territorios potencialmente peligrosos o descargando archivos riesgosos.

- Refuerzos de firewall: ya sea nativo o aliado al antivirus, los firewalls actúan como guardianes, examinando el tráfico digital entrante y saliente, y deteniendo cualquier actividad sospechosa desde el principio.

- Actualizaciones y refuerzos oportunamente: el panorama de las amenazas cibernéticas está en constante evolución. Reconociendo esto, las soluciones antivirus reciben actualizaciones de manera regular, garantizando que estén bien preparadas para combatir las amenazas más recientes.

- Educación en seguridad digital: más allá de la mera protección, ciertas marcas de antivirus también proporcionan recursos informativos, capacitando a los usuarios con conocimiento sobre riesgos potenciales y orientándolos hacia comportamientos digitales más seguros.

- Adaptabilidad a dispositivos móviles: es importante señalar que algunas funcionalidades, tradicionalmente asociadas con herramientas antivirus, han encontrado su camino hacia las plataformas móviles. Un ejemplo de esto es AdGuard para Android y AdGuard para iOS, que no solo actúan como escudos contra sitios de phishing, sino que también bloquean rastreadores.

Correo Electrónico Temporal

📧 Prueba AdGuard Temp Mail, un servicio de correo electrónico desechable. Obtén una dirección de correo electrónico temporal gratuita y mantén tu bandeja de entrada en orden.

Pruébalo ahora

El uso de un correo electrónico temporal puede ser una forma poderosa de proteger tu identidad y fortalecer tu privacidad en línea. Vamos a explorar más a fondo sus ventajas multifacéticas:

- Garantía de anonimato: las plataformas de correo electrónico temporal te permiten interactuar y participar sin revelar tu identidad de correo electrónico principal, asegurando que tu huella digital permanezca oculta.

- Protección contra el correo no deseado: al registrarte una sola vez o para suscripciones temporales, un correo electrónico temporal actúa como un amortiguador, asegurando que tu bandeja de entrada principal permanezca libre de una avalancha de mensajes no deseados.

- Un salvavidas durante el registro: ¿teniendo precaución en nuevos sitios? Utilizar un correo electrónico temporal durante el registro en plataformas sospechosas puede reducir drásticamente la probabilidad de que tu correo electrónico principal sea comprometido o mal utilizado.

- Disuasión contra phishing: por diseño, las direcciones de correo electrónico desechables sirven a su propósito y luego desaparecen, reduciendo drásticamente las posibilidades de ciberataques de phishing dirigidos a tu cuenta principal.

- Impenetrable para rastreadores: varios proveedores de correo electrónico efímero han elevado la apuesta incorporando características que bloquean rastreadores ocultos en correos electrónicos, garantizando que tus movimientos digitales permanezcan privados.

- Sin compromisos: ya sea que estés validando una cuenta, aprovechando una oferta promocional o simplemente probando una nueva plataforma, los correos electrónicos temporales te permiten hacerlo sin comprometerte con obligaciones a largo plazo.

Cifrado de datos en el almacenamiento del dispositivo

Encriptar los datos almacenados en tu dispositivo proporciona una protección vital contra el acceso no autorizado, especialmente si tu dispositivo, ya sea una computadora portátil, teléfono o tableta, se pierde o cae en manos equivocadas. Es crucial reconocer que nuestros dispositivos son depósitos de información invaluable y sensible, desde contraseñas y datos de navegación guardados hasta escaneos de documentos y correspondencia privada. Un acceso no autorizado a este tesoro por parte de actores maliciosos puede tener resultados catastróficos.

Afortunadamente, los sistemas operativos contemporáneos vienen equipados con funciones de cifrado de disco o sistema de archivos integradas. Activar estas herramientas no solo es aconsejable, sino imperativo para tu seguridad digital.

Windows

BitLocker: Una herramienta de cifrado de disco integral, BitLocker está disponible en ediciones seleccionadas de Windows a partir de Vista. Se integra perfectamente con el TPM (Módulo de Plataforma Confiable) y proporciona una capa reforzada de seguridad al encriptar todo el disco.

Sistema de Cifrado de Archivos (EFS): Con EFS, los usuarios tienen la flexibilidad de encriptar archivos y carpetas individuales específicamente dentro del sistema de archivos NTFS.

Mac

FileVault 2: Disponible en macOS, FileVault 2 cifra el disco de inicio completo utilizando cifrado XTS-AES-128 con una clave de 256 bits.

Utilidad de Disco: Dentro de macOS, Utilidad de Disco también permite a los usuarios crear volúmenes de disco cifrados usando AES-256.

iOS

Protección de Datos: iOS muestra un marco de múltiples claves, empleando varias claves para una sólida protección de datos a nivel del sistema de archivos. Cada clave de cifrado está vinculada exclusivamente a un ID de dispositivo y código de usuario.

Cifrado a nivel de archivo: Apple aumentó su seguridad con la introducción de una capa adicional de cifrado a nivel de archivo a partir de iOS 10, complementando sus protocolos de cifrado existentes.

Android

Cifrado de disco completo (Full Disk Encryption o FDE): implementado como técnica de cifrado estándar desde Android 5.0, FDE asegura que todos los datos del dispositivo estén cifrados. Al iniciar el dispositivo, solicita un PIN o contraseña.

Cifrado basado en archivos (File-Based Encryption o FBE): introducido en Android 7.0, FBE ofrece la conveniencia de cifrar archivos y directorios individuales usando claves distintas, simplificando la gestión de niveles de acceso variables en un solo dispositivo.

Seguridad móvil

Además de los mecanismos de cifrado mencionados anteriormente, varios ajustes esenciales diseñados para dispositivos móviles merecen ser destacados:

- Configuración de bloqueo de pantalla: elija una contraseña o PIN sólido en lugar de patrones simples o biometría. Desactive las vistas previas de notificaciones (que van desde mensajes de texto hasta notificaciones de aplicaciones bancarias) en la pantalla de bloqueo. Este paso evita que personas no autorizadas vean el código de autenticación de dos factores en caso de pérdida del teléfono.

- Permisos de aplicaciones: revise y ajuste regularmente los permisos de las aplicaciones para asegurarse de que no estén accediendo a datos o funciones del dispositivo de manera innecesaria.

- Bloqueo de fuentes desconocidas: desactive la opción de instalar aplicaciones desde fuentes no verificadas.

- Navegación segura: configure su navegador con opciones de navegación segura para reducir efectivamente el acceso a sitios web maliciosos.

- Control remoto: active las funciones que permiten el rastreo de ubicación a distancia y la eliminación de datos en caso de pérdida del dispositivo.

- Desactive servicios innecesarios: para reducir posibles riesgos de seguridad, apague servicios como Bluetooth y NFC cuando no los esté utilizando activamente.

En la era digital actual, caer en manos de un ladrón de identidad es un riesgo constante. Con herramientas como los dispositivos skimmers de tarjetas de crédito y el software de espionaje volviéndose más sofisticados, nuestras información personal está constantemente amenazada. Correos electrónicos de phishing cuidadosamente disfrazados como comunicaciones legítimas buscan engañarnos para que proporcionemos información confidencial. Incluso conectarse a una red Wi-Fi aparentemente inofensiva puede abrir la puerta a aquellos que desean robar su identidad. Es esencial ser proactivo y estar bien informado para protegerse. Al estar consciente de las amenazas y tomar las precauciones necesarias, puede reducir significativamente la posibilidad de convertirse en una víctima de ciberataques de robo de identidad. Manténgase informado, manténgase vigilante y siempre priorice su seguridad digital.