¿Smart wearables son inteligentes lo suficiente para proteger tus datos?

Son las 8 de la mañana. Un reloj inteligente vibra suavemente y te despierta, pero no te sientes descansado. Le echas una mirada rápida a su pantalla resplandeciente para consultar el gráfico de tus etapas de sueño. Muy poco sueño profundo anoche, eso lo explica. Al vestirte, usas un cinturón inteligente: los sensores en su hebilla rastrean la circunferencia de tu cintura, asegurándote de que no te excedas. Antes de salir, solo compruebas si tus zapatillas inteligentes están bien cargadas, ya que se atan solas después de ponértelas. Usas dos anillos inteligentes: uno para bloquear tu puerta habilitada para NFC y otro para pagar un espresso en la cafetería más cercana. Pero todavía tienes frío. Debe ser tu presión arterial. Vuelves a consultar tu reloj inteligente: efectivamente, está demasiado baja. Un espresso más, por favor. Sabes que el frío no durará mucho tiempo: tu chaqueta inteligente conectada a Alexa ha detectado tu incomodidad y ya se está calentando.

Esa escena, aunque un poco exagerada, no está tomada del último episodio de Black Mirror. Todos estos dispositivos ya están en el mercado. Algunos de ellos se producen en masa, mientras que otros recién están irrumpiendo en la escena de Internet de las Cosas (IoT).

Parece que cada objeto ahora tiene su doppelganger inteligente. El mercado de IoT está en auge: solo en 2022, se espera que crezca un 18% y, para 2025, se estima que estaremos rodeados por 27 mil millones de dispositivos IoT conectados. Todos ellos estarán equipados con sensores, software y otras tecnologías capazes de recolectar grandes cantidades de datos detallados de ubicación, salud y de identificación personal y transferirlos en tiempo real a otros dispositivos conectados a Internet y servidores remotos. Esta conexión, ya sea Wi-Fi o Bluetooth, es, y probablemente será, vulnerable a ataques y filtraciones.

Algunos argumentarían que los dispositivos wearables son simplemente juguetes caros sobrevalorados, poco fiables, inseguros y fácilmente prescindibles. Otros no podrían imaginar su vida sin ellos. Al fin y al cabo, tienen como objetivo (¡y a veces lo hacen!) hacer que nuestra existencia cotidiana sea más fácil, conveniente y predecible.

Juguete tech para algunos, salva-vidas para otros

Los gurús de los gadgets y los geeks obtienen dispositivos portátiles principalmente por curiosidad y FOMO. Los fanáticos del fitness confían en sus habilidades para contar pasos y medir distancias y calorías gastadas. Los usuarios conscientes de la salud, especialmente aquellos que sufren de problemas crónicos, se encantan con la promesa de una mayor autonomía y menos dependencia de cuidadores o citas médicas periódicas y costosas.

Un cinturón inteligente no solo puede medir el perímetro de la cintura, sino que también predecir una caída. Una suela GPS se comercializa como una herramienta para rastrear a los pacientes con Alzheimer. Un reloj inteligente puede monitorear los niveles de azúcar en la sangre en tiempo real y compartir estos datos con la familia del usuario o un médico para que puedan ayudar rápidamente en caso de que baje demasiado. Los desfibriladores wearable pueden administrar terapia de choque si detectan un ritmo cardíaco potencialmente mortal. Una banda inteligente para personas con discapacidad visual enviará vibraciones hápticas para advertir al usuario de la proximidad de objetos.

No será exagerado decir que los wearables ya están salvando vidas. Se acredita que un Apple Watch salvó la vida de un ciclista al alertar a las autoridades de emergencia de su caída y enviarles sus coordenadas exactas. En otro caso, un hombre tomó un ECG con la aplicación en su reloj inteligente después de experimentar dolores en el pecho y descubrió que el 99,9 % de sus arterias estaban obstruidas. Además, una mujer dijo que el reloj la alertó de un ritmo cardíaco inusualmente alto; resultó que sufrió un ataque al corazón sin darse cuenta.

No hay duda de que la funcionalidad de los dispositivos IoT evolucionará a medida que los sensores que los alimentan se vuelvan más avanzados. Apple está investigando cómo hacer que su reloj inteligente prediga ataques de asma. Un grupo de estudiantes suizos ha diseñado un sostén inteligente que puede detectar los primeros signos de cáncer de mama. Under Armour ha presentado una solicitud de patente para un zapato (!) que puede medir la presión arterial del usuario. El cielo es el límite.

Del universo de la tecnología al mundo de la moda

Con la explosión del mercado de IoT (se prevé que crezca un 17,8 % en promedio anual y alcance los $ 280 mil millones para 2030), los dispositivos portátiles ya no son atractivos solo para los enamorados de la alta tecnología, obsesionados con la forma física o afectados por problemas de salud.

Por mucho que la tecnología portátil esté revolucionando el cuidado de la salud, está también trasciendo novedades al mundo de la moda.

Desde el primer dispositivo IoT portátil (una voluminosa cámara web portátil en 1994 que transmitía imágenes en vivo a Internet con la ayuda de una antena), los dispositivos interconectados han recorrido un largo camino en términos de design. Levi's se está asociando con Google para desarrollar una chaqueta de mezclilla que puede responder llamadas telefónicas y reproducir música; Apple Watch está colaborando con Hermes y Nike, mientras que Samsung Galaxy Watch se está asociando con la marca de moda de lujo Thom Browne; celebridades como Kim Kardashian y Gwyneth Paltrow están exibindo sus anillos inteligentes a millones en Instagram.

Los dispositivos inteligentes ya no son un artículo de lujo: hoy se han convertido irreversiblemente al mainstream y se han vuelto más baratos. La tecnología portátil se ha abierto camino en el ámbito de trabajo, por exemplo. Los cascos inteligentes evitan que los trabajadores de la construcción se sobrecalienten al monitorear la temperatura y la frecuencia cardíaca del usuario, además de tomar la temperatura y la humedad externas. En el deporte, un protector bucal inteligente previene contusiones cerebrales al enviar datos a una aplicación de iPad a través de Bluetooth, alertando a los entrenadores si los atletas sufrieron un impacto en la cabeza. En la vigilancia, las gafas inteligentes equipadas con tecnología de reconocimiento facial pueden acceder a las bases de datos policiales y ayudar a identificar a sospechosos. Además, algunos proveedores de seguros de salud les dan a los clientes un reloj inteligente gratis o con un gran descuento si alcanzen sus objetivos de actividad física.

No queremos traerte una lista exhaustiva de lo que son capaces de hacer los dispositivos portátiles interconectados. El potencial para su aplicación no tiene límites y, por lo visto, se convertirán en una presencia constante en nuestras vidas tarde o temprano. Pero, si ese futuro es casi inevitable, deberíamos estar aún más preocupados por cómo estos dispositivos manejan nuestros datos. Y aquí es donde el cuento de hadas de ciencia ficción se encuentra con la dura realidad.

Supersensibles y poco fiables

A pesar de todos los avances en la ciencia e ingeniería de sensores, la tecnología de los dispositivos inteligentes deja mucho que desear. Ellos son propensos a falsos positivos, lo que puede no parecer un gran problema a primera vista. Sin embargo, no es algo que deba descartarse. Además de causar ansiedad innecesaria a personas sanas, los falsos positivos están ejerciendo una presión adicional sobre los recursos ya limitados del sistema de salud.

Un estudio reciente encontró que solo el 11,4 % de las 264 personas que acudieron a un médico después de recibir lecturas de pulso "anormales" y alertas de Apple Watch fueron diagnosticadas con algún problema cardíaco, lo que indica una alta tasa de falsos positivos. En algunos de estos casos, los pacientes acudían al médico sólo después de que sus relojes les indicaran específicamente que lo hicieran.

Aunque se desaconseja el uso de dispositivos inteligentes para el autodiagnóstico, siempre existe el riesgo de que los dispositivos portátiles reemplacen al infame Doctor Google como médico de atención primaria.

Las falsas alarmas también pueden bloquear los recursos policiales y retrasar la respuesta a emergencias reales. En 2019, los servicios de emergencia en las estaciones de esquí en Colorado, EE. UU., se vieron inundados por llamadas falsas de Apple Watch al 911 mientras sus propietarios continuaban esquiando pacíficamente a lo largo de las pistas del estado, ajenos a lo que estaban haciendo sus dispositivos.

Hay evidencia anecdótica de relojes inteligentes que se equivocan por precaución. Según los informes, una alerta de caída puede desencadenarse por algo pequeño como golpear una superficie con la mano, cortar verduras o aplaudir.

Los ingenieros y desarrolladores todavía tienen que avanzar mucho para que sus dispositivos continúen salvando vidas sin volverse demasiado fáciles de activar. La precisión mejorará a medida que crezca la base de código, pero este crecimiento también puede generar más errores y, por lo tanto, vulnerabilidades, ya que la cantidad de datos recopilados también aumentará inevitablemente. Entonces, el problema de precisión puede resolverse con el tiempo, pero los problemas de seguridad y privacidad solo empeorarán.

Demasiados datos, poca seguridad

En 2018, las ubicaciones de las bases militares secretas de EE. UU., incluso en Afganistán y Siria, fueron expuestas inadvertidamente por la aplicación de seguimiento de actividad física Strava. Los expertos detectaron los contornos de sitios militares previamente desconocidos en un mapa que muestra 3 billones de puntos de datos GPS cargados por usuarios de Strava. Aparentemente, los soldados activaron la función de seguimiento de la aplicación cuando salían a correr. Es poco probable que supieran dónde terminarían esos datos y quién más los vería.

Si los soldados no tenían ni idea sobre lo que podría pasar con sus datos, ¿cuánta conciencia podemos esperar de los usuarios habituales?

Algunos gobiernos no esperan mucho y están tomando el asunto en sus propias manos. En 2017, Alemania prohibió los relojes inteligentes con seguimiento de ubicación para niños y recomendó a los padres que se deshicieran de los dispositivos que ya habían comprado. Y resultó ser un movimiento inteligente. Dos años más tarde, se descubrió que un reloj inteligente con rastreador GPS comercializado para niños almacenaba datos de 5000 niños en todo el mundo en los servidores no cifrados de la compañía en China. Los datos contenían imágenes, mensajes de voz, nombres y direcciones.

Uno podría preguntarse por qué surgieron estos problemas de seguridad en primer lugar. Es cierto que las empresas pueden manejar mal los datos de los usuarios, sin embargo, la raíz del problema es que muchos dispositivos IoT portátiles tienen un design inseguro.

Los relojes inteligentes y las bandas inteligentes siguen siendo los dispositivos portátiles más populares y ocupan conjuntamente más del 50 % del mercado. Aunque ambos se pueden sincronizar con teléfonos inteligentes, las bandas inteligentes tienen un conjunto limitado de funciones y, por lo general, se enfocan en el estado físico. Los relojes inteligentes, por otro lado, tienen un conjunto más amplio de funciones y, en consecuencia, necesitan más datos del usuario para realizarlas, lo que los convierte en un mayor riesgo para la privacidad y la seguridad. ¿Cómo pasa eso?

Como mencionamos anteriormente, funcionalidades más completas requieren una base de código más compleja, y cuanto más grande sea ella, más espacio hay para errores, lo que a su vez conduce a más vulnerabilidades. En resumen: cuantos más datos tu dispositivo inteligente procese, más probable es que se vean comprometidos como resultado de una vulnerabilidad pasada por alto en su base de código en constante expansión. El impacto de una fuga también aumenta con el aumento de la funcionalidad: cuantos más datos se procesan, más datos se pueden filtrar.

Inerentemente inseguros

Wearables recopilan datos a través de sensores y los almacenan localmente antes de enviarlos a la aplicación móvil correspondiente. Dado que el monitoreo de la salud 24/7 requiere mucha potencia de cómputo, el tamaño relativamente pequeño de los dispositivos portátiles, junto con la necesidad de una batería de duración razonablemente larga, limita lo que pueden hacer. Para compensar la falta de poder de cómputo, la mayoría de ellos transmiten los datos a una puerta de enlace conectada a Internet (un smartphone, una tableta o un computador). Este "dispositivo principal" sirve como almacenamiento temporal desde el cual los datos se transfieren a la nube.

Por lo tanto, los smartphones sirven como una parada intermedia por la que pasan los datos en su camino hacia el almacenamiento de datos permanente. Los dispositivos inteligentes se basan en tres tipos de conexión inalámbrica para transmitir los datos: Near Field Communication (NFC), Bluetooth y Wi-Fi. En su mayor parte, el tráfico de dispositivos IoT no está cifrado, lo que significa que los malos actores pueden "escuchar" el tráfico y extraer datos personales y confidenciales durante la transmisión. Otra forma de que los piratas informáticos obtengan acceso a los datos es obligar a un dispositivo portátil a transferirlos a un "dispositivo principal" falso en lugar del real.

También hay que tener en cuenta que los dispositivos portátiles comparten una gran cantidad de información de ubicación y identificación personal con las aplicaciones. Las aplicaciones pueden transferir los datos a terceros, que, a su vez, pueden usarlos para la optimización de anuncios. Según un informe de 2019 de Juniper Research, se espera que los proveedores de dispositivos IoT portátiles ganen 855 millones de dólares vendiendo datos producidos por los dispositivos a proveedores de seguros para 2023.

Buenas intenciones que salieron mal

Los desarrolladores están ideando formas cada vez más creativas de hacernos la vida más fácil... o más difícil. El año pasado, Apple lanzó un dispositivo con forma de moneda llamado AirTag que debería ayudar a los usuarios a realizar un seguimiento de sus pertenencias y no perderlos, como las llaves del automóvil. Una vez que hayas marcado su AirTag como perdido, hará ping a todos los dispositivos Apple con Bluetooth cerca de ti para encontrarlo y enviarte su ubicación en un mapa.

La idea, sin embargo, ha fracasado un poco. El rastreador Bluetooth de Apple se ha convertido en una herramienta perfecta para la vigilancia encubierta. Docenas de mujeres han presentado denuncias policiales relacionadas con AirTags. En muchos casos, las víctimas recibieron notificaciones de que un AirTag desconocido las seguía y, en la mitad de esos casos, los acosadores resultaron ser sus ex-novios.

Cabe destacar que las señales de Bluetooth emitidas por los relojes inteligentes y otros dispositivos IoT son datos naturalmente rastreables e identificables. En primer lugar, cada dispositivo Bluetooth tiene una dirección única, que a veces se denomina dirección MAC de Bluetooth. En segundo lugar, la investigación ha demostrado que es posible identificar a una persona unicamente por su "huella dactilar Bluetooth", en función de defectos en el hardware Bluetooth. Lo mismo se aplica al Wi-Fi.

Otro gran problema con la tecnología IoT portátil es el cifrado, o más especificamente su falta ocasional. Esto puede resultar no solo en una menaza a la privacidad, sino también en daños corporales bastante graves. En 2020, se descubrió una falla en la API de un cinturón de castidad con Bluetooth fabricado por una empresa china. La falla resultó en un corto período de tiempo en el que los usuarios no podían desbloquear sus jaulas con la aplicación adecuada. Los malos actores podrían usar la API defectuosa para acceder a la información personal de los usuarios, incluida su ubicación precisa, sus contraseñas y las direcciones de correo electrónico almacenadas sin cifrado en la base de datos de la empresa.

Las vulnerabilidades en las aplicaciones Web y en el software también pueden aparecer ropas inteligentes. ¿Qué sucede si su chaqueta inteligente falla y se niega a calentarse o, alternativamente, sube demasiado la temperatura? Además, la falta de patches de seguridad y actualizaciones de software oportunas hacen que los dispositivos portátiles sean fácilmente pirateables. La idea de ser asesinado por una hipertermia inducida por una chaqueta inteligente puede parecer tomada de una película de terror aburrida, pero está más cerca de la realidad de lo que podríamos pensar.

La industria del IoT portátil es incipiente. Puede prometer mucho y ya lo está haciendo, pero también enfrenta un gran desafío: deshacerse de las lagunas de seguridad inherentes al design de sus productos que amenazan la privacidad y seguridad del usuario. Y dado que los dispositivos inteligentes recopilan datos personales altamente confidenciales en grandes cantidades, cuanto antes se cierren estas lagunas, mejor.

Precauciones necesarias

Es importante tener en cuenta que los fabricantes tienden a poner los problemas de privacidad y seguridad en un segundo plano a favor de integrar tantas nuevas funciones quanto sea posible en sus dispositivos inteligentes para adelantarse a la competencia. El mercado de IoT se está expandiendo a un ritmo tentador, por lo que es comprensible que las empresas quieran ponerse en un hueco el más temprano posible.

Como tal, la responsabilidad de asegurarse de que no están arriesgando sus datos por un reloj o zapato recae en los usuarios. Por ello, hay algunos consejos que tal vez quieras seguir:

-

Opta por fabricantes de confianza que no hayan sido descubiertos filtrando datos o que sea poco probable que los almacenen sin cifrar. El proveedor debe impulsar actualizaciones y patches oportunos para todos los productos bajo soporte.

-

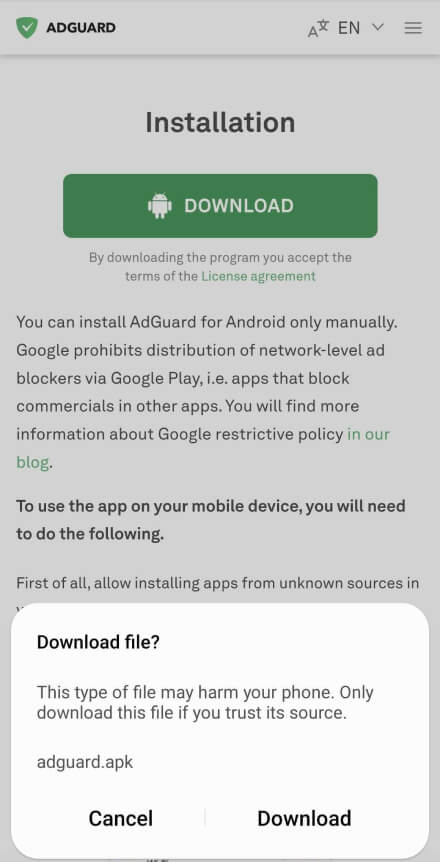

Ve a las tiendas de aplicaciones oficiales (App Store, Google Play o AppGallery) para obtener aplicaciones y evita transferir aplicaciones de otras fuentes a tu dispositivo inteligente.

-

Deshabilita el emparejamiento no autorizado de tu dispositivo portátil si es posible. Por lo tanto, te asegura de que no se conecte a dispositivos aleatorios habilitados para Bluetooth.

-

Si es posible, cambia tu contraseña configurada de fábrica.

-

Asegúrate de que tu software y tus aplicaciones estén actualizados para no perder patches críticos.

-

Configura la autenticación de dos factores en tu teléfono (y otros dispositivos emparejados) y cuentas.