Como se proteger contra o roubo de identidade

📧 Experimente o AdGuard Temp Mail, um serviço de email descartável. Obtenha um endereço de email temporário gratuito e mantenha o seu inbox em ordem.

Experimente agora

Roubo de identidade é o ato ilegal de obtenção, visualização, cópia ou uso de informações pessoais sem o consentimento do dono desses dados. Com o avanço da internet e das tecnologias digitais, esta tendência problemática vem se tornando mais e mais comum na atualidade.

Quais informações podem ser roubadas na Internet

Abaixo, nós destacamos os principais tipos de dados pessoais que são alvo frequente dos criminosos cibernéticos e podem ser usadas para fraude de identidade.

Informação pessoal de identificação (PII, na sigla em inglês)

- Nome

- Data de nascimento

- Endereço doméstico

- Número de telefone

Informação financeira

- Números de contas bancárias

- Número de cartões de débito e crédito

- PINs e senhas de contas bancárias

- Status de crédito

Informação médica

- Histórico médico

- Dados do plano de saúde

- Informações de receituário

Contas de redes sociais

- Senhas e nomes de usuário

- Mensagens pessoais

- Fotos e vídeos

Dados empregatícios e educacionais

- Currículo

- Informação salarial

- Dados sobre formação e qualificações

Informação de geolocalização

- Localização atual

- Histórico de mobilidade

Informações de compras online

- Histórico de compras

- Preferências do consumidor

- Dados de entrega

Dados de comportamento online

- Histórico de buscas

- Sites visitados

- Informação sobre vídeos assistidos

- Conteúdo de emails

- Dados de contato

- Dados de login na caixa de entrada e senhas

Informação biométrica

- Impressões digitais

- Fotos faciais

- Dados de reconhecimento de voz

Como os dados roubados podem ser utilizados

Fraude financeira

O acesso não autorizado a informações bancárias pode levar a transações ilegais. Por exemplo, em 2013, a rede Target foi alvo de um cyber ataque gigantesco, que resultou no furto de dados pessoais de 40 milhões de cartões de crédito e débito.

Sequestro de contas

Os ladrões de identidade da internet frequentemente têm como alvo senhas e nomes de usuário, que os dão acesso não autorizado a perfis de redes sociais. Um caso notável ocorreu em 2014, quando várias celebridades se tornaram vítimas do ataque de phishing do iCloud e tiveram suas fotos e dados sensíveis vazados.

Criação de identidades falsas e fraude de identidade

O furto de dados pessoais de identificação (PII, na sigla em inglês) pode abrir caminho para a criação de documentos e recibos fraudulentos. Estas práticas podem resultar em empréstimos ilegais em seu nome ou até mesmo o acesso a serviços médicos.

Venda de informações a terceiros

Dados coletados e obtidos ilegalmente podem ser vendidos para anunciantes ou outras empresas com o intuito de publicidade direcionada. Um bom exemplo disso é o escândalo envolvendo o Facebook e a Cambridge Analytica, em que os dados pessoais de milhões de pessoas foram usados ilegalmente para o direcionamento de conteúdo de campanhas políticas.

Espionagem na internet e industrial

A espionagem na internet e industrial representa ameaças significativas na era digital. Hackers financiados pelo estado ou por corporações infiltram sistemas para extrair informações confidenciais ou relacionadas ao aparato de defesa. Um grande exemplo disso foi o vazamento de dados do Escritório de Gerenciamento Pessoal dos EUA em 2015, que comprometeu os dados de mais de 22 milhões de funcionários públicos.

Organizações criminosas e mercado negro

Informações pessoais podem ser negociadas no mercado negro em troca de inúmeras atividades ilegais, incluindo tráfico humano e de drogas.

Ataque de phishing e engenharia social

Dados comprometidos podem servir como uma porta de entrada para ataques a conhecidos ou colegas da vítima, como observado no ataque cibernético à Sony Pictures em 2014.

Como proteger sua identidade na internet

Princípios básicos de segurança

Senhas complexas

Uma senha complexa que mistura letras maiúsculas e minúsculas, números e caracteres especiais é a sua fortaleza contra invasões e pode te proteger contra o furto de identidade. Aqui estão as vantagens do uso deste tipo de senha:

- Defesa contra ataques “dicionário”: optar por senhas simples e usadas frequentemente te deixa exposto a ataques “dicionário”, em que hackers tentam usar uma sequência padrão de palavras ou combinações. Uma senha forte minimiza esta vulnerabilidade por ser muito menos previsível.

- Força bruta: a diversidade e o comprimento de uma senha aumenta exponencialmente o número de combinações possíveis. Com uma senha complexa, as tentativas de descobrí-la na força bruta, mesmo com computadores de ponta, pode ser uma tarefa muito difícil.

- Proteção contra invasões sequenciais: se invasores tiverem acesso a uma conta com uma única senha, eles podem replicar o mesmo em outras plataformas. Diversificar senhas e torná-las mais complexas diminui essa possibilidade.

- Manutenção da segurança geral: não importa se se trata dos seus documentos pessoais, detalhes bancários, redes sociais ou email: uma senha forte é um verdadeiro escudo contra vazamentos ilegais.

Autenticação de dois fatores (2FA)

A autenticação de dois fatores (2FA) é uma camada de segurança extra que te ajuda a manter suas contas online em segurança. Ela não exige apenas o login e a senha, mas também algo mais, como um token físico ou um código de confirmação enviado para o seu smartphone. Aqui estão as vantagens de usar um 2FA:

- Proteção contra hackeamento: mesmo que os invasores tenham acesso a sua senha, será necessário um segundo fator para logar em sua conta, deixando-a muito mais difícil de hackear.

- Notificações sobre tentativas de login: muitos sistemas 2FA te notificam quando alguém tenta logar na sua conta, então você pode detectar rapidamente qualquer atividade suspeita.

- Ideal para múltiplos serviços: a 2FA pode ser configurada para a maioria dos serviços de internet modernos, desde emails até contas bancárias, fortalecendo a segurança geral.

- Fácil de usar: a 2FA adiciona uma camada extra de segurança durante o processo de login e tudo isso é muito rápido e simples.

Atualização de software

Atualizações regulares de software são fundamentais para o fortalecimento da sua segurança digital. Vamos explicar o porquê:

- Problemas na segurança: o mundo da tecnologia é um jogo de xadrez que nunca termina. Os desenvolvedores checam os seus programas continuamente em busca de brechas na segurança. Quando encontram vulnerabilidades, eles rapidamente lançam atualizações, que funcionam como uma fortaleza impedindo que adversários a explorem. Sem esses updates, você estará deixando a porta aberta para ataques cibernéticos.

- Escudo contra software malicioso: updates modernos tipicamente vêm equipados com mecanismos de defesa contra vírus e malware. Manter o seu software sempre atualizado resulta em um sistema mais forte.

- Performance melhorada: muito além das melhorias de segurança, as atualizações sempre trazem otimizações de performance e novidades que fazem com que o seu software rode de forma mais fluida.

- Seguindo os protocolos de segurança mais recentes: o meio-ambiente digital está sempre evoluindo, e os protocolos e regulamentações de segurança seguem a mesma tendência. Atualizações regulares garantem que o seu software esteja em dia quando se trata dos padrões de segurança.

- Proteção de privacidade: quando você está com o seu software atualizado, os criminosos cibernéticos encontram mais dificuldades ao tentar acessar seus dados pessoais, incluindo senhas, detalhes financeiros ou comunicação pessoal.

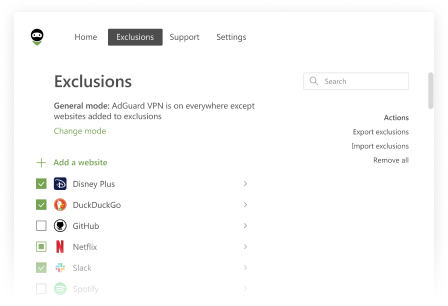

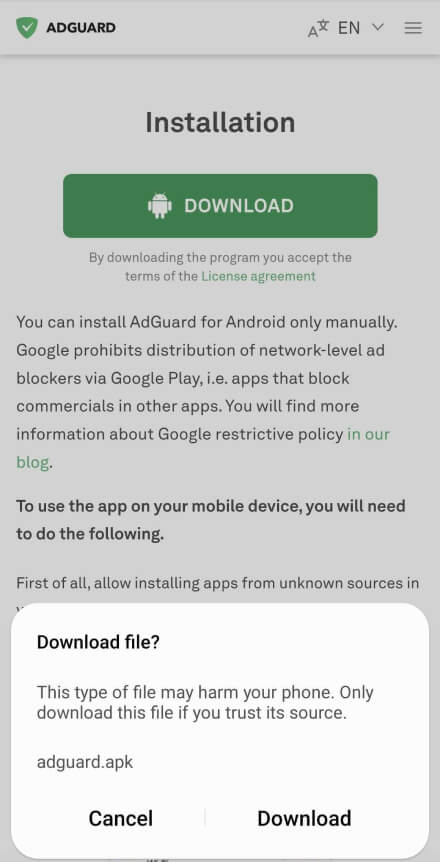

Seja cuidadoso com os apps que você instala e executa

O universo digital está sempre repleto de inovação e praticidade, mas também de ameaças em potencial. É importante sermos sempre cuidadosos, particularmente em plataformas como Windows e Mac.

- Confiança na autenticidade: sempre priorize programas de desenvolvedores reconhecidos e autorizados. Eles normalmente passam por testagens rigorosas para garantir a segurança do usuário. Aventurar-se em territórios desconhecidos é um risco que não vale a pena correr quando se trata de software de desenvolvedores não verificados.

- Tenha cuidado com softwares modificados: alterações de terceiros, como as encontradas em sites de torrent, podem ser cavalos de Tróia. Elas podem até parecer inofensivas ou até mesmo úteis em um primeiro olhar, mas podem conter códigos maliciosos. Uma vez ativado, este código pode dar aos invasores acesso irrestrito ao seu sistema.

- Vigilância de apps mobile: a era dos smartphones nos deu acesso a uma variedade de apps, mas nem todos eles tem os interesses dos usuários como prioridade. Alguns apps, especialmente aqueles criados por falsos desenvolvedores, podem lucrar com o roubo dos seus dados, vendendo-os a quem pagar mais.

- Extensões de navegador podem ser uma faca de dois gumes. Por mais que possam melhorar sua experiência na web, elas também podem ser perigosas ou tornar-se ameaçadoras com o tempo. Se controladas por pessoas mal intencionadas, as extensões podem registrar sua atividade online, captar informações sensíveis e até acessar os seus dados financeiros, te deixando sujeito ao furto de identidade.

Proteção de dados financeiros

Ficar atento às suas contas é crucial no ambiente digital. Aqui está um resumo sobre como a monitoração de suas contas pode funcionar como um escudo para os seus dados pessoais:

- Identifique fraudes logo de cara: checar a fatura do cartão de crédito com frequência, você pode identificar transações não autorizadas rapidamente. Estas anomalias podem ser um sinal de fraude ou roubo de identidade envolvendo seus detalhes financeiros.

- Ação rápida: se algo parecer estar errado, decisões rápidas permitem que você contacte a sua instituição financeira imediatamente. Agir de maneira imediata (congelando ou cancelando o seu cartão, por exemplo) pode limitar o potencial de impacto.

- Cheque duas vezes as suas assinaturas: o monitoramento de contas também serve como uma checagem de saúde financeira. Acabar com os pagamentos regulares te ajudará a garantir que você não está sendo cobrada por serviços de que você não precisa mais, ou pior, por serviços fictícios que você nunca assinou.

- Cultive a responsabilidade digital: o monitoramento habitual das contas bancárias reforça um mindset proativo com relação ao seu bem-estar financeiro. Ao manter uma checagem regular e entender as peculiaridades dos seus ganhos e gastos, você não apenas se protege, mas também constrói confiança no universo das finanças digitais.

Proteção de dados pessoais

Cuidado com phishing

Sites e e-mails de phishing são um dos principais culpados por vazamentos de dados. É crucial permanecer alerta e não ser enganado por este tipo de táticas. Basicamente, o phishing é uma manobra astuta projetada para te induzir a divulgar detalhes confidenciais, como senhas ou informações de cartão de crédito. Essas tentativas de phishing geralmente são disfarçadas de serviços online confiáveis, mas sua verdadeira intenção é roubar seus dados pessoais.

Além disso, certos e-mails de phishing vêm carregados de malware, prontos para comprometer o seu computador. Tenha sempre cuidado: evite clicar em anexos ou links duvidosos, especialmente se algo parecer um pouco estranho. Confie nos seus instintos e priorize a sua segurança online.

Gerenciamento de privacidade em redes sociais

Proteger as suas informações pessoais online é fundamental, e gerenciar a sua privacidade nas plataformas de redes sociais é um componente vital desta estratégia de proteção. Aqui está um resumo da importância do gerenciamento de privacidade nas redes sociais:

- Controle de visibilidade: é essencial prestar muita atenção às suas configurações de privacidade. Ao fazer isso, você decide quem pode ver seus dados pessoais, fotos e atualizações de status, mantendo possíveis ladrões de identidade ou golpistas bem longe.

- Proteção contra roubo de identidade: limitar os dados pessoais que você compartilha publicamente (como data de nascimento, endereço residencial ou número de telefone) diminui significativamente o risco de que sejam usados para atividades fraudulentas.

- Redução das pegadas digitais: anunciantes e outros serviços de terceiros costumam bisbilhotar seu comportamento nas redes sociais. Ao ajustar suas preferências de privacidade ou empregar bloqueadores de anúncios como o AdGuard, você pode reduzir a quantidade de dados coletados sobre você.

- Evitar atenção indesejada: diminuir a visibilidade pública do seu perfil e das suas interações te protege de atenção não solicitada e possíveis problemas gerados por ela.

Soluções tecnológicas

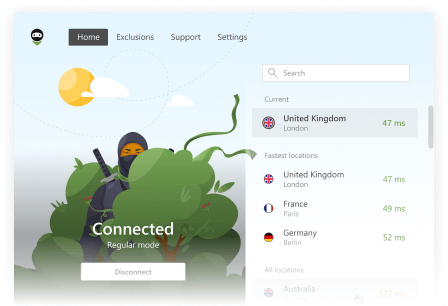

Redes Privadas Virtuais (VPN)

Uma VPN (Rede Privada Virtual) é um recurso essencial para fortalecer sua privacidade e segurança online. Vamos nos aprofundar em como uma VPN reforça suas defesas digitais:

- Criptografia robusta: em sua essência, uma VPN estabelece um canal criptografado entre o seu dispositivo e a Internet. Isso garante que qualquer informação que passe por este canal seja ocultada com segurança, protegendo-a de olhares indiscretos.

- Mascarar seu IP: uma das principais funções de uma VPN é camuflar seu endereço IP real, substituindo-o pelo do servidor VPN. Essa ofuscação torna a identificação pessoal ou de localização mais difícil para sites e rastreadores.

- Proteger-se ao usar um Wi-Fi público: os pontos de acesso de redes Wi-Fi públicas, embora convenientes, são criadouros de ameaças cibernéticas. Uma VPN atua como uma barreira protetora, criptografando seus dados, garantindo que você permaneça seguro mesmo em redes potencialmente vulneráveis.

- Superando restrições geográficas: além da segurança, uma VPN também oferece o luxo de contornar bloqueios geográficos. Isso significa que você pode acessar conteúdo restrito em sua região.

- Diminuição das pegadas digitais: em nosso mundo orientado por dados, inúmeras entidades estão competindo por uma fatia dos dados de suas atividades online. Uma VPN oferece uma camada adicional de privacidade e faz com que seja significativamente mais difícil acompanhar sua jornada digital.

- Proteção contra phishing e malware: algumas das VPNs mais avançadas vêm equipadas com recursos integrados projetados para impedir o acesso a sites maliciosos conhecidos, agindo como uma primeira linha de defesa contra tentativas de phishing e malware em potencial.

Software Antivírus

Historicamente, os softwares antivírus encontraram seu nicho predominantemente dentro do ecossistema Windows, dada sua atratividade como o alvo principal de ameaças cibernéticas. Embora plataformas como o Mac tenham sido relativamente isoladas, elas não estão completamente imunes. Quanto às plataformas móveis, embora não abriguem soluções antivírus no sentido convencional, elas hospedam aplicativos que emulam algumas funcionalidades de antivírus. Vamos mergulhar nas capacidades essenciais de um antivírus tradicional adaptado para Windows ou Mac:

- Detecção e neutralização de malware: no seu cerne, um software antivírus verifica atentamente o seu sistema em busca de entidades maliciosas, incluindo vírus, cavalos de Troia, worms e outros programas malignos que ameaçam a sua segurança digital.

- Proteção contra phishing: uma infinidade de suítes antivírus vem equipada com medidas de dissuasão contra phishing, que servem para bloquear sites suspeitos ansiosos para enganá-lo e fazer você fornecer informações sensíveis. Dito isso, navegadores modernos aprimoraram suas defesas e frequentemente incorporam medidas de proteção semelhantes.

- Vigilância do tráfego na web: indo online? Muitas ferramentas antivírus mantêm um olhar vigilante sobre suas atividades online, alertando-o prontamente se você estiver navegando em territórios potencialmente perigosos ou iniciando downloads arriscados.

- Reforços de firewall: seja nativo ou aliado ao antivírus, os firewalls atuam como guardiões, examinando o tráfego digital de entrada e saída, e interrompendo qualquer atividade suspeita no início.

- Atualizações e reforços oportunos: o cenário de ameaças cibernéticas está em constante evolução. Reconhecendo isso, as soluções antivírus recebem rotineiramente atualizações, garantindo que estejam bem preparadas para combater as ameaças mais recentes.

- Insights educacionais: indo além da mera proteção, certas marcas de antivírus também fornecem recursos informativos, capacitando os usuários com conhecimento sobre riscos potenciais e orientando-os para comportamentos digitais mais seguros.

- Adaptabilidade a dispositivos móveis: vale ressaltar que algumas funcionalidades, tradicionalmente associadas a ferramentas antivírus, encontraram seu caminho para plataformas móveis. Um exemplo disso é o AdGuard para Android e o AdGuard para iOS, que não apenas atuam como escudos contra sites de phishing, mas também bloqueiam rastreadores.

E-mail Temporário

📧 Experimente o AdGuard Temp Mail, um serviço de email descartável. Obtenha um endereço de email temporário gratuito e mantenha o seu inbox em ordem.

Experimente agora

Utilizar um e-mail temporário pode ser uma maneira poderosa de proteger sua identidade e reforçar sua privacidade online. Vamos explorar mais a fundo suas vantagens multifacetadas:

- Garantia de anonimato: plataformas de e-mail temporário permitem que você interaja e se envolva sem revelar sua identidade de e-mail principal, garantindo que sua pegada digital permaneça oculta.

- Protegido contra spam: ao se registrar uma única vez ou para assinaturas temporárias, um e-mail temporário atua como um buffer, garantindo que sua caixa de entrada principal permaneça livre de uma enxurrada de mensagens indesejadas.

- Uma salvaguarda durante registros: agindo com cautela em novos sites? Utilizar um e-mail temporário durante os registros em plataformas duvidosas pode diminuir drasticamente a probabilidade de seu e-mail principal ser comprometido ou mal utilizado.

- Dissuasão contra phishing: por design, endereços de e-mail descartáveis servem ao seu propósito e depois desaparecem, reduzindo drasticamente as chances de ataques de phishing direcionados à sua conta principal.

- Impenetrável para rastreadores: vários provedores de e-mail efêmero aumentaram a aposta incorporando recursos que bloqueiam rastreadores que estão ocultos em e-mails, garantindo que seus movimentos digitais permaneçam privados.

- Sem compromissos: esteja você validando uma conta, aproveitando uma oferta promocional ou apenas experimentando uma nova plataforma, os e-mails temporários permitem que você faça isso sem se comprometer com obrigações duradouras.

Criptografia de dados no armazenamento do dispositivo

Criptografar os dados armazenados em seu dispositivo fornece uma proteção vital contra acesso não autorizado, especialmente se o seu aparelho - seja um laptop, telefone ou tablet - for perdido ou cair nas mãos erradas. É crucial reconhecer que nossos dispositivos são reservatórios de informações inestimáveis e sensíveis: de senhas e dados de navegador salvos a digitalizações de documentos e correspondências privadas. Uma invasão neste tesouro por atores maliciosos pode levar a resultados catastróficos.

Felizmente, os sistemas operacionais contemporâneos vêm equipados com funcionalidades de criptografia de disco ou sistema de arquivos integradas. Ativar essas ferramentas não é apenas aconselhável - é imperativo para a sua segurança digital.

Windows

BitLocker: Uma ferramenta de criptografia de disco abrangente, o BitLocker está disponível em edições selecionadas do Windows a partir do Vista. Integrando-se perfeitamente com o TPM (Módulo de Plataforma Confiável), ele fornece uma camada reforçada de segurança ao criptografar o disco inteiro.

Sistema de Criptografia de Arquivos (EFS): Com o EFS, os usuários têm a flexibilidade de criptografar arquivos e pastas individuais especificamente dentro do sistema de arquivos NTFS.

Mac

FileVault 2: Disponível no macOS, o FileVault 2 criptografa o disco de inicialização completo, utilizando criptografia XTS-AES-128 com uma chave de 256 bits.

Utilitário de Disco: Dentro do macOS, o Utilitário de Disco também permite que os usuários construam volumes de disco criptografados usando AES-256.

iOS

Proteção de dados: O iOS exibe um framework de múltiplas chaves, empregando várias chaves para proteção robusta de dados no nível do sistema de arquivos. Cada chave de criptografia está vinculada exclusivamente a um ID de dispositivo e código de usuário.

Criptografia de nível de arquivo: A Apple aumentou sua segurança com a introdução de uma camada adicional de criptografia de nível de arquivo a partir do iOS 10, complementando seus protocolos de criptografia existentes.

Android

Criptografia de disco completo (Full disk encryption ou FDE): implementada como técnica de criptografia padrão desde o Android 5.0, o FDE garante que a totalidade dos dados do dispositivo seja criptografada. Ao iniciar o dispositivo, ele solicita um PIN ou senha.

Criptografia baseada em arquivo (File-based encryption ou FBE): introduzida no Android 7.0, o FBE oferece a conveniência de criptografar arquivos e diretórios individuais usando chaves distintas, simplificando a gestão de níveis de acesso variados em um único dispositivo.

Segurança móvel

Além dos mecanismos de criptografia destacados acima, vários ajustes essenciais projetados para dispositivos móveis merecem menção:

- Configuração da tela de bloqueio: opte por uma senha ou PIN robusto, preferindo-os a padrões simplistas ou biometria. Desative as prévias de notificação (que abrangem desde mensagens SMS até notificações de aplicativos bancários) na tela de bloqueio. Esse passo impede que pessoas não autorizadas visualizem o código de autenticação de dois fatores em caso de perda do telefone.

- Permissões de aplicativos: revise e ajuste regularmente as permissões dos aplicativos, garantindo que eles não estejam acessando dados ou funcionalidades do dispositivo de forma desnecessária.

- Bloqueio de fontes desconhecidas: desative a permissão para instalar aplicativos de fontes não verificadas.

- Navegação segura: equipe seu navegador com configurações de navegação segura, reduzindo eficazmente o acesso a sites maliciosos.

- Controle remoto: ative recursos que permitem o rastreamento de localização remota e a exclusão de dados caso o dispositivo seja perdido.

- Desative serviços desnecessários: para reduzir possíveis violações de segurança, desligue serviços como Bluetooth e NFC quando não estiverem sendo usados ativamente.

Na era digital atual, cair nas mãos de um ladrão de identidade é um risco constante. Com ferramentas como skimmers de cartão de crédito e software de espionagem se tornando mais sofisticados, nossas informações pessoais estão sob ameaça constante. E-mails de phishing habilmente disfarçados como comunicações legítimas têm como objetivo nos enganar para fornecer dados sensíveis. Até mesmo a conexão a uma rede Wi-Fi aparentemente inofensiva pode abrir a porta para aqueles que desejam roubar sua identidade. É essencial ser proativo e bem informado para se proteger. Ao estar ciente das ameaças e tomar as precauções necessárias, você pode reduzir significativamente a chance de se tornar uma vítima de roubo de identidade. Mantenha-se informado, mantenha-se vigilante e sempre priorize sua segurança digital.