Google falla miserablemente al filtrar extensiones peligrosas, indica investigación

Google Chrome, el navegador de escritorio más utilizado en el mundo con un 66% de cuota de mercado, cuenta con una base de 1.6 mil millones de usuarios activos. El número de extensiones desarrolladas para el navegador es igualmente impresionante: más de 125,000 están listadas en la Chrome Web Store. Sin embargo, la inmensa popularidad del navegador y, como resultado, de sus extensiones, presenta un lado oscuro. De acuerdo con una investigación conducida por la Universidad de Stanford, hay tanto poder concentrado en manos de Google que la empresa no presenta ningún control sobre su imperio de extensiones.

Los investigadores descubrieron que, a pesar de las rigurosas verificaciones que Google supuestamente realiza en cada extensión, mezclando aprendizaje automático y verificaciones humanas, la empresa falla miserablemente en su objetivo de garantizar que las extensiones sean seguras.

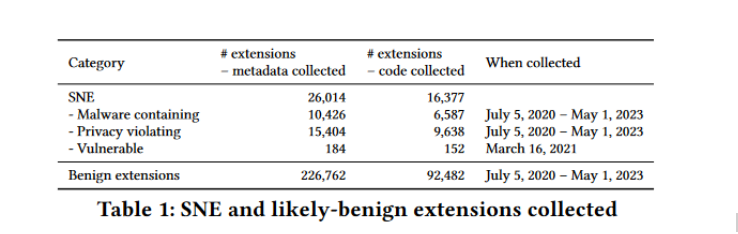

De acuerdo con el informe, la escala de riesgo representada por extensiones potencialmente perjudiciales y extremadamente peligrosas, que los investigadores llaman "Extensiones Notables en Seguridad" o SNE, es simplemente aterradora. En los últimos tres años, más de 346 millones de usuarios instalaron al menos una SNE, según la investigación. Entre estas instalaciones, 280 millones de usuarios descargaron extensiones que contienen malware, 63.3 millones instalaron extensiones que violaron las políticas de la CWS, y 2.9 millones de usuarios instalaron extensiones conocidas por tener vulnerabilidades.

Y aun si descontamos las extensiones que violan políticas y las vulnerables que no son necesariamente amenazas agudas a la seguridad de tu PC, todavía quedan 280 millones de extensiones cargadas de malware que pueden desencadenar una serie de amenazas, desde bombardear a los usuarios con anuncios maliciosos hasta rastrearlos y espiarlos de manera invisible, todo esto mientras potencialmente roban datos sensibles, como credenciales de inicio de sesión.

En resumen, lo que estos datos significan es que millones de usuarios se han expuesto inadvertidamente a amenazas que van desde el robo de datos hasta violaciones de privacidad, mientras pensaban que estaban añadiendo funcionalidades útiles a sus navegadores.

Extensiones peligrosas permanecen en la tienda de Chrome por años

Lo que es especialmente alarmante es que las extensiones benignas, aquellas que no ponen en riesgo tu privacidad o seguridad, tienden a permanecer en la tienda de Chrome por menos tiempo que las extensiones vulnerables. Los investigadores descubrieron que las extensiones benignas permanecen en promedio 1,152 días, mientras que la vida útil de las extensiones vulnerables alcanza un promedio de 1,248 días, más de 3 años. Las extensiones que contienen malware permanecen por mucho menos tiempo, en promedio, pero aún habitan la Chrome Web Store por más de un año (380 días).

En cuanto a la mediana, para las extensiones benignas es significativamente menor (780 días) que para las extensiones vulnerables (1,213 días).

Como observan los investigadores, “Esto es extremadamente problemático, ya que estas extensiones ponen la seguridad y la privacidad de sus usuarios en riesgo por años.”

La vida útil promedio de las extensiones maliciosas es preocupante, pero algunos casos son mucho peores. Los investigadores encontraron un caso impactante: una extensión cargada de malware llamada “TeleApp” que permaneció en la Chrome Web Store por impresionantes 8.5 años. Actualizada por última vez en diciembre de 2013, hace más de 10 años, la TeleApp logró pasar desapercibida hasta que finalmente fue eliminada en junio de 2022.

Igualmente preocupante es el hecho de que las extensiones contaminadas por malware tienen, en promedio, una base de usuarios mayor que las benignas. Según la investigación, las extensiones benignas tienen en promedio 11,000 usuarios, mientras que las extensiones que contienen malware tienen más del doble, o 27,000 usuarios.

¿Cómo identificar una mala extensión?

Parece que Google no está haciendo un buen trabajo al evaluar las extensiones y eliminar las problemáticas. Además, como señalan los investigadores, mientras que los ingenieros de Google “parecen estar buscando extensiones que contengan malware o violen políticas a través de su proceso de revisión” (énfasis en la palabra “parecen”), aparentemente no poseen herramientas o procedimientos para detectar extensiones vulnerables.

Los investigadores definen las extensiones vulnerables como aquellas que contienen debilidades en su código que, si son explotadas por atacantes, pueden permitir ataques maliciosos a gran escala, como el robo de datos de usuarios o la inyección de scripts maliciosos en todos los sitios que visitas. Esto significa que el gran número de extensiones potencialmente peligrosas sigue siendo un punto ciego para Google.

Entonces, si Google está teniendo dificultades para eliminar los malos elementos, ¿será que los propios usuarios pueden asumir esa responsabilidad? Idealmente, sí. Sin embargo, como señalan los investigadores, esto es extremadamente difícil de realizar en la práctica, porque, a primera vista, al menos, las extensiones SNE no se destacan entre la multitud.

Por ejemplo, los investigadores descubrieron que la calificación no es el mejor indicador de confiabilidad, por decir lo menos. Aunque una parte significativa de las extensiones maliciosas (52%) y vulnerables (47%) no tienen ninguna calificación, un número sorprendente de extensiones benignas (32%) también se encuentra en esa categoría. Más preocupante aún, la calificación mediana en general sigue siendo alta: 5 para extensiones benignas y que violan políticas, 4.9 para aquellas cargadas de malware y 4.5 para extensiones vulnerables. Como señalan los investigadores, esto sugiere que los usuarios generalmente están ajenos a la verdadera naturaleza y a los riesgos asociados con las extensiones que instalan. Aunque no se pueden descartar evaluaciones falsas o manipuladas, esto parece ser una espada de doble filo que afecta tanto a extensiones benignas como maliciosas.

Entonces, si no puedes realmente confiar en las evaluaciones, ¿cómo puedes saber si una determinada extensión es buena o mala? Desafortunadamente, no hay indicadores infalibles, pero probablemente tu mejor apuesta será mirar el historial del desarrollador, al menos eso es lo que sugiere la investigación.

Reputación del desarrollador: una pista, pero no una garantía

Curiosamente, la investigación indica que los desarrolladores con al menos una extensión maliciosa tienden a publicar más extensiones notables en seguridad en promedio que los desarrolladores con al menos una extensión benigna. Así, de acuerdo con el estudio, “un desarrollador que publicó 1 extensión maliciosa publica en promedio 3.6 benignas, 4.9 que contienen malware, 1.4 que violan políticas y 0.00093 vulnerables.” La investigación también sugiere que un desarrollador que tiene una extensión que contiene malware o que viola la privacidad probablemente publicará otra del mismo tipo.

Curiosamente, los investigadores contaron 30 desarrolladores con más de 100 extensiones que contienen malware cada uno.

Sin embargo, aquí surge una distinción clave entre extensiones maliciosas y vulnerables. Mientras que las extensiones de malware y de violación de privacidad a menudo provienen de infractores reincidentes, los desarrolladores que publican extensiones vulnerables parecen tener una proporción mayor de extensiones benignas, lo que sugiere que estas vulnerabilidades pueden ser errores no intencionados durante la implementación.

Las extensiones malas tienden a pedir más permisos

Los investigadores descubrieron que las Extensiones Notables en Seguridad (SNEs) requieren más acceso a tus datos que las extensiones benignas, lo cual no debería ser una gran sorpresa. El número mediano de permisos de API solicitados por extensiones que contienen malware y vulnerables es 4, mientras que las que violan políticas necesitan 2, y las extensiones benignas requieren solo 1.

En última instancia, cuantos más permisos tenga una extensión, mayor será la superficie de ataque.

Curiosamente, tanto las extensiones benignas como las SNEs parecen usar APIs similares para funcionalidad. La principal diferencia está en el permiso 'topSites', que concede acceso a los sitios que más visitas. Este permiso ocupa el segundo lugar para extensiones maliciosas (usado por más de 4,000 extensiones), pero no aparece en el top 10 para otras categorías. Esto probablemente está relacionado con el malware que secuestra tu página de inicio en nuevas pestañas, una funcionalidad que requiere acceso a 'topSites'.

Sin embargo, la historia cambia cuando miramos permisos de host (acceso a sitios específicos). Los permisos que conceden acceso a todas las URLs, como <all_urls> o http://, son populares entre extensiones benignas y vulnerables. En contraste, las extensiones de malware y que violan políticas frecuentemente apuntan a subdominios específicos de Google. Esto sugiere que los desarrolladores de malware pueden estar evitando intencionalmente permisos que desencadenan la fiscalización de Google y potencialmente señalan sus extensiones como maliciosas.

¿Y las actualizaciones?

Una gran fuente de vulnerabilidades y, por lo tanto, de riesgo para los usuarios son las extensiones que no han sido actualizadas en años y, por lo tanto, son más susceptibles a varios ataques debido a fallas de seguridad no corregidas.

En términos de números absolutos, los investigadores descubrieron que el 60% de todas las extensiones disponibles nunca han sido actualizadas, lo que las convierte en un objetivo fácil para la explotación y el compromiso. Aún más impactante, tal vez, es que la mitad de las extensiones conocidas por ser vulnerables (lo que significa que sus vulnerabilidades fueron reportadas públicamente) permanecen sin corregir en la tienda de Chrome dos años después de que se divulgaran sus vulnerabilidades.

En conclusión

A medida que los usuarios dependen cada vez más de las extensiones para mejorar sus experiencias de navegación, creemos que la responsabilidad recae tanto en los desarrolladores como en los curadores de la plataforma, en este caso Google, para priorizar la seguridad. El papel de Google es especialmente crítico cuando se trata de extensiones cargadas de malware, cuyos desarrolladores las crearon de esa manera intencionalmente.

Monitoreo mejorado, aplicación más rigurosa de las políticas y una mejor educación de los usuarios son pasos cruciales para mitigar estos riesgos y garantizar un entorno de navegación más seguro para millones de usuarios de Chrome en todo el mundo.