Google falha miseravelmente ao filtrar extensões perigosas, indica pesquisa

O Google Chrome, navegador para desktop mais utilizado no mundo com 66% de adesão no mercado, conta com uma base de usuários de 1,6 bilhões de usuários ativos. O número de extensões desenvolvidas para o navegador é igualmente impressionante: mais de 125.000 estão listadas na Chrome Web Store. No entanto, a imensa popularidade do navegador e, como resultado, das suas extensões, apresenta um lado obscuro. De acordo com uma pesquisa conduzida pela Universidade de Stanford, há tanto poder concentrado nas mãos do Google que a empresa não apresenta nenhum controle sobre o seu império de extensões.

Os pesquisadores descobriram que, apesar das checagens rigorosas que o Google supostamente conduz em cada extensão, misturando machine-learning e checagens humanas, a empresa falha miseravelmente em seu objetivo de garantir que as extensões sejam seguras.

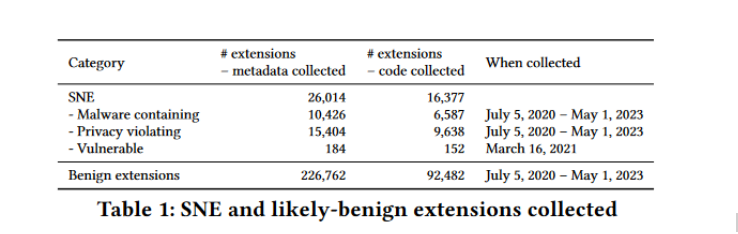

De acordo com o relatório, a escala de risco representada por extensões potencialmente prejudiciais e extremamente perigosas, que os pesquisadores chamam de “Extensões Notáveis em Segurança” ou SNE, é simplesmente assustadora. Nos últimos três anos, mais de 346 milhões de usuários instalaram pelo menos uma SNE, segundo a pesquisa. Entre essas instalações, 280 milhões de usuários baixaram extensões que contêm malware, 63,3 milhões instalaram extensões que violaram as políticas da CWS, e 2,9 milhões de usuários instalaram extensões conhecidas por terem vulnerabilidades.

E mesmo se descontarmos as extensões que violam políticas e as vulneráveis que não são necessariamente ameaças agudas à segurança do seu PC, ainda restam 280 milhões de extensões carregadas de malware que podem desencadear uma série de ameaças, desde bombardear os usuários com anúncios maliciosos até rastreá-los e espioná-los de maneira invisível, tudo isso enquanto potencialmente roubam dados sensíveis, como credenciais de login.

Em resumo, o que esses dados significam é que milhões de usuários se expuseram inadvertidamente a ameaças que vão desde roubo de dados até violações de privacidade, enquanto pensavam estar adicionando funcionalidades úteis aos seus navegadores.

Extensões perigosas permanecem na loja do Chrome por anos

O que é especialmente alarmante é que extensões benignas — aquelas que não colocam em risco sua privacidade ou segurança — tendem a permanecer na loja do Chrome por menos tempo do que as extensões vulneráveis. Os pesquisadores descobriram que extensões benignas permanecem por uma média de 1.152 dias, enquanto a vida útil das extensões vulneráveis alcança uma média de 1.248 dias, mais de 3 anos. Extensões que contêm malware permanecem por muito menos tempo, em média, mas ainda habitam a Chrome Web Store por mais de um ano (380 dias).

Quanto à mediana, para extensões benignas é significativamente menor (780 dias) do que para extensões vulneráveis (1.213 dias).

Como os pesquisadores observam, “Isso é extremamente problemático, pois essas extensões colocam a segurança e a privacidade de seus usuários em risco por anos.”

A vida útil média das extensões maliciosas é preocupante, mas alguns casos são muito piores. Pesquisadores encontraram um caso chocante: uma extensão carregada de malware chamada “TeleApp” que permaneceu na Chrome Web Store por impressionantes 8,5 anos! Atualizada pela última vez em dezembro de 2013, há mais de 10 anos, a TeleApp conseguiu passar despercebida até ser finalmente removida em junho de 2022.

Igualmente preocupante é o fato de que extensões contaminadas por malware têm, em média, uma base de usuários maior do que as benignas. De acordo com a pesquisa, extensões benignas têm em média 11.000 usuários, enquanto extensões que contêm malware têm mais do que o dobro, ou 27.000 usuários.

Como identificar uma extensão ruim?

O Google parece não estar fazendo um bom trabalho em avaliar as extensões e eliminar as problemáticas. Além disso, como observam os pesquisadores, enquanto os engenheiros do Google “parecem estar procurando extensões que contenham malware ou violem políticas através do seu processo de revisão” (destaque para a palavra “parecem”), aparentemente não possuem ferramentas ou procedimentos para detectar extensões vulneráveis.

Os pesquisadores definem extensões vulneráveis como aquelas que contêm fraquezas em seu código que, se exploradas por atacantes, podem permitir ataques maliciosos em larga escala, como roubo de dados de usuários ou injeção de scripts maliciosos em todos os sites que você visita. Isso significa que o grande número de extensões potencialmente perigosas continua sendo um ponto cego para o Google.

Então, se o Google está tendo dificuldades para eliminar os maus elementos, será que os próprios usuários podem assumir essa responsabilidade? Idealmente, sim. No entanto, como apontam os pesquisadores, isso é extremamente difícil de realizar na prática, porque, à primeira vista, pelo menos, as extensões SNE não se destacam na multidão.

Por exemplo, os pesquisadores descobriram que a classificação não é o melhor indicador de confiabilidade, para dizer o mínimo. Embora uma parte significativa das extensões maliciosas (52%) e vulneráveis (47%) não tenham nenhuma classificação, um número surpreendente de extensões benignas (32%) também se enquadra nessa categoria. Mais preocupante ainda, a classificação mediana em geral permanece alta: 5 para extensões benignas e que violam políticas, 4.9 para aquelas carregadas de malware, e 4.5 para extensões vulneráveis. Como apontam os pesquisadores, isso sugere que os usuários geralmente estão alheios à verdadeira natureza e aos riscos associados às extensões que instalam. Embora não se possa descartar avaliações falsas ou manipuladas, isso parece ser uma faca de dois gumes que afeta tanto extensões benignas quanto maliciosas.

Então, se você não pode realmente confiar nas avaliações, como deve saber se uma determinada extensão é boa ou ruim? Infelizmente, não há indicadores infalíveis, mas provavelmente sua melhor aposta será olhar o histórico do desenvolvedor, pelo menos é o que sugere a pesquisa.

Reputação do desenvolvedor: uma pista, mas não uma garantia

Curiosamente, a pesquisa indica que desenvolvedores com pelo menos uma extensão maliciosa tendem a publicar mais extensões notáveis em segurança em média do que desenvolvedores com pelo menos uma extensão benigna. Assim, de acordo com o estudo, “um desenvolvedor que publicou 1 extensão maliciosa publica em média 3,6 benignas, 4,9 contendo malware, 1,4 violando políticas, e 0,00093 vulneráveis.” A pesquisa também sugere que um desenvolvedor que possui uma extensão contendo malware ou violando a privacidade provavelmente publicará outra do mesmo tipo.

Curiosamente, os pesquisadores contaram 30 desenvolvedores com mais de 100 extensões contendo malware cada.

No entanto, aqui surge uma distinção chave entre extensões maliciosas e vulneráveis. Enquanto extensões de malware e de violação de privacidade muitas vezes vêm de infratores reincidentes, desenvolvedores que publicam extensões vulneráveis parecem ter uma proporção maior de extensões benignas, sugerindo que essas vulnerabilidades podem ser erros não intencionais durante a implementação.

Extensões ruins tendem a pedir mais permissões

Os pesquisadores descobriram que as Extensões Notáveis em Segurança (SNEs) requerem mais acesso aos seus dados do que extensões benignas, o que não deveria ser uma grande surpresa. O número mediano de permissões de API solicitadas por extensões contendo malware e vulneráveis é 4, enquanto as que violam políticas precisam de 2, e as extensões benignas requerem apenas 1.

Em última análise, quanto mais permissões uma extensão tiver, maior será a superfície de ataque.

Curiosamente, tanto extensões benignas quanto SNEs parecem usar APIs semelhantes para funcionalidade. A principal diferença está na permissão 'topSites', que concede acesso aos sites que você mais visita. Essa permissão ocupa o segundo lugar para extensões maliciosas (usada por mais de 4.000 extensões), mas não aparece no top 10 para outras categorias. Isso provavelmente está relacionado ao malware que sequestra sua página inicial em novas abas, uma funcionalidade que requer acesso 'topSites'.

No entanto, a história muda quando olhamos para permissões de host (acesso a sites específicos). Permissões que concedem acesso a todos os URLs, como <all_urls> ou http://, são populares entre extensões benignas e vulneráveis. Em contraste, extensões de malware e que violam políticas frequentemente visam subdomínios específicos do Google. Isso sugere que desenvolvedores de malware podem estar evitando intencionalmente permissões que desencadeiam a fiscalização do Google e potencialmente sinalizam suas extensões como maliciosas.

E as atualizações?

Uma grande fonte de vulnerabilidades e, portanto, de risco para os usuários são as extensões que não foram atualizadas há anos e, portanto, são mais suscetíveis a vários ataques devido a falhas de segurança não corrigidas.

Em termos de números absolutos, os pesquisadores descobriram que 60% de todas as extensões disponíveis nunca foram atualizadas, o que as torna um alvo fácil para exploração e comprometimento. Ainda mais chocante, talvez, é que metade das extensões conhecidas por serem vulneráveis (significando que suas vulnerabilidades foram relatadas publicamente) permanecem sem correção na loja do Chrome por dois anos após suas vulnerabilidades serem divulgadas.

Em conclusão

À medida que os usuários dependem cada vez mais de extensões para melhorar suas experiências de navegação, acreditamos que a responsabilidade recai tanto sobre os desenvolvedores quanto sobre os curadores da plataforma — neste caso, o Google — para priorizar a segurança. O papel do Google é especialmente crítico quando se trata de extensões carregadas de malware, cujos desenvolvedores as criaram dessa forma intencionalmente.

Monitoramento aprimorado, aplicação mais rigorosa das políticas e melhor educação dos usuários são passos cruciais para mitigar esses riscos e garantir um ambiente de navegação mais seguro para milhões de usuários do Chrome em todo o mundo.