트로이 목마 버전의 ChatGPT, Zoom, Cisco 소프트웨어를 홍보하는 Google Ads

광고를 좋아하는 사람은 없겠지만, 성가신 광고와 위험한 광고는 다른 문제입니다. 인기 애플리케이션을 검색하는 사용자를 속여 멀웨어를 다운로드하도록 유도하는 일부 Google 검색 광고가 이에 해당합니다.

사이버 범죄자는 Google에 비용을 지불하고 검색 광고를 게재하여 검색 결과 상단에 그들의 링크가 표시되도록 합니다. Google이 광고를 게재하기 전에 광고주를 심사했다고 믿고 의심하지 않는 사용자가 광고를 클릭하면 소프트웨어와 관련이 없는 일반적으로 무해한 사이트로 이동한 다음 해당 회사의 공식 웹사이트의 복제품으로 리디렉션됩니다. 사용자는 트로이 목마가 합법적인 제품이라고 믿고 다운로드합니다. 이 멀웨어는 개인 정보를 훔치거나 랜섬웨어를 포함한 다른 멀웨어를 설치하거나 심지어 컴퓨터를 제어할 수도 있습니다.

이러한 해킹 공격은 방법이 그리 어렵지 않으며 최근에 점점 더 자주 발생하고 있습니다. 가장 최근의 예로 범블비(Bumblebee, 영어로 ‘꿀벌’을 의미)라는 이름의 멀웨어가 있습니다. 시큐어웍스 연구진에 따르면, 주로 피싱 링크를 통해 유포되던 멀웨어 로더가 이제는 구글 광고와 검색 엔진 최적화(SEO) 중독을 통해 확산되고 있다고 합니다. SEO 중독은 사이버 범죄자가 악성 웹사이트에 키워드, 가짜 백링크 및 콘텐츠를 삽입하여 악성 사이트가 합법적인 사이트보다 검색 결과에서 더 높은 순위를 차지하도록 하는 것을 말합니다. SEO 중독과 구글 애즈 어뷰징은 상호 보완적인 측면이 있지만, 이 글에서는 특히 Google Ads에 초점을 맞출 것입니다.

꿀벌 조심하기

최근 블로그 게시물에서 시큐어웍스는 사이버 범죄자들이 ChatGPT와 같은 인기 있는 새 소프트웨어와 원격 근무자들이 선호하는 소프트웨어인 줌, 보안 원격 액세스 VPN 클라이언트인 시스코 애니커넥트, 시트릭스 워크스페이스(또 다른 인기 원격 근무 애플리케이션)를 다운로드하도록 유도하는 링크로 Google Ads를 채워왔다고 밝혔습니다. 사용자가 해당 링크를 클릭하면 정식 소프트웨어의 트로이 목마 버전이 표시되는 가짜 다운로드 페이지로 이동하게 됩니다.

한 캠페인에서 시큐어웍스는 범블비의 독침이 포함된 악성 Cisco 소프트웨어를 설치하는 동안 두 개의 파일이 실행되는 것을 관찰했습니다. Cisco AnyConnect의 합법적인 설치 프로그램과 PowerShell이라는 악성 프로그램, 그리고 범블비가 포함된 악성 프로그램입니다. 파워셸 스크립트는 범블비를 실행하지 않고 컴퓨터의 메모리에 로드하여 바이러스 백신 소프트웨어의 탐지를 어렵게 만들었습니다.

SecureWorks에 따르면 공격자의 최종 목표는 컴퓨터나 파일을 잠그고 파일에 다시 접근하기 위해 금전을 요구하는 멀웨어의 일종인 랜섬웨어를 배포하는 것이었다고 합니다.

구글 광고: 멀버타이징의 천국?

범블비는 구글이 이를 처리하기 전에 광고를 통해 들불처럼 퍼질 수 있는 멀웨어의 한 예일 뿐입니다. Google Ads 멀버타이징 문제는 새로운 것이 아닙니다. 실제로 검색 결과에 표시되는 스폰서 링크를 포함한 Google 광고는 수년 동안 '나쁜' 광고로 넘쳐나고 있습니다. 온라인 광고 시장이 급성장함에 따라 Google은 정책을 어기는 '나쁜' 광고를 더 이상 따라잡을 수 없게 되었습니다. 2013년에 Google은 3억 5천만 개 이상의 악성 광고를 삭제하고, 멀웨어를 숨기는 40만 개 이상의 사이트에서 광고를 비활성화하고, 27만 개의 악성 광고주를 금지했다고 밝혔습니다.

구글은 최근 광고 안전 보고서에서 52억 개 이상의 '불량' 광고(허위사실 유포 정책 위반으로 1억 4,200만 개 포함)를 차단하고 670만 개의 광고주 계정을 정지했다고 밝혔습니다.

구글의 모든 노력에도 불구하고 흐름이 바뀔 조짐은 보이지 않습니다. 전문가들은 Google Ads를 통해 배포되는 멀웨어의 상황이 나아지지 않고 오히려 악화되고 있다고 경종을 울리고 있습니다.

이러한 유형의 멀버타이징 공격이 증가함에 따라 미끼로 사용되지 않은 인기 애플리케이션이나 소프트웨어를 찾기가 어렵습니다. 지난 몇 달 동안 범죄자들은 광고를 이용해 Slack, Grammarly, μTorrent, Malwarebytes, Microsoft Visual Studio와 같은 제품을 제공하는 가짜 웹사이트로 사용자를 유인했습니다. 또 다른 문제는 사용자들은 바이러스 백신 소프트웨어가 멀웨어로부터 컴퓨터를 지켜줄 것으로 기대하는 데 반해 사이버 범죄자들은 바이러스 백신 프로그램의 탐지를 피해가는 데 매우 능숙해졌다는 점입니다.

자신을 보호하는 방법

바이러스 백신 소프트웨어만으로는 이러한 해킹 공격으로부터 사용자를 보호할 수 없으므로 다른 방법도 함께 사용해야 합니다. 검색 광고를 이용한 멀웨어 공격이 증가하고 있다는 사실을 발견한 FBI는 최근 피해자가 되지 않는 방법에 대한 몇 가지 팁을 공유했습니다. FBI는 사용자가 광고를 클릭하기 전에 URL을 확인하는 등 다운로드하는 콘텐츠에 더욱 주의를 기울일 것을 권장하며, 더 좋은 방법은 Google을 건너뛰고 브라우저에 해당 사이트의 URL을 직접 입력하는 것입니다.

물론 유용한 팁이긴 하지만, 사용자가 바쁘거나 주의를 기울이지 않을 때는 효과가 없을 수도 있습니다. 또한 멀버타이저는 광고 클로킹이라는 기술을 사용하여 사이트의 실제 URL을 숨겨 사용자를 속일 수 있습니다.

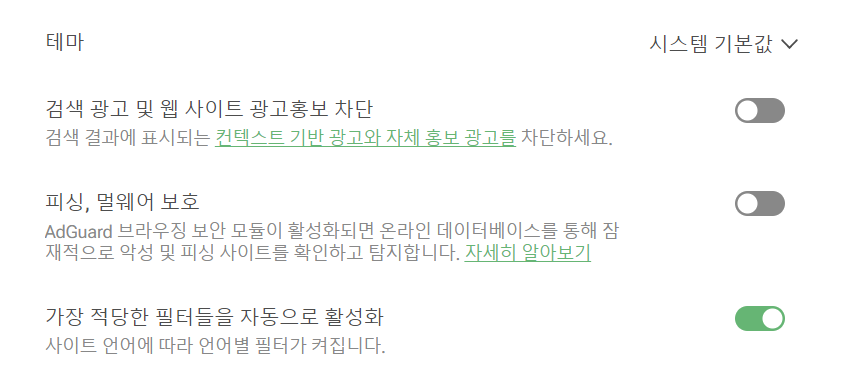

FBI에 따르면 안전을 유지하는 또 다른 방법은 광고 차단기를 사용하는 것입니다. AdGuard 확장 프로그램이나 독립 실행형 애플리케이션과 같은 광고 차단기를 사용하는 것이 사이버 범죄자가 게재한 광고의 위협으로부터 자신을 보호하는 가장 확실한 방법인 것 같습니다. 광고 차단기를 사용하면 검색 광고가 전혀 표시되지 않도록 설정하는 등 광고 차단기를 구성할 수 있으므로 광고의 URL을 확인할 필요가 없습니다. AdGuard 확장 프로그램에서 기본적으로 비활성화되어 있는 검색 광고 및 웹사이트 자체 프로모션 차단을 토글하여 클릭 한 번으로 이 작업을 수행할 수 있습니다.

스크린샷: AdGuard 브라우저 확장 프로그램

또한 일부 광고 차단기(그중에서도 AdGuard)는 알려진 악성 및 피싱 웹사이트로부터 사용자를 보호합니다.