Шпионская кампания "Big Star Labs" затронула более чем 11.000.000 человек

В предыдущей статье о шпионской кампании Unimania я пообещал рассказать о других проблемах конфиденциальности информации, которые вскрылись при автоматическом сканировании расширений Google Chrome. У меня это заняло достаточно много времени, прошу прощения.

Причина задержки в том, что исследование не ограничилось одним только просмотром Chrome-расширений. Выяснилось, что шпионская кампания оказалась куда более масштабной, чем я предполагал.

Краткий обзор

На этот раз мы нашли огромное количество браузерных расширений и мобильных приложений, которые незаметно собирали историю браузера пользователей, общее количество которых превышает 11.000.000 человек.

В общем-то, я не был удивлен тому, что мы обнаружили относительно браузерных расширений. Их печальное положение — довольно известный факт. Однако я был поражен приемам, которые использовались для получения браузерной истории пользователей Android и iOS.

Обнаруженные приложения и расширения принадлежат к недавно зарегистрированной делавэрской компании "Big Star Labs", так что установить, кому именно выгодна ее деятельность, сложно. Также практически невозможно отследить, с кем они делятся украденными данными.

Ниже — полный список подозрительных приложений и расширений, принадлежащих "Big Star Labs":

-

Block Site. Политика конфиденциальности.

- Android app - 100.000+ скачиваний.

- Chrome extension - 1.440.000+ пользователей.

- Firefox extension 119.000+ пользователей.

-

AdblockPrime. Политика конфиденциальности.

Блокировщик рекламы для iOS. Трудно понять, сколько людей им пользуется, поскольку приложение нельзя купить в App Store.

Несколько популярных приложений на Android.

-

Speed BOOSTER - 5.000.000+ скачиваний.

-

Battery Saver - 1.000.000+ скачиваний.

-

Clean Droid - 500.000+ скачиваний.

-

Poper Blocker. Политика конфиденциальности.

- расширение для Chrome - 2.280.000+ пользователей.

- расширение для Firefox - 50.000+ пользователей.

-

CrxMouse. Политика конфиденциальности.

- расширение для Chrome - 410.000+ пользователей.

Понимание проблемы

Позвольте мне объяснить, почему это является именно проблемой. Дело в том, что обычно владельцы шпионских приложений и расширений заверяют, что они собирают "не личные" или "анонимные" данные. Это звучит неплохо, пока вы не узнаете, какую именно информацию они считают "не личной".

Вот, например, история браузера. Кто-то подумает, что адреса посещаемых страниц это не личная информация, но это не совсем верно.

Есть множество путей, по которым можно определить вас, просматривая историю вашего браузера. Это может быть очень просто. Например, несложно понять, кто посещает эту страницу: https://analytics.twitter.com/user/ay_meshkov/tweets. Даже если вы не посещаете подобные страницы, вероятность разоблачения ваших личных данных весьма велика.

Исследователи Принстонского и Стэнфордского университетов опубликовали исследование, показывающее, что отдельного человека можно идентифицировать по его онлайн-поведению, связывая анонимную браузерную историю с профилями соцсетей:

"По 30 ссылкам из Твиттера мы можем найти соответствующий аккаунт более чем в 50% случаев.

Но настоящая проблема кроется не в том, что какая-то компания узнает, кто вы. Собранная о вас информация может быть передана и продана в сочетании с данными из других источников. В конце концов, конечный продукт - это ваш полный профиль.

Кто-нибудь может спросить: "Ну, а тут в чем проблема? Они всего лишь хотят показывать мне подходящую рекламу. Это же неплохо, верно?"

Как правило, так они и поступают. Однако нужно убедиться в том, что подобные компании действительно заслуживают доверия и заботятся о безопасности информации больше, чем Equifax. Другая проблема состоит в том, что вы даже представить себе не можете, у кого находятся ваши личные данные, а контроль над ними у вас также отсутствует. К примеру, я готов поспорить, что вы никогда не слышали о маркетинговой компании Exactis. И если вы гражданин США, то ваш аккаунт мог быть включен в базу данных 340 миллионов людей, которая была случайно слита в Сеть.

Наше исследование

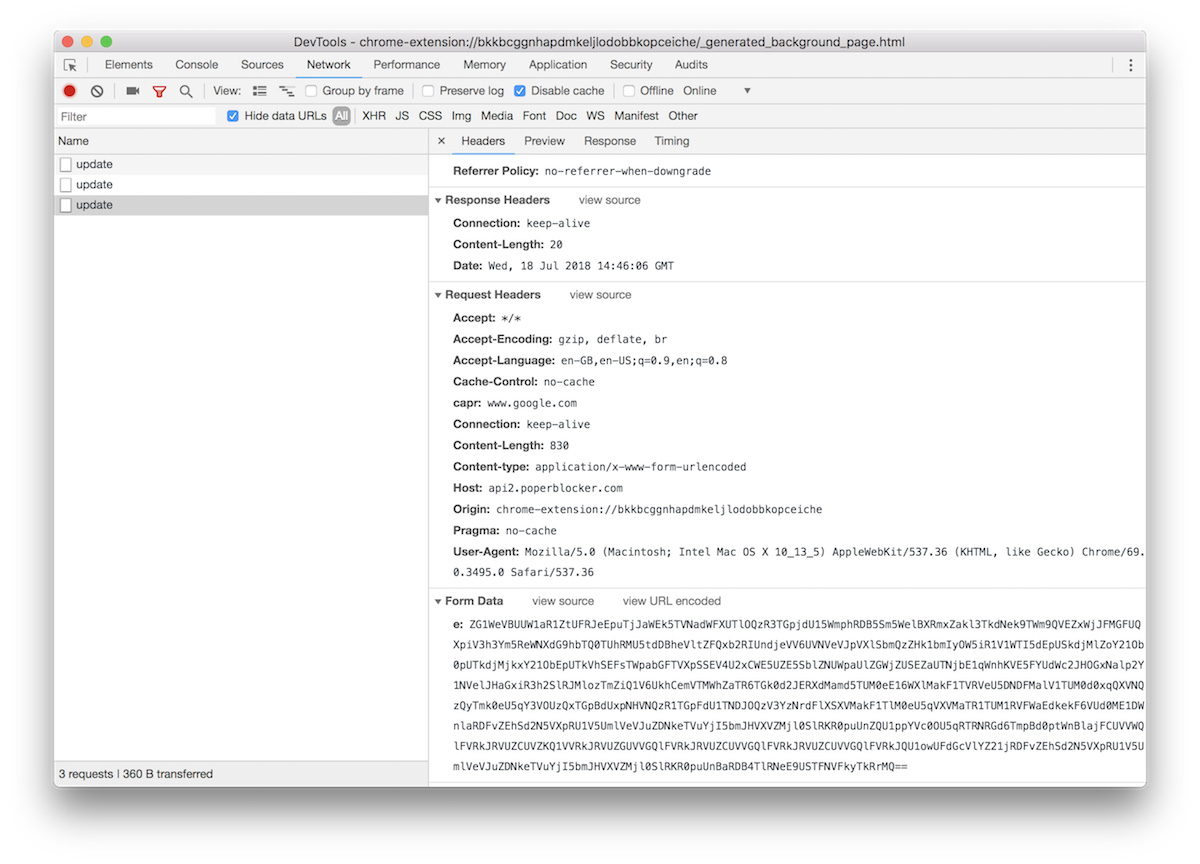

Время от времени, я провожу автоматическое сканирование трафика расширений Chrome, чтобы отследить подозрительные запросы. Код сканирования опубликован на Github, так что при желании вы можете делать то же самое. В этот раз мое внимание привлекли несколько расширений, которые отправляли практически одинаковые запросы каждый раз, когда открывалась новая страница. Эти расширения довольно популярные и ими пользуются миллионы людей:

Poper Blocker, Block Site, CrxMouse.

Расшифровка:

ver=4&def=21&sver=1&nid=4.0.7.3&ch=2&us=aeb204c39&h=1jga4i03mlpnt2qkhjn80t56ktk&&u=https%3A%2F%2Fwww.google.com%2Fsearch%3Fsource%3Dhp%26ei%3Dq1JPW57MFuLB6QTVzLqYCw%26q%3Dhello%26oq%3Dhello%26gs_l%3Dpsy-ab.3..0l10.820.1362.0.1524.5.5.0.0.0.0.66.267.5.5.0....0...1.1.64.psy-ab..0.5.265....0.DAXFw03Pkt0&rd=https%3A%2F%2Fwww.google.com%2F&to=&bin=618083600&fiz=AAEAAAAAAAARBQAAAAEAAAAAAAAAAAAAAAAAAAAAAAA=&t=ajax&p=https%3A%2F%2Fwww.google.com%2F&tid=1531925166495

Точный адрес каждой страницы, что вы посещаете, отправляется на удаленный сервер. Строго говоря, такое поведение не одобряется Goolge, и это оговаривается в правилах для разработчиков:

Сбор и использование истории браузера запрещены, за исключением случаев, требуемых для пользовательской функции, описанной на странице продукта в Chrome Web Store и в пользовательском интерфейсе продукта.

Любопытно, что эти расширения пытаются действовать чуть менее нагло, то есть не нарушать правило, но найти оправдание. Например, вот что написано на странице расширения "Poper Blocker":

Наши пользователи помогают Poper Blocker отображать все веб-сайты, на которых отображаются всплывающие окна и накладываемые изображения. Чтобы распознать необходимое блокирующее решение, к которому необходимо получить доступ из базы данных Poper Blocker, мы собираем данные анонимного просмотра. Мы очень заботимся о вашей конфиденциальности. Для получения дополнительной информации см. нашу Политику конфиденциальности: http://poperblocker.com/privacy.html

Лично я считаю это объяснение в лучшем случае слабым, потому что:

- совершенно неясно, зачем им нужно отправлять адрес каждой посещаемой страницы,

- называть браузерную историю "данными анонимного просмотра" - это чересчур.

Анализ политики конфиденциальности

Попробуем выяснить, как именно подобные предприятия используют собранные данные. Эти компании пытаются хоть как-то следовать правилам, поэтому я предположил, что у них могут быть свои аргументы, которые можно прочесть в политике конфиденциальности. И тут я столкнулся с первой небольшой проблемой - политика конфиденциальности была в виде изображения. Единственная причина для такого - желание сделать жизнь исследователя чуточку трудней. Я не смог использовать поисковик, чтобы найти другие их продукты, и мне даже пришлось перепечатать части этой политики, чтобы использовать их для статьи.

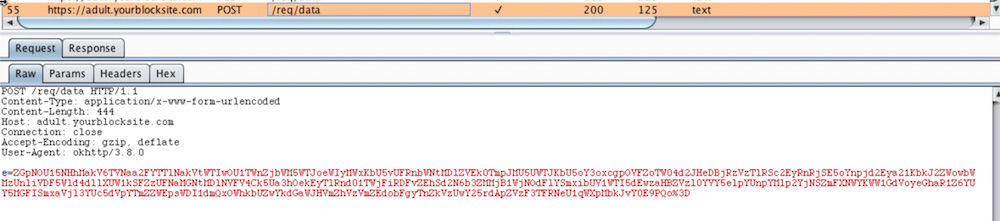

Когда вы устанавливаете или используете продукт Poper Blocker, мы собираем следующую информацию о вас: тип устройства, операционная система и браузеры, которые вы используете; дата и время; использование браузера, включая посещаемые URL-адреса, данные о переходах или посещенных страницах; TabID; идентификатор браузера; IP-адрес (обрезанный и хешированный, чтобы он не мог использоваться для вашей идентификации).

Последняя часть этого параграфа не совсем верна. Я не уверен, что они имеют в виду подразумевают под этой неидентифицирующей "обрезкой и хэшированием", но я видел, что на их сервер передаются полные адреса.

Например, вот пример данных, которые были отправлены на их сервер (после декодирования из base64):

ver=4&def=21&sver=1&nid=4.0.7.3&ch=2&us=aeb204c39&h=1jga4i03mlpnt2qkhjn80t56ktk&&u=https%3A%2F%2Ftwitter.com%2Flogin%3Fredirect_after_login%3Dhttps%253A%252F%252Fanalytics.twitter.com%252Fuser%252Fay_meshkov%252Ftweets&to=&bin=618083532&fiz=AAEAAAAAAAARBQAAAAEAAAAAAAAAAAAAAAAAAAAAAAA=&t=ajax&p=https%3A%2F%2Ftwitter.com%2Flogin%3Fredirect_after_login%3Dhttps%253A%252F%252Fanalytics.twitter.com%252Fuser%252Fay_meshkov%252Ftweets&tid=1531838746835

us=aeb204c39- это, по-видимому, мой собственный идентификатор пользователя, сгенерированный при установке расширения. Этот идентификатор отправляется в каждом запросе.- Кроме того, как вы можете заметить, в образце данных есть URL-адреса Twitter, которые я посетил, по ним меня легко идентифицировать.

Как передаются данные?

Мы не передаем личную информацию, которую собираем у вас, ни третьим лицам, ни нашим партнерам.

...

Мы можем передавать вашу неличную информацию нашей материнской компании, дочерним компаниям, совместным предприятиям или другим компаниям, находящимся под общим контролем (совместно именуемые "Аффилированные компании") исключительно, если и когда это применимо или необходимо для целей, описанных в настоящей Первичной политике.

...

Обратите внимание, что мы можем также назначить сторонних поставщиков услуг (работающих по нашим инструкциям), которым может потребоваться доступ к вашей информации в связи с их серверами от нашего имени. Передача вашей персональной информации будет производиться в соответствии с действующими законами о защите данных.

По какой-то неизвестной причине каждая шпионская компания, которую я когда-либо видел, данный раздел начинает с заявления "Мы не передаем". Забавно при этом то, что за этим утверждением обычно идет прямо противоположное.

Это не должно удивлять; данные могут быть предоставлены любому, кому они захотят их передать, при этом пользователь не получит никакой информации о том, куда данные будут отправлены. "Афилированные компании" без имени и "сторонние поставщики услуг" не внушают ни малейшей уверенности в безопасности личной информации.

Big Star Labs на мобильных устройствах

Исследование могло закончиться здесь, так как Big Star Labs довольно хорошо скрывает свои дочерние приложения и веб-сайты. Каждый документ, который содержит название компании, является изображением (другими словами, вы не можете просто загуглить их имя), они используют разные учетные записи в магазинах расширений, а владельцы доменов не известны. Это заставило меня использовать серьезное Гугл-фу, чтобы найти кучу приложений для Android, принадлежащих одной и той же компании "Big Star Labs": Speed BOOSTER, Battery Saver, AppLock | Privacy Protector, Clean Droid, Block Site.

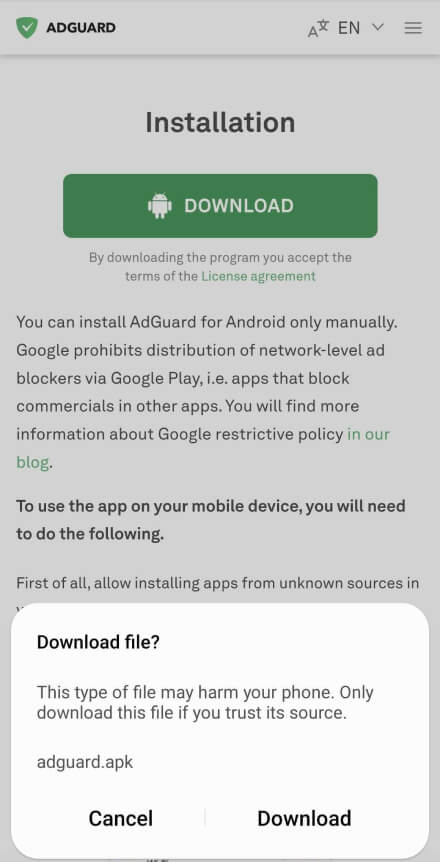

К счастью, однако, я вспомнил, что раньше уже слышал их имя. Некоторое время назад мы предупреждали вас о подозрительном блокировщике рекламы на iOS, и, похоже, что этот блокировщик был от той же компании!

С технической точки зрения, историю браузинга мобильных пользователей намного сложнее заполучить, и это делает ее более ценной. Логично предположить, что компания, чья бизнес-модель основана на сборе пользовательских данных, попытается сделать это, и интересно посмотреть, как именно они извлекают нужную им информацию.

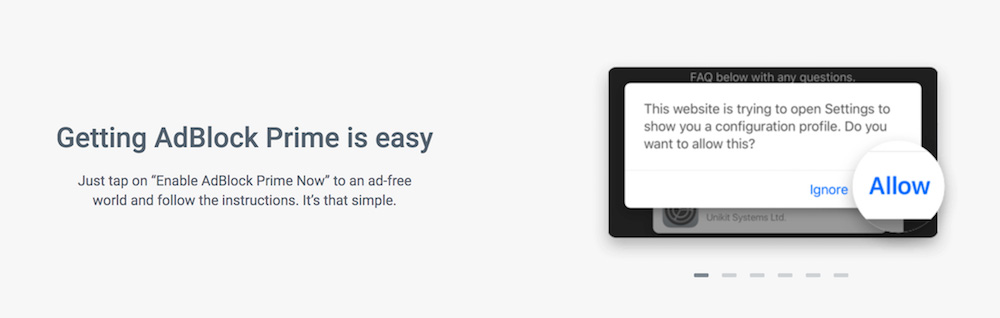

Big Star Labs на iOS

Этот блокировщик "Adblock Prime" не является обычным мобильным приложением. Вместо этого сайт adblockprime.co работал напрямую из браузера Safari и предлагал установить профиль управления мобильными устройствами (MDM).

[Техническое примечание](MDM - это административная область мобильных устройств](https://developer.apple.com/library/content/documentation/Miscellaneous/Reference/MobileDeviceManagementProtocolRef/1-Introduction/Introduction.html) (смартфоны, планшеты и ноутбуки). MDM занимается всем, включая размещение, безопасность, мониторинг и управление мобильными устройствами на рабочем месте. Это делает его уязвимым для методов социальной инженерии, предназначенных для проникновения в личные устройства пользователей или для предоставления другим прав администратора.

Подобный профиль MDM позволяет Big Star Labs:

• Изучить полный список приложений, присутствующих на устройстве (что запрещено для обычных приложений на iOS);

• Исследовать историю браузера;

• Потенциально Big Star может даже устанавливать сторонние приложения!

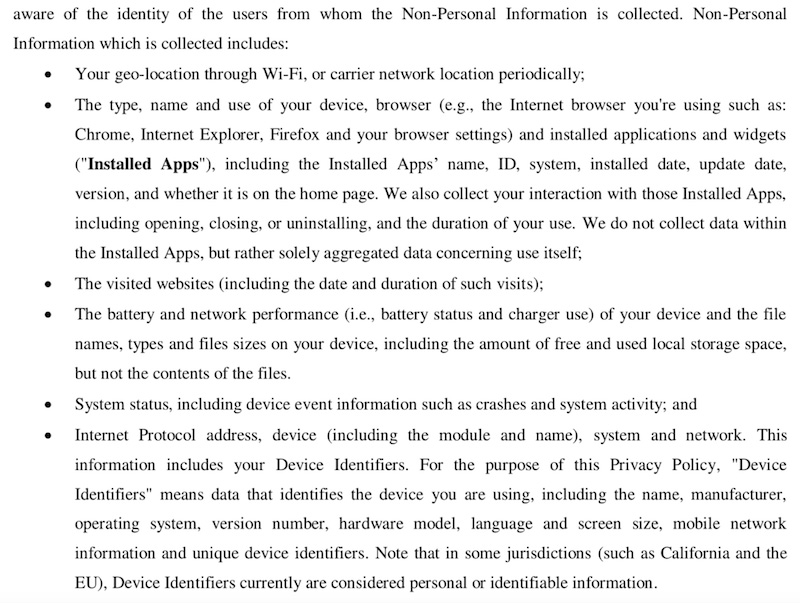

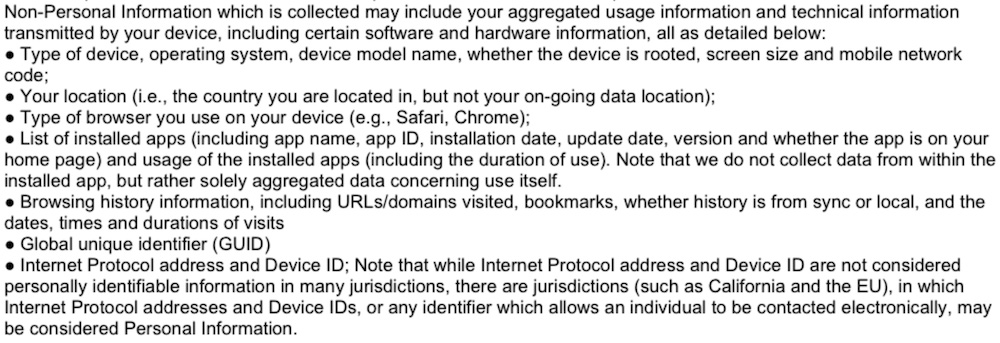

Их Политика конфиденциальности намекает о разнообразной информации, собираемой этой службой (например, история браузера, список приложений и т.д.):

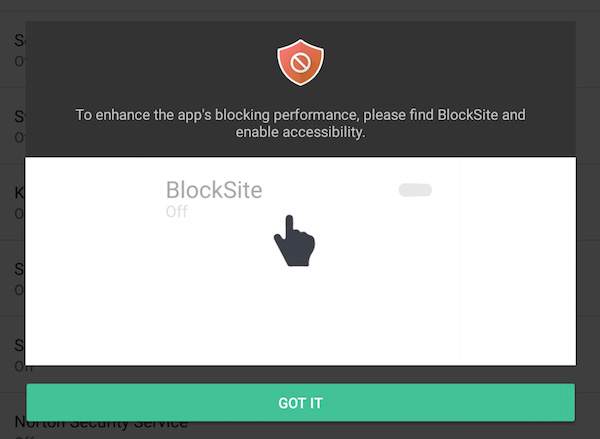

Big Star Labs на Android

Каждое из обнаруженных приложений Android запрашивает доступ к "Accessibility Services", и это само по себе является подозрительным. "Accessibility" - это очень мощный Android API, который "должен использоваться только для помощи пользователям с ограниченными возможностями в использовании устройств и приложений Android".

Службы Accessibility позволяют приложениям автономно выполнять то, что в обычных условиях требует физического взаимодействия пользователя. Например, он может имитировать нажатия на экран и смахивания, а также имеет доступ к содержимому полей текстового ввода.

В конце 2017 года, компания Google объявила о пресечении нарушений правил использования служб Accessibility приложениями. Однако через месяц она отступила, и прекратила жесткое пресечение нарушений.

API Accessibility можно использовать для извлечения URL-адресов страниц непосредственно из адресной строки браузера. Например, приложение "Block Site" делает это для того, чтобы определить, нужно ли блокировать сайт или нет, и это является его основной целью. Если вы включите функцию "блокировать сайты для взрослых", оно начнет отправлять серверу полный адрес каждой страницы, которую вы посещаете, точно так же, как и ее версия в виде браузерного расширения.

Декодированные данные со скриншота:

v3=3.1.131&dis=21&cm=1&org=chrome&ch=8&rm=a28625566&cas=k55a2o0lltpnl54lkampsao70ki&&poz=&strm=reload&tul=&trm=1515917065801&ul=https://m.gsmarena.com/xiaomi_sets_foot_in_bangladesh_three_phones_are_now_available_in_the_country-amp-32263.php

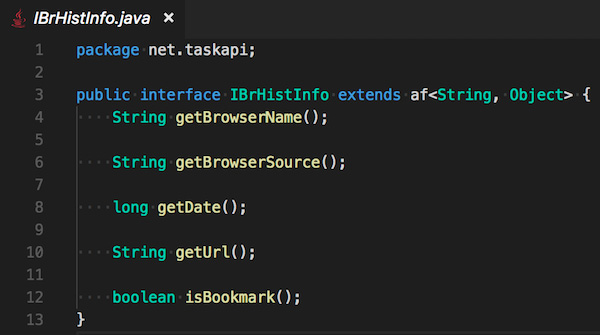

В отличие от расширений браузера, в случае мобильных приложений сложнее понять, что именно происходит с данными внутри них. Исходный код сильно запутан, но он намекает, что данные хранятся в зашифрованном виде и периодически отправляются на сервер Amazon S3. Так, приложение "Speed BOOSTER" собирает историю браузинга:

Политика конфиденциальности лишь немного более открыта в отношении того, какие данные собираются. Политика рассказывает довольно старую байку о так называемой "неличной" информации:

Разрешено ли это правилами Google и Apple?

В случае Apple у них нет большого рычага давления на "AdblockPrime", поскольку он отсутствует в AppStore.

В случае Google, однако, ситуация сложная. Приложения и расширения утверждают, что им действительно нужна собираемая информация и что она связана с основными функциями приложений. Такое утверждение выглядит для меня просто как попытка оправдать сбор персональных данных, но это может быть моим собственным предубеждением.

Законно ли это?

Приложения и расширения не запрашивают у пользователей явного согласия, как того требует GDPR, и нет специальной обработки для пользователей ЕС, поэтому я задаюсь вопросом: является ли их поведение законным? Я не юрист, поэтому я обратился к специалисту, который помог мне.

Алексей Мунтян,

Юрист и эксперт с десятилетним опытом работы в области защиты данных.

Территориальный охват GDPR применим к обработке персональных данных субъектов данных, которые находятся в ЕС/ЕЭЗ, где процессинговая деятельность связана с мониторингом их поведения, покуда их поведение происходит в рамках Европейского Союза (ЕС) и Европейской экономической зоны (ЕЭЗ) (GDPR, Art. 32)). Мониторинг поведения субъектов данных осуществляется путем отслеживания физических лиц в Интернете, включая возможное последующее использование методов обработки персональных данных, которые заключаются в "профилировании" (создание индивидуального профиля) физического лица (GDPR, Rec. 24). Физические лица могут быть связаны с онлайн-идентификаторами, предоставляемыми их устройствами, приложениями, инструментами и протоколами, такими как IP-адреса, идентификаторами файлов cookie или другими идентификаторами (GDPR, Rec 30). Согласие субъекта данных означает любое свободно данное, конкретное, информированное и недвусмысленное указание пожеланий субъекта данных, посредством которого он или она обозначает согласие на обработку персональных данных, относящихся к нему или к ней (GDPR, Art. 4(11)).

Таким образом, принимая во внимание выводы этой статьи, представляется возможным сделать следующие выводы:

- Некоторые действия провайдеров расширений браузера могут рассматриваться в контексте требований GDPR, если эти расширения установлены и используются в браузерах субъектов данных в ЕС/ЕЭЗ.

- Определение пользовательских данных - данных о местоположении, IP-адресов, идентификаторов файлов cookie - "неличными" или "анонимизированными" могут быть серьезно подвергнуты критике с точки зрения GDPR, что автоматически ставит под сомнение соответствие требованиям GDPR относительно согласия субъекта на обработку его личных данных.

Кто за всем этим стоит

К сожалению, сейчас можно только предполагать, так как реальные причастные компании еще не известны. Формат данных выглядит ужасно похожим на то, что отправляло расширение Stylish, поэтому здесь может быть связь с веб-аналитической компанией SimilarWeb, базирующейся в Израиле. Однако, возможно это не единственный клиент.

Заключение

То, что наши личные данные ценны – не новость. Те, кто хочет получить прибыль от ее приобретения, всегда будут окружать нас. Имея это в виду, я никогда не устану повторять два простых правила, которым нужно следовать, если Вы заботитесь о конфиденциальности и безопасности:

- Перед установкой чего бы то ни было ознакомьтесь с политикой конфиденциальности.

- Никогда не устанавливайте софт, сделанный разработчиком, которому вы не доверяете.

Эти два правила помогут вам защитить себя в большинстве случаев, но их может быть недостаточно в случае "молчаливого сбора", как, например, в случае Stylish.

Тем не менее, все обнаруженные нами домены, похожие на "пункт сбора персональных данных", теперь добавляются в фильтр "AdGuard Spyware" и будут заблокированы нашими мобильными и десктоп-приложениями AdGuard и AdGuard DNS.

На всякий случай, если вам интересно, вот список доменов, на которые отправляются данные:

api.taskapi.netapi2.poperblocker.comyourblocksite.comben.crxmouse.com

Кроме того, приложения Android подключались к этим двум хранилищам Amazon S3:

s3.amazonaws.com/hcluster4s3.amazonaws.com/hcluster5

UPDATE (25.07): Приложения и расширения, упомянутые в статье, теперь недоступны в Google Play и Chrome WebStore.

UPDATE (20.08): Упомянутые приложения и расширения, по большей части, вновь доступны, без видимых изменений. Вы можете помочь, отправив жалобы со ссылкой на данную статью.