Эксперты по безопасности разоблачили RoughTed — вредоносную рекламу, которая умела обходить блокировщики

Специалисты компании Malwarebytes рассказали о кампании по заражению интернет-рекламы вредоносными кодами, которая длится уже год (достигнув своего пика в марте 2017) и собрала больше полумиллиарда пользовательских кликов по зараженным доменам.

Вредоносная реклама, или Malvertising — это стратегия из арсенала киберпреступников, которая подразумевает взлом рекламных сервисов и "подбрасывание" в них своих рекламных объявлений, зараженных вирусами, мошенническими программами и другими "зловредами". Такая реклама может работать даже если пользователь не кликнет по объявлению, а просто загрузит его вместе со страницей в свой браузер.

Выявленную Malwarebytes кампанию они назвали RoughTed. Она отличается способностью зараженных объявлений обходить программы для блокировки рекламы (в том числе Adblock Plus и uBlock). Но пользователей AdGuard это не должно беспокоить, мы довольно давно узнали об этой атаке и обновили фильтры так, чтобы они не пропускали зараженные объявления.

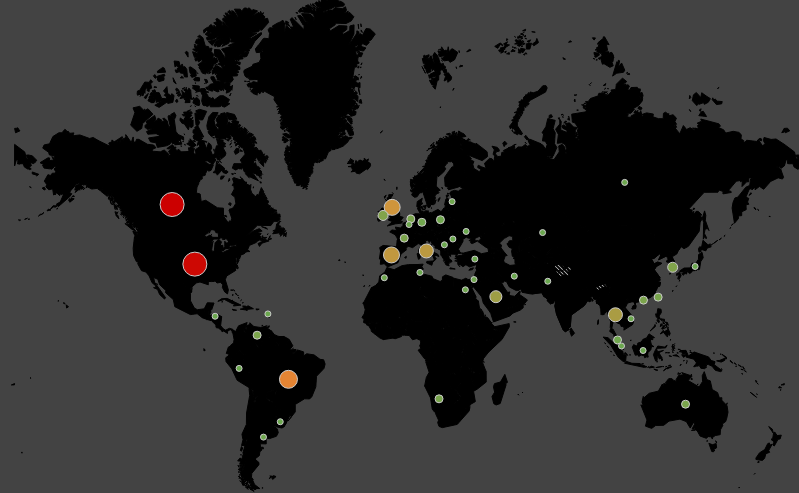

А теперь, благодаря Malwarebytes, мы можем оценить весь масштаб RoughTed. Объявления с вредоносными кодами оказались опубликованы на крупных ресурсах, некоторые входили в топ-500 рейтинга посещаемости сайтов Alexa. Всего за три месяца атаки по страницам на использовавшихся в ней доменах люди сделали полмиллиарда кликов. Больше всего пострадали пользователи США и Канады, затем — Британии, Италии, Испании и Бразилии, но жертвы нашлись во всех регионах мира (кроме Китая).

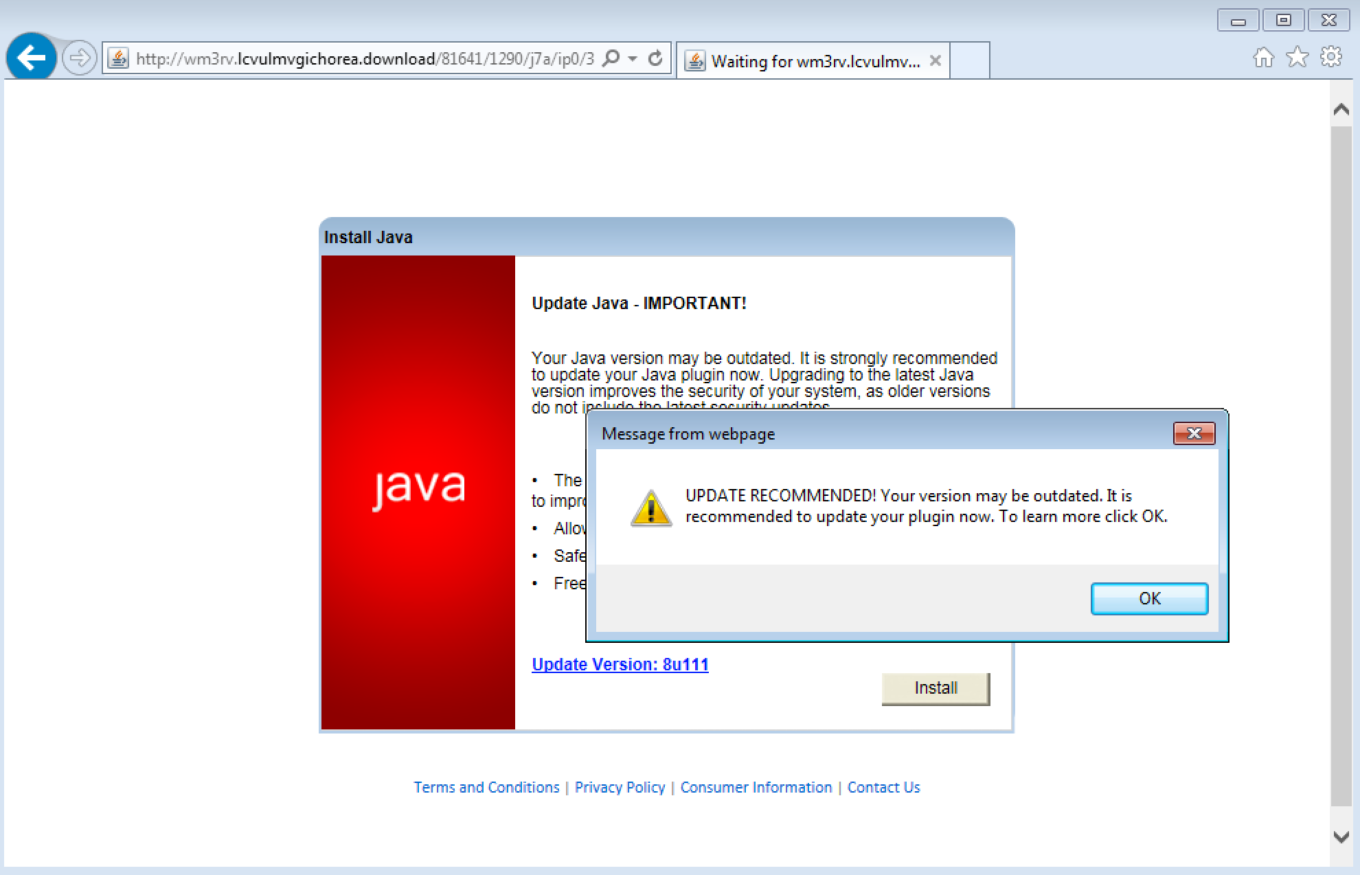

Помимо количественных масштабов, впечатляет и качество организации RoughTed. Использованные для атак технологии не хуже систем рекламного таргетинга определяли особенности устройства жертвы — его физическое местонахождение, операционную систему и другие данные, которые позволяли выбирать оптимальный метод атаки. Кто-то получал фальшивое предупреждение о том, что надо обновить ПО или связаться со службой поддержки, кого-то порадовали банковскими троянами (крадут финансовую информацию, данные банковских карт и т.п.), чьи-то компьютеры были использованы для накрутки установок приложений и расширений (за установки выплачивается комиссия)...

Сбор информации для такого таргетинга проводился с помощью фингерпринтинга, то есть был возможен даже если на устройстве установлены программы по блокировке рекламной слежки.

Как видите, вред от рекламы не ограничивается её назойливостью, злоупотреблениями временем и вниманием. Соответственно, и блокировка рекламы не прихоть, а вопрос безопасности. Причем блокировщик надо выбирать такой, у которого есть оперативные и компетентные разработчики, отслеживающие не только рекламные новинки, но и киберугрозы, и вовремя обновляющие фильтры. Например, AdGuard.

Malvertising известен уже не менее 10 лет, за это время распространителями зараженных объявлений становились не только порносайты, торрент-трекеры и небольшие ресурсы, владельцы которых отчаянно хотят их монетизировать. Эту роль примеряли на себя сайты New York Times (в 2009 году), Huffington Post, The Daily Mail, Los Angeles Times, Forbes, Yahoo. Предыдущая большая кампания была весной 2016 года.

C Forbes случился совсем уж показательный казус: он начал раздавать зараженную рекламу одновременно с собственной кампанией против блокировщиков. Сайт отказывал в доступе к контенту пользователям с адблокерами, прося отключить их на своих страницах, и превращал в жертву хакеров тех, кто просьбам внял.