Unimania: Мне нужны данные твоего Facebook, локация и история браузера

Защита личных данных — наша основная задача. Поэтому мне никогда не надоест рассказывать о том, насколько непредсказуемы и изобретательны бывают способы сбора данных пользователей Facebook. Возможно, Cambridge Analytica и прекратила работу, но бизнес, в основе которого лежит кража личных данных, по-прежнему процветает. И эта статья продолжит раскрывать правду о том, как это происходит.

Эта история начинается с недавнего исследования о фальшивых блокировщиках рекламы, которое я провёл в Chrome Web Store. Итогом этой работы стали десятки вопросов о том, безопасно ли то или иное расширение. Всё это заставило меня сесть за изучение наиболее популярных расширений для Chrome, но даже тогда я не мог представить, к чему это меня приведёт. А именно, к открытию масштабной кампании по краже личных данных и истории браузера миллионов пользователей, в которой участвуют популярные Android-приложения и расширения для браузера Chrome.

Подозрительные расширения для Chrome

Я провел автоматическое сканирование всех общедоступных расширений Chrome. Оно выявило несколько проблем, касающихся конфиденциальности, о которых я подробно расскажу в этом материале.

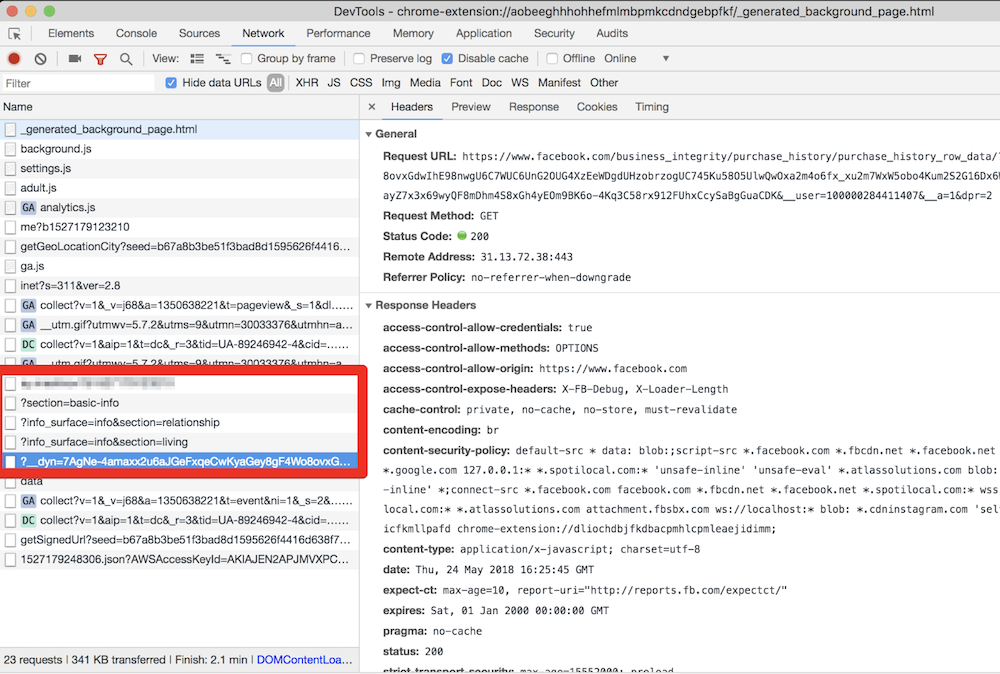

Моё внимание привлекли подозрительные запросы, сделанные в разных доменах Facebook.

Посмотрите на эти недобросовестные расширения, которыми на данный момент пользуются примерно 420.000 пользователей:

- Video Downloader For Facebook (170K+ пользователей)

- Album & Photo Manager For Facebook (92K+ пользователей)

- PDF Merge — PDF Files Merger (125K+ пользователей)

- Pixcam — Webcam Effects (31K+ пользователей)

Ну, а что же с ними не так? Давайте рассмотрим подробнее.

Неисповедимые пути ваших Facebook-данных

Если вы залогинены в Facebook, эти шпионские расширения достанут ваши данные одновременно с запуском браузера:

Они даже попытаются проанализировать историю ваших покупок! Одного этого уже было бы достаточно, чтобы удалить их из Chrome Web Store. Но это ещё не всё.

Когда вся информация собрана, она отправляется на домен um-public-panel-prod.s3.amazonaws.com, который называется Amazon S3, арендованный разработчиками шпионских программ.

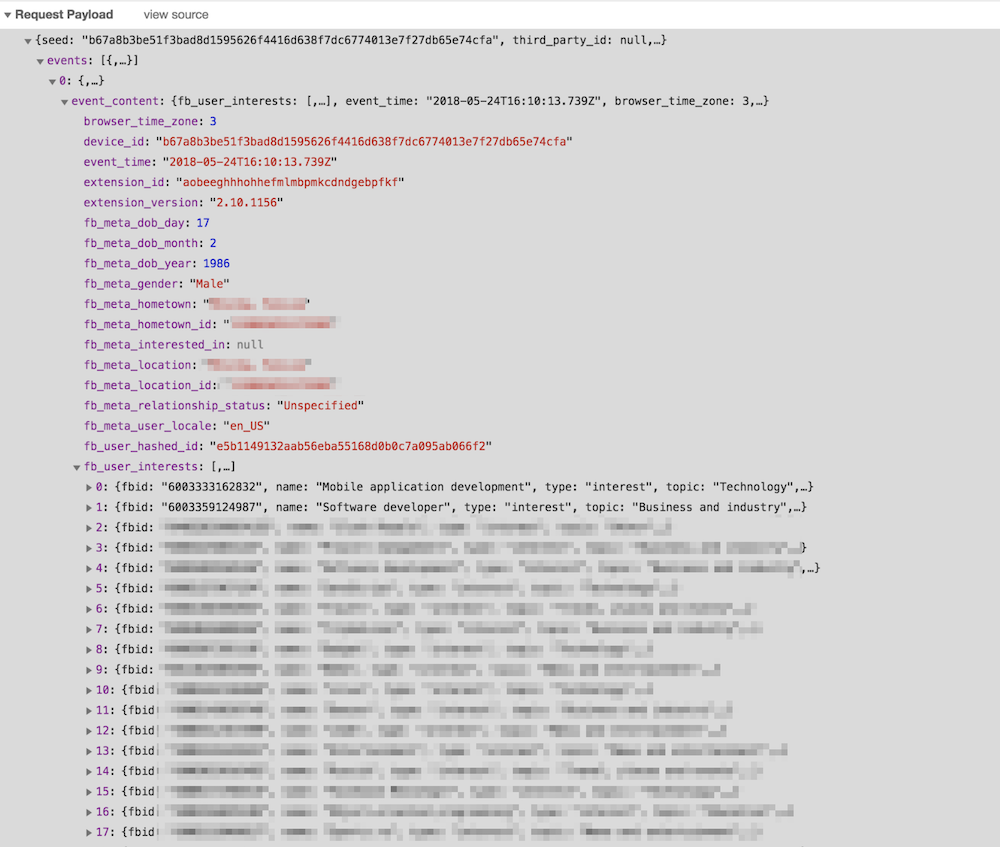

На этот сервер были отправлены пугающие объёмы информации, включая все "интересы" в Facebook. Для чистоты эксперимента мне пришлось использовать собственный аккаунт, так что вы можете во всей красе увидеть небольшую часть моих личных данных, которой я не прочь поделиться с вами :)

Как вы можете видеть на скриншоте, злоумышленники не отправляют хешированный идентификатор FB, они отправляют его в исходной форме. Полагаю, что такая практика позволяет авторам говорить об "анонимности" украденных данных.

"Дорогие разработчики шпионских программ! Вы серьёзно думаете, что хеширование числового значения с фиксированной солью невозможно декодировать?"

SHA1("sME9Azj8G28Y" + userId) = e5b1149132aab56eba55168d0b0c7a095ab066f2

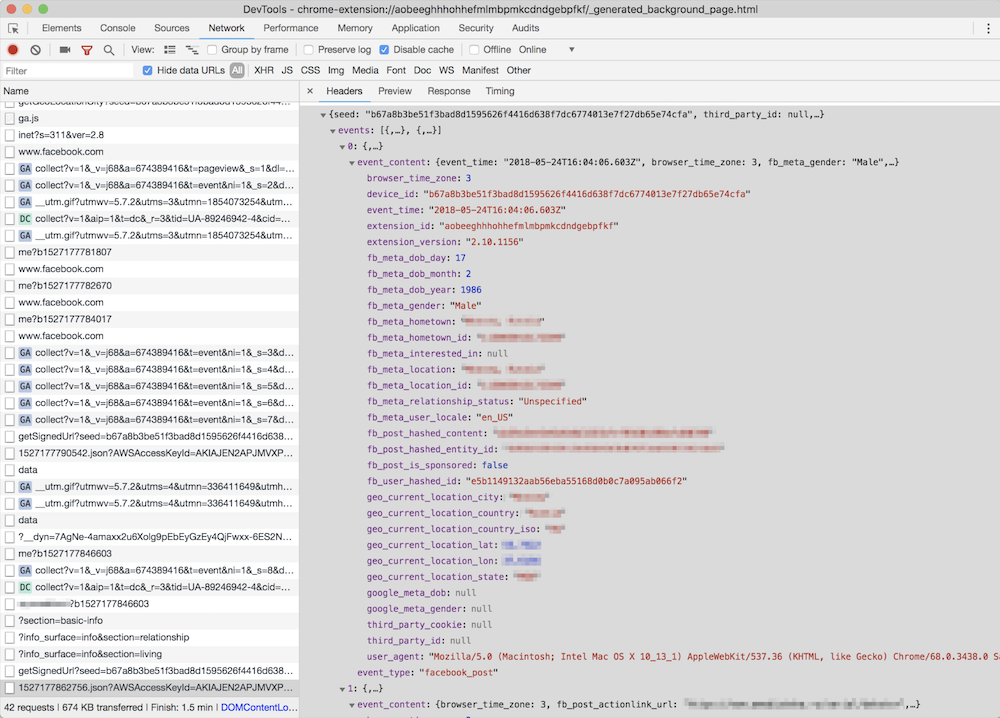

Но что хорошего в том, чтобы иметь эти данные без шпионских программ, которые знают, чем именно вы занимаетесь в Интернете? Гораздо лучше, если они будут знать о том, какие именно посты вы читаете и какую рекламу смотрите, не так ли? Не беспокойтесь, это именно то, чем они занимаются: передают информацию обо всех постах (включая спонсорские), о твитах, видеороликах на YouTube, о рекламе, которую вы смотрите или кликаете, а также плохо захешированный ID пользователя и совершенно неприкрытые данные местоположения.

Встречайте Unimania Inc.

Кто же скрывается за всей этой деятельностью? Единственное, что я нашел о создателях — это ссылка на политику конфиденциальности расширений:вот копия. Как обычно, тут много юридических терминов и запутанной информации о том, что вы даете им согласие без согласия, что они серьёзно заботятся о вашей конфиденциальности, что ваши данные собраны (или сохранены) в анонимной форме, и что по ним ни в коем случае нельзя вас выследить, поскольку они защищены "мощной математической хэш-функцией".

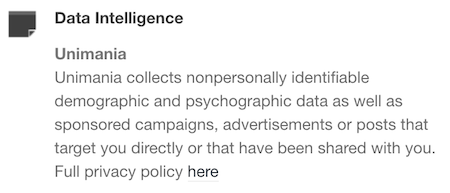

К счастью, там довольно прозрачно говорится о том, какая именно информация о вас собирается:

Какую информацию мы собираем и как мы это делаем. В целом, информация, которую мы собираем, включает нелично-идентифицируемые демографические и психографические данные, а также спонсируемые кампании, рекламные объявления или сообщения, которые нацелены на вас напрямую или которые были показаны вам.

Также, я нашёл их Пользовательское соглашение копия, из которого я узнал, что называется эта компания "Unimania, Inc." и что они, как они сами утверждают, базируются в Тель-Авиве, Израиль. Однако я не смог найти никакой информации об этой компании в реестре израильских компаний.

История могла бы здесь и закончиться, но в "Политике конфиденциальности" моё внимание привлекла одна фраза:

Справочная информация. Вы были направлены в эту Политику конфиденциальности из отдельного независимого стороннего расширения Google Chrome или мобильного программного обеспечения («Программное обеспечение сторонних разработчиков»).

Мобильное программное обеспечение

"Мобильное программное обеспечение"! То есть дело не только в расширениях для Chrome! Я понял, что работу нужно продолжить. Для этой цели у нас уже были собраны некоторые данные, поскольку мы готовили исследование о слежке через мобильные приложения, которое я мог бы использовать.

Так я и нашёл приложение, которое было подключено к серверам Unimania. Это был альтернативный клиент Facebook "Fast — Social App" с количеством скачиваний более чем 10.000.000 (согласно Google Play). Разработчик приложения не скрывает факт причастности к Unimania в своей Политике конфиденциальности:

Сканирование трафика приложения этого разработчика подтверждает, что оно передаёт то же количество информации, что и расширения Chrome, причём на те же серверы Unimania. Также я выяснил, что Fast Lite — Social App + Twitter (1.000.000+ скачиваний) тоже это делает.

Кроме этого, я нашёл ещё несколько приложений, которые упоминают Unimania в своей Политике конфиденциальности. Я не могу утверждать, что они также передают данные пользователей, но предполагаю, что они делали это раньше, иначе зачем им об этом говорить:

- PhotoMania — Photo Effects (1.000.000+ скачиваний).

- All In One Social Media "Fast" (100.000+ скачиваний, политика конфиденциальности)

Наконец, создаётся впечатление, что Unimania скоро запустит свои собственные продукты:

- OmniSocial — мобильное приложение

- Who's following me? — браузерное расширение

Очевидно, ни одно из этих приложений не раскрывает подробностей своего поведения в описании и тем более не даёт информации о запросе на использование данных, как того требует Google. Должен признать, что правила для разработчиков Google Play выглядят солидно, но не они являются причиной того, почему конфиденциальность приложений для Android находится в таком плачевном состоянии. Проблема заключается в том, что эти положения попросту не соблюдаются, большинство разработчиков просто игнорируют их.

Краткий обзор

Итак, поздравляем вас с тем, что вы прочитали такую длинную статью (или же пролистали скучную техническую часть до подведения итогов)!

Вот краткий список того, что мы обнаружили во время исследования:

- Огромная шпионская кампания по краже личных данных и истории просмотра соцсетей, в которой задействованы некоторые мобильные приложения и расширения Chrome. Программы собирают различную информацию: пользовательские данные Facebook, историю просмотра ленты новостей, включая платные посты, твиты, видеоролики YouTube и просмотренную рекламу.

- Четыре шпионских расширения Chrome, которыми суммарно пользуются более 400.000 пользователей.

- Два приложения на Android, продающие данные пользователей. Суммарно эти приложения скачали более 11.000.000 человек.

- Кампанию возглавляет предполагаемая израильская фирма под названием «Unimania, Inc.» К сожалению, я не смог выяснить, кто является владельцем Unimania. Также я не могу сказать, кто извлекает прибыль из украденных данных.

Я сообщил Goolge обо всех обнаруженных приложениях и расширениях и надеюсь, что они вскоре примут необходимые меры.

Как защитить себя?

Ответ на этот вопрос одновременно очень сложен и очень прост.

Когда вы что-либо устанавливаете, соблюдайте следующие правила:

- Читайте политику конфиденциальности. Это не бесполезно — почти вся информация из этого исследования была указана в политике конфиденциальности.

- Никогда не устанавливайте программу, созданную разработчиком, которому вы не доверяете. Сделайте то, что должны: выясните, что это за разработчик и решите, достоин ли он доверия.

Все домены Unimania были также добавлены в фильтр AdGuard Spyware. Это значит, что они будут заблокированы автоматически, если этот фильтр активирован в одном из наших продуктов AdGuard, или если вы используете AdGuard DNS. К сожалению, существует браузерное ограничение, которое запрещает расширению контролировать запросы от других расширений. Так что использования браузерного блокировщика, такого как AdGuard для Chrome или uBlock Origin может быть недостаточно даже в том случае, если у вас включен фильтр AdGuard Spyware.

С другой стороны, вы можете заблокировать эти три домена путём добавления их в файл "hosts":

um-public-panel-prod.s3.amazonaws.comcollection-endpoint-prod.herokuapp.comcollection-endpoint-staging.herokuapp.com