TechTok #4: Aprendiendo lo básico sobre el filtrado y la privacidad de DNS

Estamos continuando nuestra serie TechTok, donde respondemos a sus preguntas sobre bloqueo de anuncios, VPNs y tecnología en general. Ya hemos cubierto varios temas relacionados con VPNs y bloqueo de anuncios, así que hoy vamos a responder algunas de sus preguntas sobre filtrado de DNS y privacidad de DNS. Parece lógico comenzar con esta pregunta de Lenny:

¿Cómo funciona AdGuard DNS? ¿Cuáles son los pros y los contras del filtrado de DNS en comparación con el bloqueo de anuncios tradicional y cuándo es mejor usar cada uno de ellos?

El filtrado de DNS es una herramienta muy importante en la protección de la privacidad y en el bloqueo de anuncios, y para entenderlo mejor, primero debemos repasar qué es el DNS y cómo funciona.

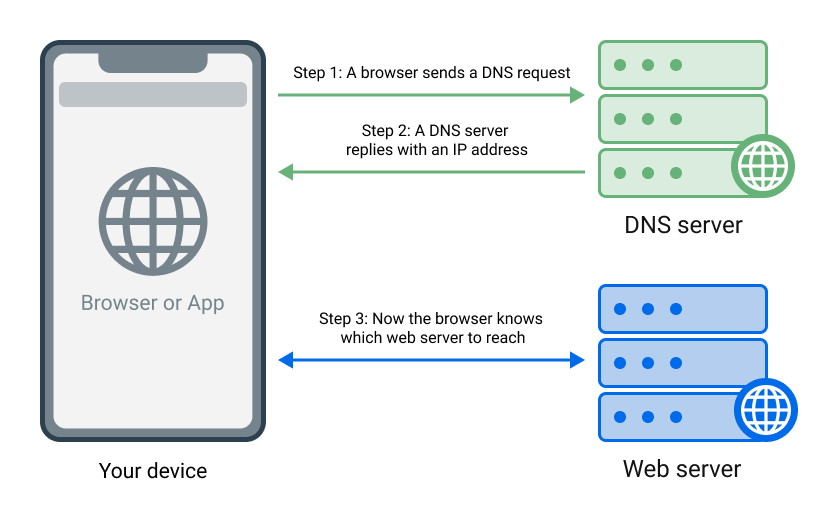

Supongamos que escribes algo en la barra de direcciones de tu navegador o haces clic en un enlace. ¿Cómo sabe el navegador a dónde llevarte? Él solo entiende el lenguaje de las direcciones IP, no palabras humanas como google.com. Entonces, para descubrir la dirección IP del sitio web, el navegador consulta un servidor DNS. DNS significa “Sistema de Nombres de Dominio” y este sistema existe para traducir nombres de dominio (por ejemplo, google.com) en direcciones IP (por ejemplo, 74.125.139.139). Hay muchos servidores DNS que pueden actuar como traductores, y puedes usar cualquiera de ellos. Tu Proveedor de Servicios de Internet (ISP) te proporcionará un servidor DNS predeterminado, pero puedes cambiarlo por cualquiera que prefieras.

Cómo funciona el DNS

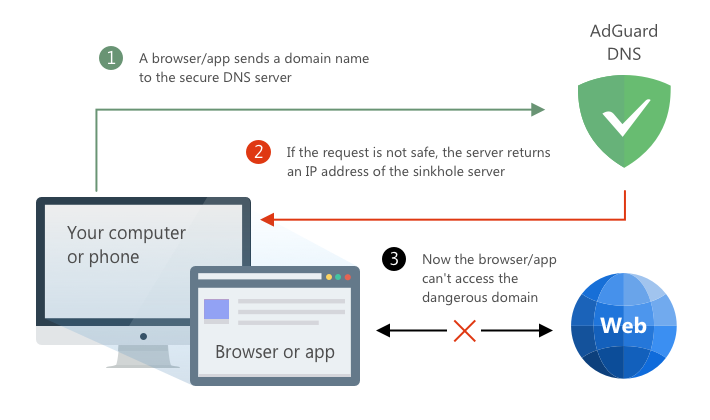

Un servidor DNS "normal" simplemente devolverá la dirección IP del sitio web que deseas visitar, sin complicaciones. Sin embargo, existen servidores DNS que, bajo ciertas circunstancias, en lugar de proporcionar la dirección IP correcta, devuelven 0.0.0.0, redirigiéndolo efectivamente a un 'agujero negro'. Así es como funcionan los servidores DNS de bloqueo de anuncios, incluyendo AdGuard DNS.

El principio básico detrás del filtrado de DNS

Diferentes servidores pueden tener listas diferentes de dominios que bloquean. En el caso de AdGuard DNS, es una larga lista de dominios de anuncios, rastreo y maliciosos.

Ahora, vamos a comparar el filtrado de DNS con el filtrado tradicional. Su principal inconveniente es evidente: con el filtrado de DNS, solo puedes bloquear dominios completos. No tiene la precisión del filtrado web más detallado, donde podrías bloquear solicitudes específicas, aplicar reglas "cosméticas" para mejorar la apariencia de la página después de bloquear el anuncio, y hacer muchas otras cosas. Casi todas las demás desventajas del bloqueo de DNS provienen de esta incapacidad, de una forma u otra, y pueden describirse como “un filtrado mucho menos flexible”. ¿Pero qué pasa con las ventajas?

Primero que nada, está la capacidad de configurarlo fácilmente en prácticamente cualquier dispositivo conectado a Internet, desde teléfonos y tabletas, pasando por smart TVs, hasta electrodomésticos inteligentes. Mientras que para hacer el filtrado web necesitarías una extensión de navegador o una aplicación independiente de bloqueo de anuncios, con el filtrado de DNS puedes literalmente cambiar una línea de texto en la configuración de tu enrutador, y todos los dispositivos conectados a tu Wi-Fi doméstico estarán protegidos contra anuncios y rastreadores.

Otra ventaja distintiva del filtrado de DNS es que se aplica en la etapa más temprana posible, por lo que es la forma más eficiente de bloquear anuncios y evitar el rastreo, especialmente en dispositivos móviles, donde el consumo de batería y tráfico puede ser una preocupación.

Resumiendo y respondiendo a la última parte de la pregunta de Lenny, idealmente te gustaría complementar el filtrado de red con el filtrado de DNS en todos los dispositivos que sean compatibles con ambos. Se complementan entre sí, especialmente en lo que respecta a la protección contra el rastreo. Si necesitas elegir, y si tu dispositivo lo permite, opta por el filtrado web tradicional, es más flexible y, en general, te proporcionará una mejor experiencia. Y en dispositivos como enrutadores y smart TVs, elige la protección DNS, ya que puede ser la única opción disponible en esos casos.

Ahora que sabemos cómo funcionan el DNS y el filtrado de DNS, es hora de hablar sobre cómo mantener tu conexión DNS segura y privada. Esta simple pregunta de xiulou nos ayudará a iniciar la conversación:

¿Qué opinas del protocolo DNScrypt?

Al igual que el tráfico regular de la web necesita ser protegido para evitar que actores malintencionados lo falsifiquen y manipulen, el tráfico DNS también necesita esa protección. DNSCrypt fue uno de los primeros intentos de cifrar las consultas DNS para protegerlas de la vigilancia. En su momento, fue un gran avance en privacidad de DNS, pero principalmente porque las alternativas prácticamente no existían. DNSCrypt sigue en uso hoy en día (y AdGuard DNS lo soporta hasta ahora), pero ha sido superado y opacado por protocolos más modernos como DNS-over-HTTPS y DNS-over-TLS.

Hablando de ellos, Dmitry pregunta:

Por favor, explica de forma simple cómo funcionan DNS-over-TLS y DNS-over-HTTPS.

DNSCrypt, a pesar de ser el pionero en los protocolos de cifrado DNS, representa menos del 10% de todas las solicitudes DNS cifradas hoy en día. Los protocolos mucho más populares son DNS-over-TLS (DoT) y especialmente DNS-over-HTTPS (DoH), que en conjunto representan cerca del 90% de todo el tráfico DNS cifrado. Intentemos entender un poco cómo funcionan.

Con DNS no cifrado, cuando tu navegador solicita la dirección IP del sitio al que te estás conectando, envía la solicitud con el nombre de dominio de ese sitio al servidor DNS en texto claro. Esto significa que cualquier persona que "escuche" tu tráfico DNS no tendrá dificultades y podrá ver fácilmente todos los sitios que intentas visitar. Es decir, no hay privacidad.

Con DoH, tu comunicación DNS está cifrada con HTTPS, el conocido protocolo seguro que ves por todas partes en la web (piensa en los íconos de candado verde junto a la barra de direcciones en tu navegador). Cada consulta DNS que tu navegador envía a través de DoH está cifrada al ser "envuelta" dentro de una solicitud HTTPS. Esto no solo proporciona protección por sí misma, sino que también hace que tu tráfico DNS se vea como tráfico HTTPS regular para observadores externos. De esta manera, ellos ni siquiera pueden darse cuenta de que lo que están viendo es una consulta DNS, mucho menos examinar su contenido.

DoT funciona de una manera un poco diferente a DoH. Utiliza el protocolo de seguridad TLS para crear un túnel directo y seguro entre tu navegador y el servidor DNS, a través del cual las consultas DNS pueden viajar en ambas direcciones. Esto hace que tu tráfico DNS sea seguro, pero también mucho más fácil de detectar por cualquiera que esté observando, ya que es fácilmente distinguible del tráfico HTTPS regular. En general, ambos protocolos ofrecen seguridad, pero de formas diferentes, y cada uno tiene sus propios usos.

Aún quedan más preguntas relacionadas con DNS, pero es imposible responder todas en un solo artículo. Sin duda, volveremos al filtrado de DNS y privacidad de DNS más adelante. Puedes enviarnos más preguntas sobre DNS y otros temas a través de este formulario, ¡y puede que veas las respuestas en la próxima edición de TechTok!