Le suivi masqué par CNAME : AdGuard explique

Mis à jour le 9 mars: nous sommes heureux de constater que cet effort en valait la peine, car d'autres bloqueurs de contenu ont commencé à utiliser notre liste pour bloquer les pisteurs masqués par CNAME. En particulier, EasyPrivacy a déjà ajouté la liste à son arsenal.

Le blocage de contenu devenant très répandu, la plupart des outils de suivi excessif se sont révélés assez inutiles. Mais comme le marché s'oriente de plus en plus vers la collecte massive de données, la tendance était de la pousser aussi loin que possible. Certains optent pour une approche flagrante, et d'autres cherchent des moyens plus inventifs de collecter les données des utilisateurs.

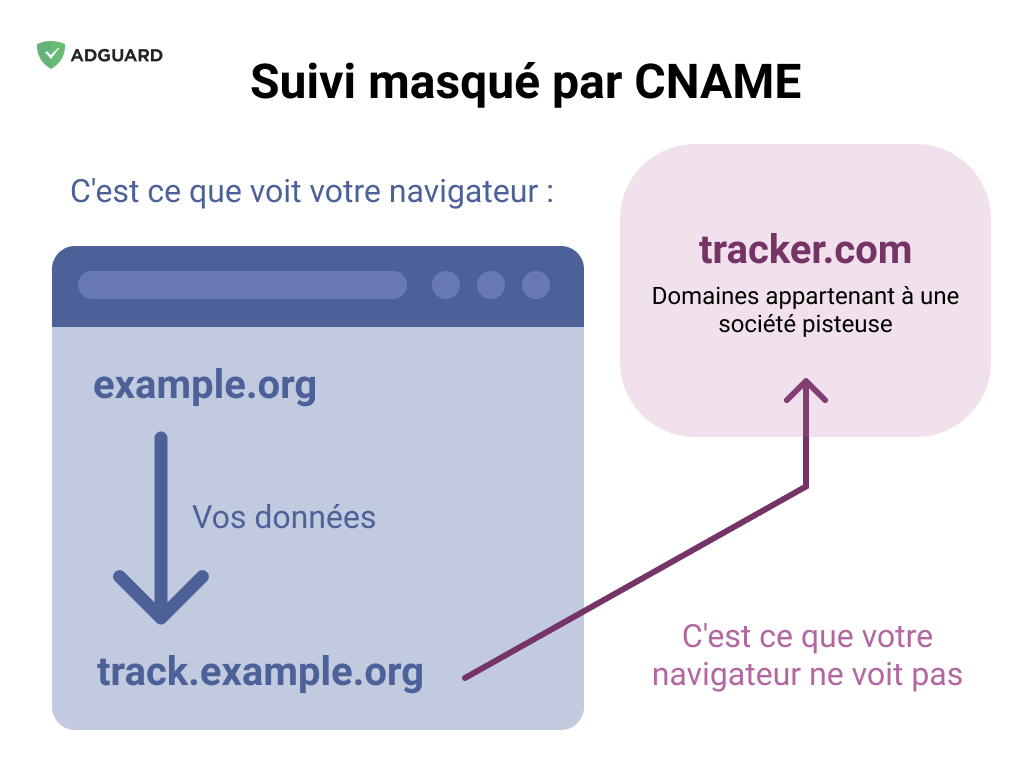

L'une de ces méthodes plus subtiles fait appel au CNAME. L'enregistrement CNAME, abréviation de "Canonical Name record", est un type d'enregistrement DNS qui fait correspondre un nom de domaine (un alias) à un autre (le nom canonique), au lieu de faire correspondre ce domaine directement à une adresse IP. Il s'agit d'une fonction de base utilisée par des millions de sites web pour créer des sous-domaines uniques pour différents services, tels que la messagerie, la recherche, etc. Pour permettre une interaction transparente, les sous-domaines sont fiables, tout comme le domaine principal.

Le suivi CNAME abuse de ce mécanisme fondamental et crée bien d'autres problèmes que la simple collecte de données importunes.

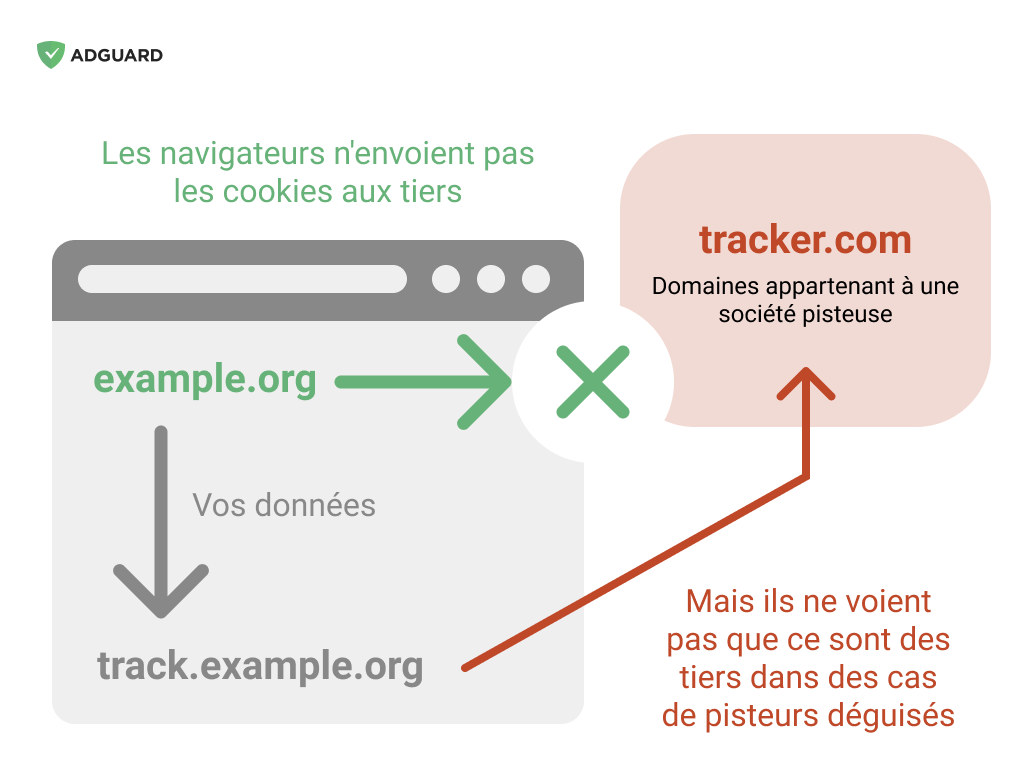

En utilisant un enregistrement CNAME, un serveur de suivi externe peut être déguisé en sous-domaine d'un site Web auquel le navigateur fait confiance, et les cookies de suivi seront acceptés comme des cookies "de première partie". Pire encore, cela fonctionne aussi dans l'autre sens, et les cookies destinés au domaine principal peuvent être partagés avec le pisteur déguisé. Des tiers peuvent recevoir toutes sortes de données, depuis le nom et les coordonnées de l'utilisateur jusqu'aux cookies d'authentification utilisés pour identifier leur session et pour qu'ils restent connectés au site web.

Selon une étude récente de Yana Dimova, Gunes Acar, Wouter Joosen, Tom Van Goethem et Lukasz Olejnik, des fuites de cookies se produisent sur 95 % des sites web qui utilisent de tels pisteurs. Les recherches soulignent que le suivi par CNAME trompe les outils de sécurité web de base et peut conduire à des failles majeures de sécurité et de confidentialité.

Les navigateurs eux-mêmes ne peuvent pas protéger les utilisateurs contre le suivi par nom de domaine caché. Mais les bloqueurs de contenu le font : AdGuard et AdGuard DNS, ainsi que uBO sur Mozilla Firefox bloquent déjà ces "traqueurs cachés". Cependant, en raison des limitations de Chrome, Chromium et Safari, les extensions classiques ne peuvent pas résoudre dynamiquement les noms d'hôtes et supprimer les pisteurs. Elles sont limitées à des listes de filtres, et il est difficile d'imaginer que quelqu'un puisse vérifier l'ensemble du web à la recherche de trackers cachés par un CNAME pour compiler une liste de filtres complète et "parfaite".

Mais en fait, c'est exactement ce que nous avons réalisé. Grâce à notre propre serveur DNS, ainsi qu'à un ensemble d'outils de blocage de contenu autonomes et basés sur les navigateurs, nous avons pu chasser les chasseurs (ou plutôt traquer les trackers), les répertorier et les bloquer. Aujourd'hui, nous mettons à la disposition du public la liste complète de tous les trackers connus sous forme de CNAME, dans le cadre du Filtre de protection contre le suivi d'AdGuard. Nous l'avons également publiée sur GitHub afin que d'autres bloqueurs de contenu puissent l'utiliser. Il s'agit du référentiel des trackers cachés activement utilisés le plus complet à ce jour, avec plus de 6000 noms. La liste sera mise à jour régulièrement pour ajouter de nouveaux pisteurs cachés au fur et à mesure qu'ils sont détectés.

Cela signifie-t-il que le problème des pisteurs cachés par CNAME est réglé une fois pour toutes ? Malheureusement non. Nous prévoyons de maintenir la liste de filtres à jour, mais le nombre de trackers cachés augmente constamment, ce qui signifie que le nombre de règles de blocage augmentera également. Le problème est que Safari et Chrome, dans leur course au contrôle total du blocage du contenu, limitent le nombre de règles de blocage à 50 000 et 150 000 (comme prévu dans Manifest V3) respectivement. Aujourd'hui encore, nous constatons que les 50 000 règles de Safari suffisent à peine à vous protéger contre les publicités, les pisteurs et tout ce qui se cache sur le Web. Un jour, ils manqueront tout simplement d'espace pour protéger les utilisateurs contre les menaces réelles, et ce jour est plus proche que vous ne le pensez.