Le vol d'identité numérique : conséquences du partage excessif

Depuis le début de l'ère numérique, nous sommes devenus lentement mais sûrement accros aux services en ligne. Pas une heure passe sans que nous fassions quelque chose en ligne, qu'il s'agisse simplement de liker un post sur les médias sociaux, de faire des achats, de commander un Uber, de regarder Netflix, de draguer sur Tinder, de transférer de l'argent ou d'accéder au bureau à distance. Les noms des entreprises et les activités que nous menons peuvent varier - peut-être êtes-vous plus adepte du commerce en ligne que du shopping et préférez les jeux vidéo au visionnage de séries télévisées - mais le fait est là : nous avons tous développé notre identité numérique distincte, qui peut correspondre ou non à notre identité réelle.

Nous confions certaines de ces informations aux gouvernements et des entreprises privées. Nous partageons, à notre insu ou non, nos données avec les géants de la technologie, qui suivent notre empreinte numérique au moyen d'outils de plus en plus sophistiqués. Ces informations deviennent également une partie de notre identité numérique.

Une personne a dit que les données étaient le nouveau pétrole, tandis qu'une autre personne, moins connue, a affirmé qu'il s'agissait plutôt de la nouvelle puissance nucléaire dans la mesure où elles peuvent être utilisées comme armes pour causer des dommages. Dans un monde où tout peut être acheté et vendu, la vie numérique complète d'une personne - l'identité numérique - est devenue une marchandise très recherchée. Si elle est volée et utilisée de manière abusive, elle peut nuire à son prototype réel.

![]()

Selon un récent rapport sur l'indice des prix du dark web, une identité numérique - c'est-à-dire des informations complètes sur les comptes d'une personne - peut être achetée sur le dark web pour moins de 1 200 dollars. Un compte Facebook piraté coûte 45 dollars, un abonnement d'un an à Netflix 25 dollars, un selfie avec une fausse carte d'identité américaine coûte environ 120 dollars, soit autant qu'une carte de crédit avec un solde pouvant atteindre 5 000 dollars. Les comptes en cryptomonnaie ne sont pas non plus à l'abri du vol : le coût d'un compte en cryptomonnaie varie de 90 à 250 dollars.

Et les criminels ont tendance à acheter en gros. 50 identifiants de comptes PayPay piratés sont vendus pour 150 dollars seulement, et 10 millions d'adresses électroniques américaines peuvent être achetées pour 120 dollars. Les règles des marchés noirs ressemblent de plus en plus à celles des marchés légitimes : les vendeurs proposent des remises et des coupons, tandis que les acheteurs laissent des avis sur les produits.

Mais la triste vérité est que, souvent, les malfaiteurs n'ont pas besoin de débourser de l'argent pour se procurer une identité numérique - ne serait-ce que par commodité - les utilisateurs fournissent eux-mêmes la plupart de leurs données personnelles, volontairement et gratuitement.

Pourquoi quiconque aurait-il besoin de mon identité ?

Une fois qu'une identité numérique ou du moins sa partie tombe entre les mains de criminels, elle peut faire l'objet d'une multitude d'abus : elle peut être revendue, elle peut être utilisée à des fins de chantage, pour de l'argent, votre "identité numérique" peut tenter une fraude financière ou médicale, voire un meurtre.

Les autorités américaines ont estimé que 100 millions de dollars de fonds COVID-19 ont été blanchis par le biais de plateformes d'investissement en ligne via des comptes créés avec des identités volées. Dans un cas, des criminels ont utilisé l'identité d'un homme pour réclamer 28 000 dollars de fonds de secours pour une entreprise inexistante, puis ils ont ouvert un compte d'investissement à son nom et un compte bancaire pour y transférer l'argent.

Le vol de données médicales n'est peut-être pas la première chose qui vous vient à l'esprit lorsque vous pensez à l'usurpation d'identité numérique. Pourtant, il existe un marché florissant pour les numéros d'assurance. Un numéro d'assurance maladie peut rapporter jusqu'à 1 000 dollars sur le dark web, contre 1 dollar seulement pour un numéro de sécurité sociale. Dans l'un de ces cas, un homme âgé a reçu une facture pour toute une série de procédures médicales et de multiples visites chez le médecin qu'il n'avait jamais faites.

Qui n'a pas, au moins une fois, confondu un faux profil de célébrité sur les médias sociaux avec un vrai ? Mais que se passe-t-il si un imposteur crée un faux profil pour vous, fait croire à d'autres personnes qu'il s'agit du vrai vous et les escroque ? Cette pratique est connue sous le nom de clonage. Un fraudeur crée un compte, le fait passer pour identique au vrai compte à l'aide des informations que la victime a généreusement partagées en ligne, puis s'adresse aux "amis" de cette personne. Les "amis Facebook" sont des "amis" d'un genre particulier, il ne faut donc pas s'étonner qu'ils gobent les histoires à dormir debout du fraudeur. C'est ce qui est arrivé à un Indien, dont les connaissances sur Facebook ont été invitées à verser 10 000 roupies (136 dollars) sur le compte du criminel.

Et l'argent n'est pas un prix à payer, car certaines victimes le paient de leur vie. Une forme particulièrement tordue de clonage est le catfishing, c'est-à-dire le fait pour un imposteur de prendre l'identité en ligne d'une autre personne pour entamer une relation amoureuse. Ce phénomène est si répandu qu'il a même sa propre émission sur MTV. Une Australienne s'est suicidée en 2018 après qu'une femme catfish se faisant passer pour un acteur ait noué une relation amoureuse avec elle en ligne et l'ait incitée à envoyer des photos et des vidéos intimes.

Autre exemple extrême : des fraudeurs peuvent utiliser de vraies photos d'un enfant malade pour collecter de l'argent.

Ils peuvent s'inscrire sur des casinos en ligne, des bourses de crypto-monnaies et des marketplaces en utilisant simplement un scan de passeport. L'escroquerie à l'échange de cartes SIM, qui consiste à tromper un opérateur téléphonique pour qu'il attribue le numéro de la victime à un nouveau téléphone, entre en jeu lorsqu'il est nécessaire de franchir l'obstacle de l'authentification à deux facteurs. Jack Dorsey, de Twitter, a été victime de ce stratagème en 2019.

Si vous perdez l'accès à votre compte lors d'un piratage ou d'une attaque d'ingénierie sociale, il peut être réutilisé pour le spam, la publicité et pour imiter une personne réelle lors d'une fraude.

Même après votre décès, votre identité numérique ne pourra peut-être pas reposer en paix. Une forme d'usurpation d'identité connue sous le nom de "ghosting" est couramment utilisée par les criminels pour réclamer des déclarations d'impôts au nom de personnes récemment décédées. Le gouvernement américain estime que les identités de 2,5 millions d'Américains décédés sont volées par des fraudeurs chaque année.

On peut dire sans se tromper que notre identité numérique est là, prête à être utilisée à mauvais escient. Et si vous avez eu la chance de ne pas encore être la proie de fraudeurs, c'est plutôt l'exception qui confirme la règle.

Comment notre identité numérique se retrouve-t-elle entre les mains des fraudeurs ?

Une identité numérique peut devenir un outil aux mains des criminels de deux manières principales : les victimes sont soit forcées de la révéler, soit elles le font volontairement.

Lorsque l'on entend le mot "cybercriminalité", la première image qui vient à l'esprit est celle d'un homme encapuchonné - le pirate informatique. En effet, les données stockées par les entités gouvernementales, les institutions médicales et les entreprises peuvent être atteintes par une attaque par force brute ou une attaque par ingénierie sociale. La première repose sur une méthode d'essai et d'erreur pour pirater les mots de passe et les clés de cryptage, tandis que la seconde implique généralement une forme de communication entre les attaquants et une victime peu méfiante. L'année dernière, une violation d'une plateforme de commerce en ligne très populaire en Inde a entraîné la mise en vente des données de plus de 3,4 millions de clients. Elles comprenaient l'identifiant du client, l'adresse électronique, le numéro de contact, l'identifiant de connexion au commerce, l'identifiant de la succursale et le lieu.

Ensuite, il y a les attaques de maliciels. Un acteur malveillant peut infecter l'appareil d'une victime avec un logiciel voleur de données, qui peut, par exemple, enregistrer les frappes au clavier lorsque la victime se connecte à des comptes, récoltant ainsi les informations stockées par le navigateur, y compris les cookies et les mots de passe. À la suite d'une telle attaque, l'empreinte digitale du navigateur d'un utilisateur est exposée. La réinitialisation des mots de passe ne sert à rien tant qu'un bug est présent dans le système. Les données peuvent ensuite être vendues sur le fameux Genesis, accessible uniquement sur invitation, ou sur un site similaire.

La liste ne serait pas complète sans le phishing sous forme de courriels et des sites web . Les escrocs falsifient un courriel provenant d'une entité légitime et invitent le destinataire à divulguer ses données personnelles dans une réponse. Le service des revenus internes (IRS) n'a cessé d'avertir les américains que des escrocs utilisent le logo et le nom de l'agence pour voler des données d'accès secrètes et des numéros de cartes de crédit et de comptes bancaires.

Les informations d'identification et d'autres données peuvent également être volées par le biais de faux sites web conçus pour ressembler aux vrais sites. En novembre 2020, les données de comptes de dizaines de joueurs de PUBG Mobile ont été exposées à la suite d'un faux cadeau via des centaines de pages de phishing.

Nous pouvons détecter les logiciels malveillants, bloquer les sites web de phishing, employer des protocoles de sécurité sophistiqués - cela aidera, dans une certaine mesure, mais même si nous privons les malfaiteurs de tous les outils, ils continueront à puiser dans un flux incessant de données. Mais comment ?

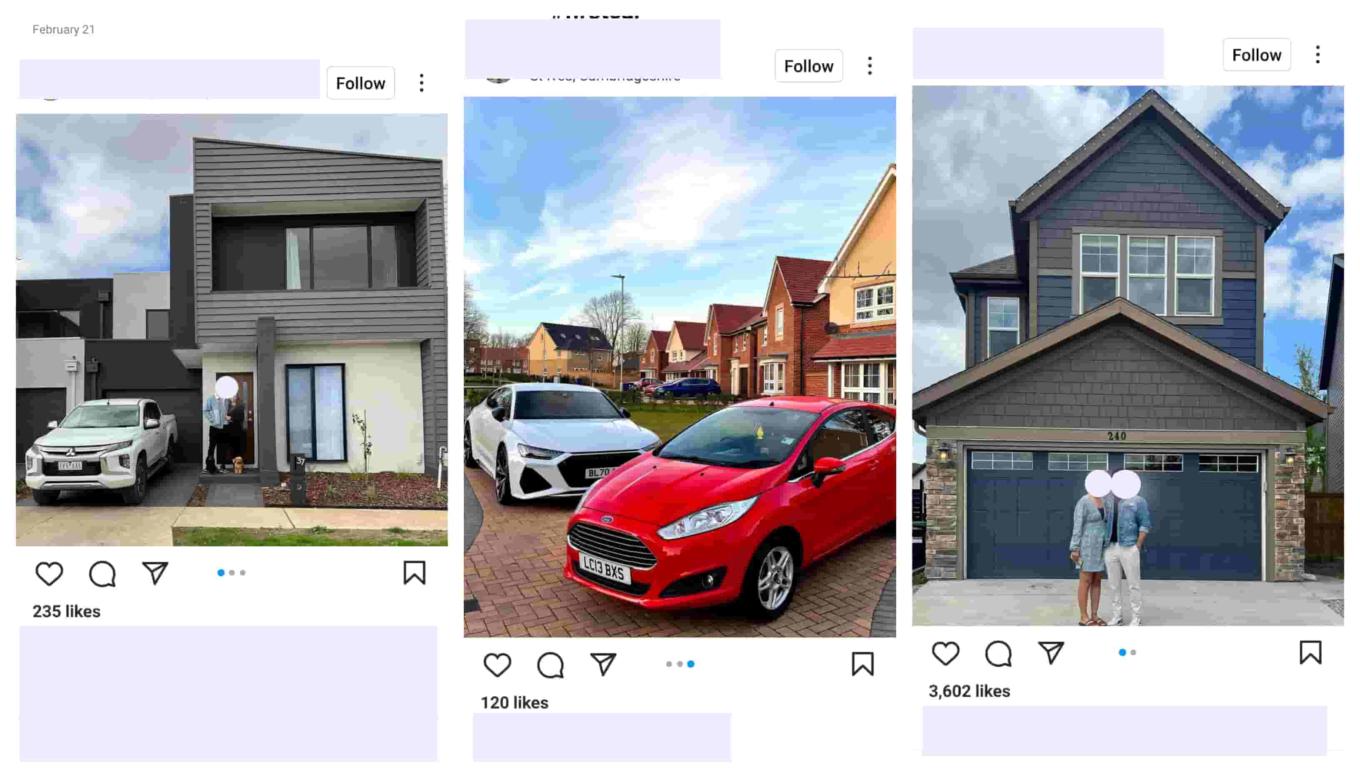

La source du problème est la tendance moderne à surpartager. Nous postons des photos de vacances, géolocalisées, pour que tout le monde puisse voir dans quel hôtel chic nous sommes descendus. Nous publions des photos du porche de notre maison familiale nouvellement achetée, géolocalisées et avec le numéro de la maison visible, les voitures étant fièrement alignées dans l'allée.

Nous révélons nos anniversaires, nos problèmes de santé, nos centres d'intérêt et nos listes d'objectifs, tandis que les algorithmes de suivi nous écoutent en silence et adaptent les publicités à nos besoins.

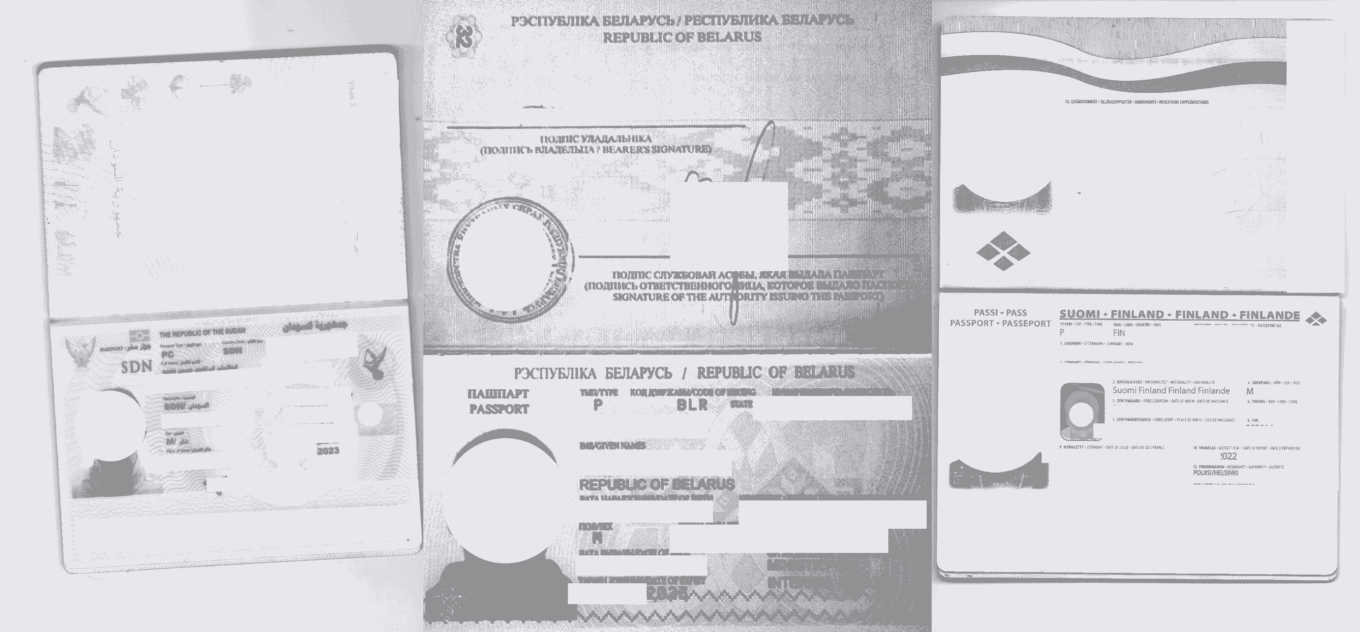

En outre, certains d'entre nous sont assez négligents pour télécharger des documents d'identité sur les réseaux sociaux. Une brève recherche sur un réseau social populaire a permis de trouver de nombreuses copies scannées de documents apparemment valides.

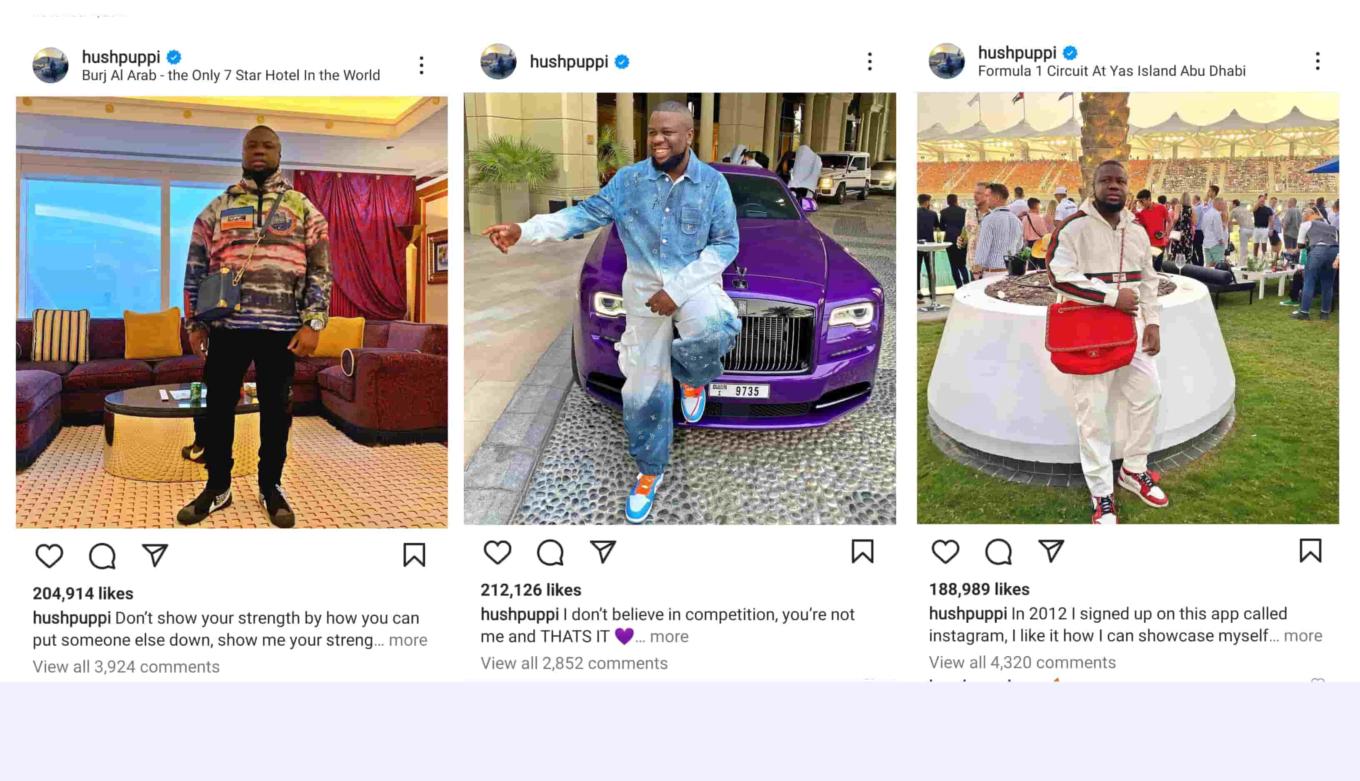

Ce genre de partage excessif peut se retourner contre vous. C'est ce qui s'est passé pour un fraudeur célèbre sur Insta, du nom de "Hushpuppi". Ce nigérien était le cerveau d'une opération d'escroquerie par courriel et affichait son style de vie plutôt excessif en ligne. Le FBI a utilisé ses comptes de médias sociaux pour collecter des preuves et le traquer.

De temps en temps, on entend parler de gens licenciés en raison du contenu qu'ils publient, comme dans le cas d'un secouriste russe qui prenait des selfies avec des patients mourants.

Une banque britannique a estimé que les effets du "sharenting", c'est-à-dire la révélation par les parents du nom, de l'âge, l'adresse du domicile, du lieu de naissance, des noms des animaux domestiques et des équipes sportives favories, ainsi que d'autres données personnelles concernant leurs enfants, représenteront deux tiers des cas d'usurpation d'identité ciblant les jeunes d'ici à 2030 et leur coûteront 670 millions de livres sterling par an.

Vous restez peut-être discret. Pourtant, les exigences de l'ère numérique nous obligent à partager nos données. Nous postons des CV élaborés sur des sites web d'emploi, créons des profils de rencontre et participons à des questionnaires en ligne.

Les conséquences

Comme nous l'avons déjà vu, les conséquences d'une usurpation d'identité numérique peuvent être vraiment catastrophiques. Vous pouvez, sans le savoir, financer le terrorisme, renverser quelqu'un, frauder le gouvernement ou escroquer des milliers de dollars à quelqu'un. Votre réputation peut être compromise si votre image est utilisée pour escroquer des gens, pour attirer quelqu'un dans une relation amoureuse.

Les criminels peuvent utiliser les informations que vous avez partagées en ligne pour deviner vos mots de passe (surtout s'il s'agit de l'anniversaire de votre grand-mère ou du nom de votre animal de compagnie) et s'introduire dans vos comptes pour voler votre argent et vos services.

En outre, votre santé ou votre vie peuvent être en danger. Imaginez que vous vous rendiez à l'hôpital pour faire faire un test, mais que le médecin vous dise que ce test a déjà été fait il y a deux semaines. Ou encore, vos véritables paramètres de santé peuvent être confondus avec ceux d'un fraudeur qui a abusé de votre assurance.

Et ce n'est pas seulement votre réputation et vos finances qui peuvent en pâtir, mais aussi celles de votre entreprise. Todd Davis, PDG de LifeLock, une société de protection contre le vol d'identité basée en Arizona, s'est notoirement ridiculisé après avoir affiché son numéro de sécurité sociale sur des panneaux d'affichage et dans des publicités télévisées, en affirmant que le service de surveillance du crédit de la société rendrait "les informations personnelles inutiles pour un criminel". À la surprise de presque tout le monde, sauf probablement celle de Davis, l'identité du PDG a été volée au moins 13 fois. Son numéro de sécurité sociale a été utilisé pour obtenir un prêt ainsi que pour ouvrir plusieurs comptes qui avaient tous des dettes impayées au moment où il a découvert leur existence. LifeLock a été condamnée à payer une amende de 12 millions de dollars pour publicité mensongère.

Selon le rapport sur l'enquête concernant les piratages de Verizon datant de 2022, 82 % des violations de données ciblant des entreprises impliquent un "élément humain". Le phishing, l'utilisation d'informations d'identification volées et la manipulation d'un employé pour l'amener à divulguer des informations confidentielles ("pretexting") constituent les trois principales techniques d'ingénierie sociale utilisées par les criminels.

Quelles sont les chances que votre identité soit volée

Plus vous utilisez d'applications, d'appareils électroniques, de médias sociaux et de services en ligne, plus vous risquez d'être victime d'un vol d'identité numérique. Nous laissons des morceaux de données personnelles sur chacun de nos appareils, nous les partageons avec chaque application que nous utilisons - il en va de même pour les médias sociaux. Vous êtes en danger si vous êtes un membre actif de nombreux groupes publics et que vous publiez des informations personnelles vous concernant (sur votre situation financière, sur le bien-être de vos enfants) à la vue de tous.

Si vous participez à des questionnaires en ligne, à des quiz, à des concours et à des enquêtes rémunérées, vous jouez également avec le feu. Ces outils peuvent servir à collecter vos données, qui peuvent ensuite être vendues à des spammeurs ou compromises d'une autre manière. Les CV et les candidatures d'étudiants que vous mettez en ligne et qui révèlent vos données personnelles vous rendent également vulnérables. En fin de compte, c'est la quantité d'informations accessibles au public qui fait la différence.

Le non-respect des mesures de protection de base, comme l'installation d'un logiciel antivirus, l'activation d'une authentification à deux facteurs ou la mise en place d'un mot de passe fort, augmente la probabilité que votre identité numérique soit compromise.

Comment minimiser les risques

Vous ne pouvez pas vous débrancher du monde, mais vous pouvez réduire votre empreinte numérique et au moins faire travailler les criminels s'ils veulent mettre la main sur votre identité numérique.

- Partagez moins sur les médias sociaux - l'internet n'oublie rien. Même si vous supprimez votre message immédiatement après, il peut toujours faire l'objet d'une capture d'écran ou être retrouvé dans les archives web. Résistez à l'envie de partager vos achats et des informations sur vos proches ou votre lieu de résidence. Soyez prudent lorsque vous géolocalisez des photos et que vous y associez d'autres personnes.

- Ne téléchargez pas de copies de vos documents d'identité, comme votre passeport ou votre permis de conduire, sur vos comptes de médias sociaux. N'envoyez pas vos documents, en particulier votre selfie avec une carte d'identité, à des services tiers aléatoires "pour vérification d'identité", sauf en cas de nécessité absolue.

- Étudiez attentivement la politique de confidentialité avant de participer à une enquête en ligne ou à un questionnaire et découvrez à quelles fins vos réponses peuvent être utilisées. Si cette politique n'existe pas, il est préférable de ne pas participer à l'enquête. Même si la politique de confidentialité ne contient aucun drapeau rouge, l'institut de sondage peut tout de même divulguer les données. Donc, moins vous prenez de questionnaires, plus vous êtes en sécurité.

- Méfiez-vous des remises "trop belles pour être vraies" et des offres généreuses proposées par des entreprises connues. Assurez-vous que vous n'êtes pas sur un site d'hameçonnage, et contactez un représentant de l'entreprise pour vérifier la campagne si vous avez un doute.

- N'autorisez que les cookies essentiels à la fonctionnalité du site web si vous ne voulez pas que les annonceurs vous suivent sur le web et vous bombardent de publicités.

- Utilisez des bloqueurs de publicité dignes de confiance qui n'ont pas été pris en flagrant délit de fuite de données. Vous pouvez également opter pour un navigateur axé sur la confidentialité, utiliser un VPN ou un serveur DNS.

- Choisissez des mots de passe forts qui ne sont pas réutilisés sur vos autres comptes ou appareils, et utilisez des gestionnaires de mots de passe.

- Activez l'authentification multifactorielle lorsque c'est possible - elle vous protégera des pirates peu avertis.

- Installez un logiciel antivirus et n'oubliez pas de le mettre à jour. Assurez-vous que votre appareil dispose de suffisamment d'espace pour les mises à jour.

- N'accordez à vos applications que les autorisations les plus nécessaires.

Quant aux documents que nous devons envoyer par courriel à nos employeurs, professeurs, assureurs et autres en ligne, assurez-vous de les envoyer via un service de messagerie chiffré et que votre courrier est protégé par un mot de passe.