Facebook, DuckDuckGo, les outils de confidentialité de WhatsApp, un piratage de Signal : le condensé AdGuard.

Dans cette édition du condensé : DuckDuckGo répare ses torts, les ordinateurs portables espionnent les enfants, les applications de santé - sur les femmes, WhatsApp dévoile de nouvelles fonctionnalités de confidentialité, Messenger étend le chiffrement de bout en bout, alors que Signal souffre d'une attaque.

DuckDuckGo bloquera les traqueurs Microsoft, mais pas partout

DuckDuckGo, qui a essuyé des critiques au début de l'année pour avoir autorisé les traqueurs de Microsoft à fonctionner dans son navigateur, tente de regagner la confiance des personnes soucieuses du respect de la vie privée. La société a annoncé qu'elle ne laisserait plus de répit aux traqueurs de Microsoft, et qu'elle commencerait à bloquer le chargement des scripts de traçage des domaines Bing et LinkedIn dans le navigateur mobile et les extensions de DuckDuckGo.

Bien que DDG affirme avoir travaillé "sur une architecture pour les conversions d'annonces privées ", il a pour l'instant encore besoin de l'aide de Microsoft pour diffuser des annonces dans son moteur de recherche axé sur la confidentialité. Ainsi, à la suite d'un clic sur une publicité fournie par Microsoft dans la recherche, DuckDuckGo permettra le chargement d'un script de suivi sur le site web de l'annonceur. L'utilisateur peut toutefois désactiver les publicités dans les paramètres de recherche.

DuckDuckGo n'a révélé son accord de suivi avec Microsoft qu'après avoir été découvert par un chercheur en sécurité. Il n'a donc peut-être pas d'autre choix que d'étendre sa protection contre les traqueurs tiers à Microsoft pour sauver la face (ce qu'il en reste). Il s'agit néanmoins d'une étape bienvenue : moins de suivi, c'est toujours moins de suivi.

Les ordinateurs portables fournis par les écoles espionnent les élèves après les cours.

Les ordinateurs portables remis aux élèves pendant la pandémie les ont surveillés pendant et après les cours, et continueront à le faire à la prochaine rentrée scolaire. Selon une nouvelle enquête, 89 % des enseignants américains déclarent que leur école surveille les élèves en ligne, et que 80 % de cette surveillance "se fait sur des appareils fournis par l'école ".

Dans la plupart des cas, la surveillance est utilisée pour signaler aux élèves les infractions disciplinaires et non les actes d'automutilation ou les menaces de violence. Les élèves ne peuvent pas non plus se calmer à la maison - environ la moitié des élèves et des enseignants déclarent que la surveillance des activités se poursuit en dehors des heures de cours. De plus, pendant cette période, les alertes provenant des ordinateurs portables de l'école peuvent être transmises directement à "un tiers chargé de la sécurité publique "*, comme la police. 44 % des enseignants affirment qu'une telle surveillance permanente a effectivement permis à des élèves d'être contactés par un organisme d'application de la loi.

Et si les élèves, au moins, peuvent penser que tout ce qu'ils recherchent sur leurs Chromebooks gratuits, fournis par l'école, n'est guère un secret, il s'avère que le logiciel d'espionnage peut également extraire les données de leurs téléphones privés. Lorsque l'élève branche son téléphone sur l'ordinateur portable, le logiciel de surveillance peut aspirer les photos du téléphone et les scanner, rapporte The Wired.

Malheureusement, la pandémie a normalisé la surveillance intrusive et, comme cela arrive si souvent de nos jours, le noble objectif de protéger les enfants est utilisé pour justifier un espionnage généralisé. Si la contribution des outils d'espionnage à la sécurité des élèves est sujette à débat, ils piétinent la vie privée des enfants, leur inspirent la peur et invitent à un maintien de l'ordre excessif.

Des applications populaires pour les cycles menstruels et la grossesse laissent échapper des données

Une nouvelle étude de Mozilla a révélé que la grande majorité des applications populaires de santé génésique ne protègent pas la vie privée des utilisateurs. Les chercheurs ont étudié 10 applications de suivi des règles, 10 applications de suivi de la grossesse et 5 dispositifs portables. Dix-huit applications n'ont pas atteint le seuil fixé par Mozilla pour être considérées comme suffisamment sûres pour être utilisées, tandis que les dispositifs intelligents (Garmin, Apple Watch, Fitbit, Oura Ring, Whoop Strap 4) ont reçu le feu vert.

Le traqueur de menstruations Flo, très populaire, a été critiqué pour son historique "irrégulier " et la possibilité qu'il achète des données auprès de sources tierces. Le traqueur de règles Clue, basé en Allemagne, a été critiqué pour avoir partagé par défaut des données personnelles avec des annonceurs, utilisé la date de naissance comme identifiant publicitaire et ne nécessitant pas de mot de passe fort. Certaines applications ont été signalées pour des politiques de confidentialité trompeuses ou vagues, d'autres pour avoir collecté d'énormes quantités de données et les avoir partagées avec des tiers, y compris les forces de l'ordreet Facebook.

Ces résultats nous rappellent brutalement que la plupart des applications qui traitent des données de santé sensibles ne sont ni privées ni sécurisées. Nous conseillons vivement aux utilisateurs de ne donner à leurs applications que les autorisations les plus nécessaires et d'étudier leurs politiques de confidentialité.

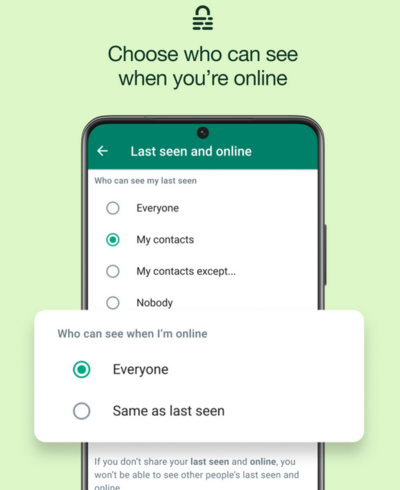

La nouvelle fonction de confidentialité de WhatsApp permet aux utilisateurs de se dissimuler sous une cape invisible

Dans le cadre de sa dernière mise à jour axée sur la confidentialité, WhatsApp donne aux utilisateurs la possibilité de quitter un groupe sans coup férir. Désormais, seuls les administrateurs du groupe seront informés si vous décidez de prendre un congé en français. Les utilisateurs pourront également choisir qui peut voir qu'ils sont en ligne : plus besoin de répondre aux questions de contacts qui vous ont vu en ligne et qui n'ont pas répondu à leurs messages.

Dans une autre mise à jour visant à renforcer la confidentialité, WhatsApp a déclaré qu'elle bloquerait la capture d'écran pour les messages "View Once". Il était auparavant possible de faire une capture d'écran d'un message partagé par le biais de cette fonctionnalité axée sur la confidentialité, mais cette échappatoire sera désormais fermée. En effet, quel est l'intérêt des messages " Afficher une fois " s'ils peuvent être consultés plusieurs fois ?

La multitude de nouvelles fonctionnalités promet de rendre l'expérience WhatsApp un peu plus privée pour les utilisateurs. Cependant, cela pourrait ne pas suffire à racheter l'entreprise aux yeux de ceux qui se souviennent de ses pratiques plus douteuses, comme l'emploi d'une armée de modérateurs de contenu pour agir sur les rapports des utilisateurs. Après tout, WhatsApp partage toujours ses données avec Meta, qui est connu pour son manque de protection de la vie privée.

Et si on parle du diable...

Meta teste le chiffrement de bout en bout par défaut dans Facebook Messenger

Meta traîne peut-être les pieds pour tenir sa promesse d'introduire le chiffrement de bout en bout dans toutes ses applications de chat, mais elle n'abandonne pas l'idée. La société a annoncé qu'elle allait activer par défaut le chiffrement de bout en bout pour certaines conversations individuelles sur Messenger dans le cadre d'un nouveau test. Les conversations les plus fréquentes des personnes faisant partie du groupe test seraient automatiquement chiffrées.

Contrairement à WhatsApp, qui dispose d'un chiffrement de bout en bout par défaut, Messenger ne dispose toujours pas de cette couche de sécurité supplémentaire. Il incombe donc aux utilisateurs d'activer le chiffrement de bout en bout en entrant dans un mode "conversation secrète" pour chaque conversation individuelle. Plus tôt cette année, Messenger a également mis en place une fonction de chiffrement de bout en bout pour les discussions et les appels de groupe.

De plus, Meta a déclaré qu'elle permettrait aux utilisateurs de stocker leurs conversations chiffrées de bout en bout non pas sur l'appareil, mais dans le "stockage sécurisé " sur les serveurs de Meta. Meta a déclaré qu'elle n'aurait pas accès aux messages, sauf si le message est signalé par l'utilisateur. Afin de restaurer l'historique des conversations sur un nouvel appareil, les utilisateurs devront soit définir un code PIN, soit générer un code. Ils peuvent également utiliser un service de cloud tiers, tel qu'iCloud, pour stocker une clé d'accès secrète à la sauvegarde.

Une messagerie non chiffrée semble être un anachronisme en 2022, nous ne pouvons donc qu'espérer que Facebook tiendra sa promesse de chiffrer les messages privés dans Messenger et Instagram "dans le courant de l'année 2023".

La police utilise des messages Facebook comme preuves dans une affaire d'avortement

Le choix du moment de la mise à jour mentionnée ci-dessus est curieux, car il fait suite à la reconnaissance par Facebook du fait qu'il a transmis les DM d'une adolescente et de sa mère à la police. Les deux femmes ont été inculpées pour avortement.

Selon les documents judiciaires obtenus par le Motherboard, Facebook a remis les discussions en réponse à un mandat de perquisition de la police du Nebraska. Les messages montrent que l'adolescente et sa mère auraient discuté de la manière de prendre un médicament provoquant l'avortement et de se débarrasser du fœtus.

L'avortement présumé a été pratiqué à une étape de grossesse plus avancée qu'autorisé par la loi de l'État. Meta a confirmé avoir transmis les données sensibles à la police, mais a affirmé que "rien " dans le mandat ne mentionnait l'avortement. L'affaire s'est déroulée début juin, avant que la Cour suprême des États-Unis ne mette fin aux protections fédérales en matière d'avortement. Cette décision a ravivé les inquiétudes quant à la manière dont les applications et les médias sociaux traitent les données médicales sensibles.

Meta a nié que sa mise à jour du chiffrement ait un quelconque rapport avec la controverse sur l'avortement. En outre, le chiffrement de bout en bout n'offre pas à lui seul une protection à toute épreuve dans des cas comme celui-ci. Si une clé de chiffrement secrète est stockée sur les serveurs de l'entreprise, les données peuvent toujours être facilement déchiffrées par toute personne qui en dispose. La nouvelle fonction de "stockage sécurisé" de Messenger vise apparemment à empêcher que cela ne se produise.

Personne n'est parfait : les numéros de téléphone des utilisateurs de Signal exposés lors d'un piratage par un tiers

Votre application peut être aussi sécurisée et privée que possible, mais tant qu'elle dépend de tiers pour fonctionner, elle ne sera jamais à l'abri de violations comme celle qui a touché Signal, l'une des applications de messagerie les plus sécurisées.

La messagerie chiffrée de bout en bout Signal est devenue le dommage collatéral d'une attaque contre le géant des télécommunications Twilio, qui a été victime d'une violation début août. Les données de 125 clients de Twilio (dont Signal) ont été compromises à la suite de l'attaque. Twilio effectue la vérification des numéros de téléphone pour Signal.

Signal a déclaré que les attaquants pourraient avoir obtenu l'accès aux numéros de téléphone ou aux codes de vérification SMS de 1 900 utilisateurs. Les attaquants ont recherché trois numéros en particulier, et un utilisateur a signalé que quelqu'un avait réenregistré son compte. Signal réagit à cette violation en informant tous les utilisateurs concernés et en les désinscrivant sur tous les appareils afin qu'ils puissent se réinscrire. Il est également conseillé aux utilisateurs d'activer la fonction qui les oblige à saisir un code PIN de sécurité avant de pouvoir activer un compte.

Si cette faille n'est pas une bonne nouvelle pour Signal, elle souligne également l'importance du chiffrement de bout en bout et des autres mesures de sécurité prises par la plateforme. Grâce à elles, les mauvais acteurs ne pourront pas accéder à l'historique des messages, aux informations du profil ou aux listes de contacts des personnes concernées. Il faut noter que le chiffrement de bout en bout n'est pas une panacée et qu'il ne remplira son rôle que s'il est correctement mis en œuvre, afin que les données ne soient pas compromises en raison d'algorithmes faibles ou d'une fuite des clés de chiffrement.