Selon une nouvelle étude, Google échoue lamentablement à éliminer les mauvaises extensions

Google Chrome, le navigateur de bureau le plus utilisé avec une part de marché impressionnante de 66 %, compte 1,6 milliard d'utilisateurs actifs. Le nombre d'extensions qu'il héberge est tout aussi impressionnant : plus de 125 000 sont répertoriées sur son Chrome Web Store (CWS). Cependant, l'immense popularité du navigateur et, par conséquent, de ses extensions, a un côté plus sombre. Selon une recherche menée par l'université de Stanford, il semble que Big G ait les mains tellement pleines qu'elle ne contrôle pratiquement pas son empire tentaculaire d'extensions.

Les chercheurs ont constaté que malgré les contrôles rigoureux que Google est censé effectuer sur chaque extension à l'aide d'une combinaison d'apprentissage automatique et d'examen humain, il est loin d'avoir atteint son objectif, qui est de s'assurer que les extensions peuvent être utilisées en toute sécurité.

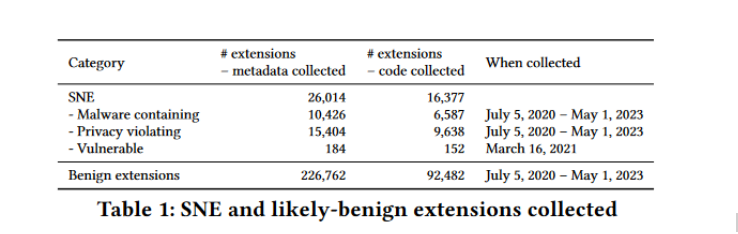

Selon le rapport, l'ampleur des risques posés par les extensions potentiellement dangereuses et carrément dangereuses, que les chercheurs appellent "Security-Noteworthy Extensions" (SNE), est tout simplement effrayante. Au cours des trois dernières années, plus de 346 millions d'utilisateurs ont installé au moins une SNE. Parmi ces installations, 280 millions d'utilisateurs ont téléchargé des extensions contenant des logiciels malveillants, 63,3 millions ont installé des extensions qui violaient les politiques des CWS et 2,9 millions ont installé des extensions connues pour leurs vulnérabilités.

Même si l'on exclut les extensions vulnérables et celles qui violent les règles et ne constituent pas une menace sérieuse pour la sécurité de votre PC, il reste 280 millions d'extensions chargées de logiciels malveillants qui peuvent déclencher toute une série de menaces, allant du bombardement de publicités malveillantes au suivi et à l'espionnage invisibles des utilisateurs, tout en dérobant potentiellement des données sensibles telles que les identifiants de connexion.

En résumé, ces données signifient que des millions d'utilisateurs se sont involontairement exposés à des menaces allant du vol de données aux violations de la vie privée, tout en pensant ajouter des fonctionnalités utiles à leurs navigateurs.

Les extensions dangereuses restent dans la boutique Chrome pendant des années

Ce qui est particulièrement alarmant, c'est que les extensions bénignes - celles qui ne mettent pas en danger votre vie privée ou votre sécurité - ont tendance à rester moins longtemps dans la boutique de Chrome que les extensions vulnérables. Les chercheurs ont constaté que les extensions bénignes restent en moyenne 1 152 jours, tandis que la durée de vie des extensions vulnérables atteint en moyenne 1 248 jours, soit plus de trois ans. Les extensions contenant des logiciels malveillants restent en moyenne beaucoup moins longtemps, mais elles habitent encore le CWS pendant plus d'un an (380 jours).

Quant à la médiane, elle est nettement plus basse pour les extensions bénignes (780 jours) que pour les extensions vulnérables (1 213 jours).

Comme le soulignent les chercheurs, "C'est extrêmement problématique, car ces extensions mettent en péril la sécurité et la vie privée de leurs utilisateurs pendant des années ".

La durée de vie moyenne des extensions malveillantes est inquiétante, mais certains cas sont bien pires. Les chercheurs ont trouvé une exception choquante : une extension chargée de logiciels malveillants appelée "TeleApp" qui est restée dans le CWS pendant une durée stupéfiante de 8,5 ans ! Mise à jour pour la dernière fois en décembre 2013, il y a plus de 10 ans, TeleApp a réussi à passer inaperçue jusqu'à ce qu'elle soit finalement supprimée en juin 2022.

Il est tout aussi déconcertant de constater que les extensions contaminées par des logiciels malveillants ont en moyenne une base d'utilisateurs plus importante que les extensions bénignes. Selon l'étude, les extensions bénignes comptent en moyenne 11 000 utilisateurs, tandis que les extensions contenant des logiciels malveillants en comptent plus du double, soit 27 000 utilisateurs.

Comment repérer une mauvaise extension ?

Google ne semble pas faire un bon travail de vérification des extensions et d'élimination des pommes pourries. En outre, comme le notent les chercheurs, si les ingénieurs de Google "semblent rechercher les extensions contenant des logiciels malveillants ou violant les règles dans le cadre de leur processus d'examen" (cue le mot "semble"), ils n'ont apparemment pas d'outils ou de procédure en place pour détecter les extensions vulnérables.

Les chercheurs définissent les extensions vulnérables comme celles qui contiennent des faiblesses dans leur code qui, si elles sont exploitées par des attaquants, pourraient permettre des attaques malveillantes à grande échelle, comme le vol de données utilisateur ou l'injection de scripts malveillants sur tous les sites web que vous visitez. Cela signifie que le grand nombre d'extensions potentiellement dangereuses reste un point noir pour Google.

Si Google s'efforce d'éliminer les malfaiteurs, les utilisateurs peuvent-ils prendre les choses en main ? Idéalement, oui. Toutefois, comme le soulignent les chercheurs, il est extrêmement difficile d'y parvenir dans la pratique car, à première vue du moins, les extensions SNE ne sortent pas vraiment du lot.

Par exemple, les chercheurs ont découvert que l'évaluation n'est pas le meilleur indicateur de fiabilité, c'est le moins que l'on puisse dire. Alors qu'une grande partie des extensions malveillantes (52 %) et vulnérables (47 %) ne sont pas du tout évaluées, un nombre surprenant d'extensions bénignes (32 %) tombent également dans cette catégorie. Plus inquiétant encore, la note médiane reste élevée : 5 pour les extensions bénignes et celles qui violent les règles, 4,9 pour celles qui sont chargées de logiciels malveillants et 4,5 pour celles qui sont vulnérables. Comme le soulignent les chercheurs, cela suggère que les utilisateurs sont généralement inconscients de la véritable nature et des risques associés aux extensions qu'ils installent. Bien que l'on ne puisse exclure la possibilité de faux avis ou d'avis manipulés, il semble qu'il s'agisse d'une arme à double tranchant qui touche à la fois les extensions bénignes et les extensions malveillantes.

Si vous ne pouvez pas vraiment faire confiance aux avis en ligne, comment pouvez-vous savoir si une certaine extension est bonne ou mauvaise ? Hélas, il n'y a pas d'indicateurs infaillibles, mais votre meilleure chance sera probablement d'examiner les antécédents du développeur, du moins c'est ce que suggèrent les recherches.

La réputation des développeurs : un indice, mais pas une garantie

Il est intéressant de noter que la recherche indique que les développeurs ayant publié au moins une extension malveillante ont tendance à publier en moyenne plus d'extensions remarquables sur le plan de la sécurité que les développeurs ayant publié au moins une extension bénigne. Ainsi, selon l'article, "un développeur ayant publié une extension malveillante publie en moyenne 3,6 extensions bénignes, 4,9 extensions contenant des logiciels malveillants, 1,4 extensions violant les politiques et 0,00093 extensions vulnérables " L'étude suggère également qu'un développeur ayant publié une extension contenant des logiciels malveillants ou violant la vie privée en publiera probablement une autre.

Curieusement, les chercheurs ont recensé 30 développeurs ayant chacun plus de 100 extensions contenant des logiciels malveillants.

Toutefois, une distinction essentielle apparaît ici entre les extensions malveillantes et les extensions vulnérables. Alors que les logiciels malveillants et les extensions violant la vie privée sont souvent le fait de récidivistes, les développeurs qui publient des extensions vulnérables semblent également avoir une plus grande proportion d'extensions bénignes, ce qui suggère que ces vulnérabilités pourraient être des erreurs involontaires commises lors de la mise en œuvre.

Les mauvaises extensions ont tendance à demander plus d'autorisations

Les chercheurs ont constaté que les extensions qui méritent d'être protégées (Security-Noteworthy Extensions - SNE) demandent plus d'accès à vos données que les extensions bénignes, ce qui ne devrait pas être une grande surprise. Le nombre médian d'autorisations API demandées par les extensions vulnérables et contenant des logiciels malveillants est de 4, alors que les extensions violant les politiques en demandent 2 et les extensions bénignes 1.

En fin de compte, plus une extension a de permissions, plus sa surface d'attaque est grande.

Il est intéressant de noter que les extensions bénignes et les END semblent utiliser des API similaires pour leurs fonctionnalités. La principale différence réside dans l'autorisation "topSites", qui permet d'accéder aux sites les plus visités. Cette autorisation arrive en deuxième position pour les extensions malveillantes (utilisée par plus de 4 000 extensions), mais n'apparaît pas dans le top 10 pour les autres catégories. Cela s'explique probablement par le fait que les logiciels malveillants détournent votre page d'accueil dans les nouveaux onglets, une fonctionnalité qui nécessite l'accès à "topSites".

Toutefois, la situation change lorsque l'on examine les autorisations d'hébergement (accès à des sites web spécifiques). Les permissions donnant accès à toutes les URL, comme <all_urls> ou http://, sont populaires parmi les extensions bénignes et vulnérables. En revanche, les logiciels malveillants et les extensions qui violent les règles ciblent souvent des sous-domaines spécifiques de Google. Cela suggère que les développeurs de logiciels malveillants évitent intentionnellement les autorisations qui déclenchent l'attention de Google et qui pourraient signaler leurs extensions comme malveillantes.

Et les mises à jour ?

Les extensions qui n'ont pas été mises à jour depuis des années constituent une source importante de vulnérabilités et donc de risques pour les utilisateurs.

Les chercheurs ont constaté que 60 % de toutes les extensions disponibles n'ont jamais été mises à jour, ce qui en fait un terrain propice à l'exploitation et à la compromission. Ce qui est peut-être encore plus choquant, c'est que la moitié des extensions connues pour être vulnérables (ce qui signifie que leurs vulnérabilités ont été signalées publiquement) ne sont pas corrigées dans le magasin Chrome pendant les deux années qui suivent la divulgation de leurs vulnérabilités.

En conclusion

Alors que les utilisateurs s'appuient de plus en plus sur les extensions pour améliorer leur expérience de navigation, nous pensons qu'il incombe à la fois aux développeurs et aux administrateurs de la plateforme - en l'occurrence Google - de donner la priorité à la sécurité. Le rôle de Google est particulièrement important lorsqu'il s'agit d'extensions chargées de logiciels malveillants, que les développeurs ont conçues de cette manière.

Une surveillance accrue, une application plus stricte des règles et une meilleure formation des utilisateurs sont des étapes cruciales pour atténuer ces risques et garantir un environnement de navigation plus sûr pour des millions d'utilisateurs de Chrome dans le monde.