TechTok #4 : Les points basiques du filtrage DNS et de sa confidentialité

Nous poursuivons notre série TechTok, dans laquelle nous répondons à vos questions sur le blocage des publicités, les VPN et la technologie en général. Nous avons déjà abordé plusieurs sujets liés aux VPN et au blocage des publicités, alors aujourd'hui nous allons répondre à vos questions sur le filtrage DNS et la confidentialité DNS. Il semble logique de commencer par cette question de Lenny :

Comment AdGuard DNS fonctionne-t-il ? Quels sont les avantages et les inconvénients du filtrage DNS par rapport au blocage publicitaire classique et quand est-il préférable d'utiliser chacun d'entre eux ?

Le filtrage DNS est un outil très important pour la protection de la vie privée et le blocage des publicités. Pour mieux le comprendre, nous devons d'abord expliquer ce qu'est le DNS et comment il fonctionne.

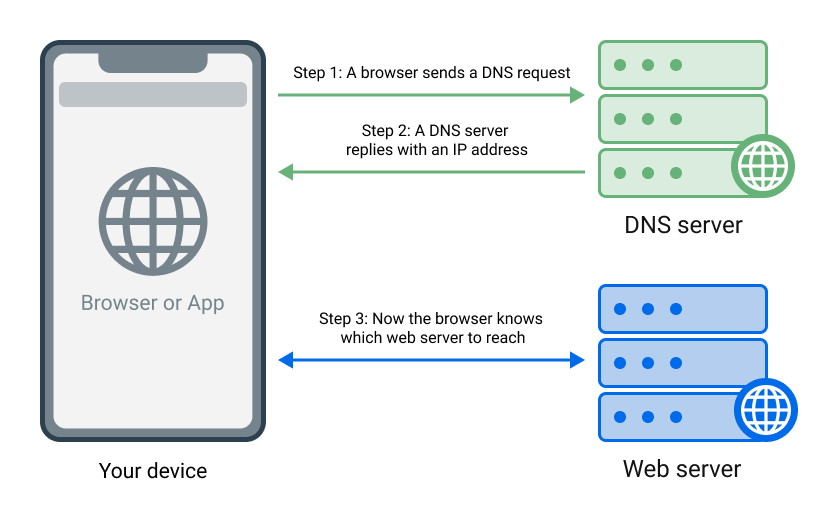

Imaginons que vous tapiez quelque chose dans la barre d'adresse de votre navigateur ou que vous cliquiez sur un lien. Comment le navigateur sait-il où vous emmener ? Il ne comprend que le langage des adresses IP, et non des mots humains comme google.com. Pour connaître l'adresse IP du site web, le navigateur s'adresse donc à un serveur DNS. DNS signifie "Domain Name System" (système de noms de domaine) et ce système existe pour traduire les noms de domaine (par exemple google.com) en adresses IP (par exemple 74.125.139.139). Il existe de nombreux serveurs DNS qui peuvent servir de traducteurs, et vous pouvez utiliser n'importe lequel d'entre eux. Votre fournisseur d'accès à Internet (FAI) vous fournira un serveur DNS par défaut, mais vous pouvez aller de l'avant et passer à celui que vous préférez.

Comment fonctionne le DNS

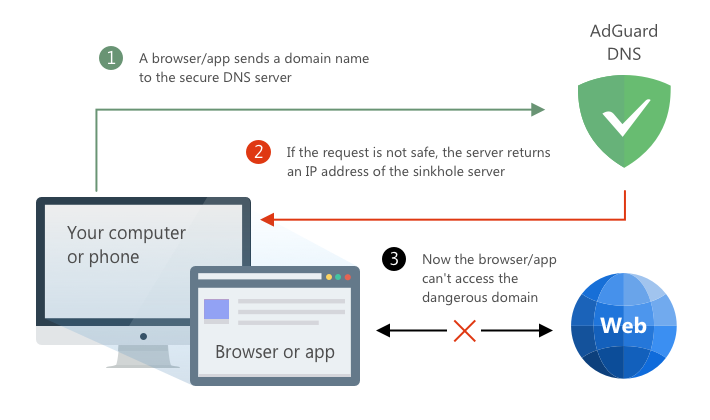

Un serveur DNS "normal" renvoie simplement l'adresse IP du site web que vous souhaitez visiter, sans aucune hésitation. Il existe cependant des serveurs DNS qui, dans certaines circonstances, au lieu de donner au navigateur l'adresse IP correcte, lui renvoient "0.0.0.0", ce qui revient à le diriger vers un "trou noir". C'est précisément ainsi que fonctionnent les serveurs DNS bloquant les publicités, y compris AdGuard DNS.

Le principe de base du filtrage DNS

Les serveurs peuvent avoir des listes différentes de domaines qu'ils bloquent - dans le cas d'AdGuard DNS, il s'agit d'une longue liste de domaines publicitaires, de domaines de pistage et de domaines malveillants.

Comparons maintenant le filtrage DNS au filtrage classique. Son principal inconvénient est évident : avec le filtrage DNS, vous ne pouvez bloquer que des domaines entiers. Il n'a pas la finesse du filtrage web plus nuancé, qui permet de bloquer des requêtes spécifiques, d'appliquer des règles "cosmétiques" pour améliorer l'aspect de la page après avoir bloqué la publicité, et de faire bien d'autres choses encore. Presque tous les autres inconvénients du blocage DNS découlent de cette incapacité d'une manière ou d'une autre et peuvent être décrits comme un "filtrage beaucoup moins flexible". Mais qu'en est-il des avantages ?

Tout d'abord, il s'agit de la possibilité de le configurer facilement sur pratiquement tous les appareils connectés à Internet - téléphones et tablettes, téléviseurs intelligents et même appareils ménagers intelligents. Alors que pour filtrer le web, il faut une extension de navigateur ou une application autonome de blocage des publicités, avec le filtrage DNS, il suffit de modifier une ligne de texte dans les paramètres de votre routeur pour que tous les appareils connectés à votre réseau Wi-Fi domestique soient protégés contre les publicités et les traqueurs.

Un autre avantage du filtrage DNS est qu'il est appliqué le plus tôt possible. C'est donc en quelque sorte le moyen le plus efficace de bloquer les publicités et d'empêcher le suivi, en particulier sur les appareils mobiles où la consommation de la batterie et du trafic peut être préoccupante.

Pour résumer et répondre à la dernière partie de la question de Lenny, l'idéal serait de compléter le filtrage réseau par un filtrage DNS sur tous les appareils qui supportent les deux. Ils se complètent l'un l'autre, notamment en termes de protection contre le pistage. Si vous devez choisir, et si votre appareil le permet, optez pour le filtrage web normal - il est plus flexible et vous donnera une meilleure expérience globale. Pour les appareils tels que les routeurs et les téléviseurs intelligents, optez pour la protection DNS, car c'est peut-être la seule option disponible.

Maintenant que nous savons comment fonctionnent les DNS et le filtrage DNS, c'est le moment de parler de la façon de garder votre connexion DNS sûre et privée. Cette simple question de xiulou nous aidera à lancer la conversation :

Que pensez-vous du protocole DNScrypt ?

Tout comme votre trafic web normal doit être sécurisé pour empêcher les mauvais acteurs de l'usurper et de l'altérer, votre trafic DNS en a également besoin. Le protocole DNSCrypt a été l'une des premières tentatives de chiffrement des requêtes DNS pour les protéger de la surveillance. À l'époque, il s'agissait d'une avancée importante dans le domaine de la confidentialité des données DNS, mais surtout parce que les alternatives étaient pratiquement inexistantes. DNSCrypt existe toujours aujourd'hui (et AdGuard DNS le prend en charge à ce jour), même s'il a été dépassé et éclipsé depuis longtemps par des protocoles plus modernes tels que DNS-over-HTTPS et DNS-over-TLS.

À ce propos, Dmitry se renseigne :

Expliquez s'il vous plaît aux novices comment fonctionnent les protocoles DNS-over-TLS et DNS-over-HTTPS.

DNSCrypt, bien que pionnier des protocoles de cryptage DNS, n'est responsable que de moins de 10 % de toutes les requêtes DNS cryptées aujourd'hui. En ce moment, les protocoles beaucoup plus populaires sont DNS-over-TLS (DoT) et surtout DNS-over-HTTPS (DoH), qui représentent ensemble près de 90 % de tout le trafic DNS crypté. Essayons de comprendre un peu comment ils fonctionnent.

Avec le DNS non chiffré, lorsque votre navigateur demande l'adresse IP du site web auquel vous vous connectez, il envoie la demande avec le nom de domaine de ce site web au serveur DNS en texte clair. Cela signifie que toute personne qui "écoute" votre trafic DNS ne rencontre aucun obstacle et peut facilement voir chaque site web que vous essayez de visiter - ce n'est pas du tout privé.

Avec DoH, votre communication DNS est cryptée avec HTTPS - le protocole sécurisé connu et utilisé partout sur le web (pensez aux icônes de verrouillage vertes à côté de la barre d'adresse de votre navigateur). Chaque requête DNS envoyée par votre navigateur via DoH est cryptée en étant "enveloppée" dans une requête HTTPS. Cela constitue non seulement une protection en soi, mais permet également aux observateurs extérieurs de faire passer votre trafic DNS pour un trafic HTTPS normal. De cette manière, ils peuvent ne pas se rendre compte qu'il s'agit d'une requête DNS, et encore moins y jeter un coup d'œil.

Si on compare DoH et DoT, DoT fonctionne d'une manière légèrement différente de DoH. Il utilise le protocole de sécurité TLS pour créer un tunnel direct et sécurisé entre votre navigateur et le serveur DNS, sur lequel les requêtes DNS peuvent circuler dans les deux sens. Ça rend votre trafic DNS sûr, mais aussi beaucoup plus facile à détecter pour quiconque le surveille, car il est facilement distingué du trafic HTTPS normal. Dans l'ensemble, les deux protocoles assurent la sécurité, mais de manière différente, et chacun a sa propre utilité.

Il reste d'autres questions relatives au DNS, mais il est impossible d'apporter toutes les réponses dans un seul article. Nous reviendrons certainement sur le filtrage DNS et la confidentialité DNS plus tard - envoyez-nous d'autres questions sur le DNS et sur d'autres sujets via ce formulaire, et vous verrez peut-être déjà les réponses dans la prochaine édition de TechTok !