TechTok#7 : Un plongeon dans le gouffre de la protection de la vie privée et de la sécurité

Dans cette édition de notre rubrique TechTok, nous répondons à des questions sur l'utilisation de la batterie en relation avec des protocoles résistants au quantum, nous décomposons la différence entre DoH et DoQ, et nous explorons ce que sont les certificats SSL - et comment ils interagissent avec des outils tels qu'AdGuard. Attachez vos ceintures, nous décollons.

Big Mekk pose la question :

J'ai remarqué que votre newsletter indique qu'AdGuard va prendre en charge le protocole résistant au calcul de Kyber/Quantum dans le VPN. Est-ce que cela entraîne une utilisation plus intensive de la batterie si je l'active ? Je veux dire pour le traitement des données et autres choses sur un appareil mobile principalement

Pour ceux qui n'ont pas encore rattrapé les nouvelles : AdGuard VPN a déployé la prise en charge de Kyber - un algorithme conçu pour la protection contre les menaces posées par les ordinateurs post-quantiques - à la fois sur ses applications de bureau et mobiles. Pour répondre à votre question, examinons de plus près la façon dont nous le mettons en œuvre. Sur les mobiles comme sur les ordinateurs de bureau, nous utilisons une approche hybride qui combine l'algorithme classique X25519 à courbe elliptique et l'algorithme ML-KEM768 basé sur Kyber768.

Lorsqu'une connexion est établie entre votre appareil mobile et le VPN AdGuard, ces deux algorithmes sont utilisés en parallèle. Votre appareil envoie deux clés publiques - une pour X25519 et une pour Kyber768 - et le serveur fait de même en réponse. Chaque partie déduit ensuite des secrets partagés des deux algorithmes et les combine en toute sécurité en une clé de chiffrement unique qui protège la session VPN. Il s'agit d'un double échange et, effectivement, il nécessite plus de données qu'une poignée de main traditionnelle. Alors qu'une poignée de main « normale » nécessite environ 32 octets dans chaque direction, la poignée de main hybride nécessite environ 1,2 Ko.

En ce qui concerne l'impact sur la batterie, le calcul supplémentaire est en effet légèrement plus exigeant pour le processeur de votre appareil. Si vous utilisez un appareil plus ancien et plus lent, l'établissement d'une connexion avec l'algorithme Kyber activé prendra jusqu'à 0,1 seconde de plus que d'habitude. Cela peut entraîner une légère augmentation de l'utilisation de la batterie, mais uniquement pendant la phase de connexion initiale. L'effet est imperceptible et négligeable, surtout si on le compare à des actions quotidiennes telles que l'allumage de l'écran ou l'ouverture d'une application. Une fois la connexion VPN établie, la session fonctionne avec un cryptage symétrique traditionnel, ce qui signifie que la consommation de batterie reste exactement la même que précédemment.

En autres termes, à moins que votre connexion VPN ne soit interrompue plusieurs fois au cours d'une session et vous deviez vous reconnecter à chaque fois, l'activation de l'algorithme Kyber n'affectera pas de manière significative l'autonomie de votre batterie.

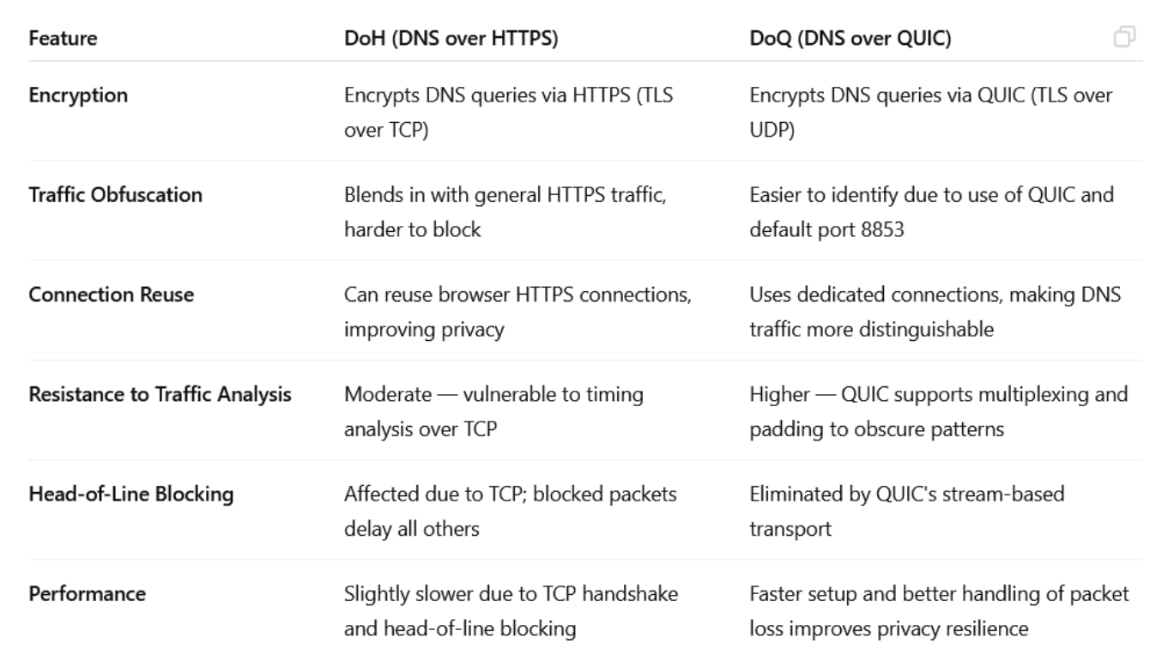

Quel protocole DNS est le plus privé, DOH ou DOQ ?

C'est une question épineuse, merci, Álvaro, de l'avoir posée ! Avant d'aller plus loin, nous devons clarifier ce que DoH (DNS over HTTPS) et DoQ (DNS over QUIC) signifient, et comment ils transportent vos données - parce que c'est ce qu'ils font tous les deux. Pour cela, nous devons jeter un coup d'œil rapide sur le fonctionnement du DNS (système de noms de domaine).

Lorsque votre navigateur souhaite accéder à un site web, il doit connaître l'adresse IP de ce site. C'est là qu'intervient un serveur DNS : il traduit (ou « résout ») le nom de domaine lisible pour les humains que vous tapez dans la barre d'adresse en une adresse IP numérique que les ordinateurs utilisent pour localiser les sites web.

À l'origine ce processus s'effectuait entièrement en texte clair, sans aucun cryptage. Cela signifiait que vos requêtes DNS, y compris les sites web que vous visitiez, étaient visibles par votre fournisseur d'accès. Cela rendait également votre trafic DNS vulnérable à l'écoute, à la falsification ou à l'usurpation d'identité. Tel était l'état du DNS avant que des protocoles cryptés comme DoT (DNS over TLS) - et plus tard DoH (DNS over HTTPS) - n'entrent en jeu. DoT a été la première étape importante vers la sécurisation du trafic DNS. Il fonctionne en enveloppant le trafic DNS dans le protocole TLS (Transport Layer Security). Il utilise un port dédié - le port 853 - spécifiquement réservé au trafic DNS crypté. Le fait qu'il utilise un port séparé facilite le travail des administrateurs de réseau, mais il rend également le trafic DoT plus facile à détecter et, dans certains cas, plus facile à bloquer par des pare-feu ou des censeurs.

Contrairement à DoT, DNS over HTTPS (DoH) envoie des requêtes par HTTPS, en se fondant dans le trafic web normal sur le port 443 - le même port que celui utilisé pour visiter des sites web sécurisés. Mais c'est une arme à double tranchant : d'une part, le trafic DoH est plus difficile à détecter ou à bloquer, ce qui améliore la protection de la vie privée. D'autre part, comme le trafic DoH partage souvent la même connexion HTTPS que les sites web que vous visitez (en particulier dans les navigateurs), il peut révéler involontairement des schémas, comme les requêtes DNS qui sont liées à tel ou tel site web ou à telle ou telle session. Par essence, HTTP et, par extension, HTTPS, n'est pas un protocole de couche de transport.

Comment DoH envoie-t-il donc vos données ? Il utilise HTTP/2 ou HTTP/3 au niveau de la couche application - la partie du réseau responsable de la définition des normes et des procédures d'échange d'informations - fonctionnant sur des protocoles de transport cryptés tels que TCP (pour HTTP/2) ou QUIC (pour HTTP/3). Lors de l'utilisation de HTTP/2, plusieurs requêtes DNS peuvent être envoyées simultanément sur une seule connexion grâce à une fonctionnalité appelée multiplexage, qui permet à de nombreuses requêtes et réponses de partager la même connexion sans attendre la fin de l'une ou l'autre. Cependant, comme HTTP/2 fonctionne sur une seule connexion TCP, tous les paquets de données partagent la même couche de transport. Cela entraîne un problème connu sous le nom de blocage en tête de ligne. Si un seul paquet est perdu ou retardé lors de la transmission, tous les paquets suivants - même s'ils appartiennent à des requêtes différentes - doivent attendre que le paquet manquant soit retransmis et reçu. Cela retarde l'ensemble du flux de réponses, même si les autres données étaient prêtes à être envoyées. Ce problème n'est pas propre à DoH et affecte tous les autres protocoles fonctionnant sur TCP.

Avec DoQ, chaque requête/réponse DNS est isolée dans son propre flux, ce qui élimine le problème de blocage en tête de ligne décrit ci-dessus.

Revenons maintenant à la question qui nous occupe : qu'est-ce que tout cela signifie pour votre vie privée ?

Quand les requêtes DNS sont envoyées sur un seul flux partagé - comme c'est le cas avec DoH avec HTTP/2 - ils se synchronisent entre eux. Si une requête a du retard, celle-ci peut affecter la synchronisation des autres, créant ainsi des structures visibles dans le trafic. Même si le contenu est crypté, un observateur tel qu'un administrateur de réseau, un fournisseur d'accès à Internet ou un censeur peut toujours analyser ces structures pour deviner quels sites vous visitez, à quel moment vous les visitez et à quelle fréquence.

Un autre avantage de DoQ par rapport à DoH en ce qui concerne la protection de la vie privée est la manière dont il gère le trafic. DoQ s'appuie sur UDP et utilise le protocole QUIC. Contrairement à DoH, qui mélange les requêtes DNS avec le trafic web normal, DoQ sépare le trafic DNS — de la même manière que DoT, mais sans le problème du blocage en tête de ligne. Cette séparation signifie qu'il n'y a pas de mélange avec d'autres contenus HTTPS, ce qui rend plus difficile pour les observateurs extérieurs de lier l'activité DNS à un comportement de navigation spécifique, même s'il est plus facile de distinguer ce trafic du reste du trafic web.

En revanche, vous vous demandez peut-être qu'en est-il de HTTP/3, la dernière version du protocole HTTP utilisant également QUIC comme couche de transport ? C'est une bonne question. En fait, plus de 95 % des navigateurs majoritaires, notamment Chrome, Firefox et Safari, prennent désormais en charge le protocole HTTP/3. Mais il faut savoir que si HTTP/3 utilise QUIC sous le capot, HTTP lui-même n'est pas un protocole de transport. Et s'il peut servir de substitut à un protocole de transport approprié, cela soulèverait de nombreux risques inutiles. En ce qui concerne plus particulièrement la protection de la vie privée, l'utilisation du trafic HTTP inclut souvent des éléments tels que des cookies, des en-têtes d'authentification, des chaînes Agent-utilisateur et d'autres métadonnées. Celles-ci peuvent être utilisées pour le suivi, l'empreinte digitale ou même le profilage des utilisateurs - des éléments que vous ne voulez vraiment pas mélanger avec quelque chose d'aussi sensible que le trafic DNS.

SEn définitive, si DoH offre une grande confidentialité en se mélangeant au trafic web normal (ce qui le rend plus difficile à détecter ou à bloquer), DoQ évite le blocage en tête de file, sépare le trafic DNS des autres activités web et réduit les risques de fuite d'informations d'identification. En termes de protection de la vie privée, DoQ est une meilleure option.

Ceci nous amène à la dernière question, inspirée par un utilisateur anonyme :

Les certificats à clé publique sont devenus essentiels dans les réseaux modernes. AdGuard déploie un certificat sur votre appareil local — comment protège-t-il les données ? L'installation de ce certificat ne fait-elle pas plus de mal que de bien, ou l'inverse ?

Avant d'aller plus loin et d'approfondir le sujet, nous devons définir la notion de certificat numérique. La façon la plus simple est d'envisager les certificats numériques comme des identifiants que tous les sites web, services web et APIs doivent présenter pour prouver qu'ils sont bien ce qu'ils semblent être. En général, tout ce qui est "en ligne", c'est-à-dire accessible sur l'internet et interagissant à distance avec des utilisateurs ou d'autres systèmes, a besoin d'un certificat pour prouver son authenticité. Certes, votre trafic peut être crypté avec HTTPS et transiter en toute sécurité, mais sans certificat numérique, vous ne pourriez pas savoir si le site web auquel vous vous connectez est réel ou si quelqu'un se fait passer pour ce site, éventuellement pour voler vos informations.

Mais si un escroc est prêt à aller jusqu'à créer un site web dans le seul but de voler vos données sensibles, qu'est-ce qui l'empêcherait de falsifier également un certificat ? Heureusement, ce n'est pas si facile à faire. Chaque fois que votre navigateur se connecte à un site web, celui-ci envoie son certificat, ainsi que tous les certificats intermédiaires formant une chaîne, à une autorité de certification racine (AC) fiable, à laquelle le navigateur fait déjà confiance. Le navigateur utilise ensuite la cryptographie à clé publique pour vérifier la signature numérique de chaque certificat de la chaîne et, si tout est bien, il donne le feu vert pour établir la connexion. Ainsi, c'est quasiment impossible de falsifier un certificat sans compromettre ou usurper l'identité de l'autorité de certification. Certes, ce n'est pas impossible, mais très peu probable — le dernier incident majeur de compromission d'une AC remonte à 2017. Les navigateurs et les systèmes d'exploitation sont déjà fournis avec une liste de certificats d'AC racine fiables, et les fournisseurs mettent régulièrement à jour leurs listes d'AC de confiance, en y supprimant les AC compromises ou non fiables et en ajoutant de nouvelles. Les utilisateurs peuvent également ajouter manuellement des AC à la liste des AC de confiance, mais ils doivent évidemment le faire avec une extrême prudence.

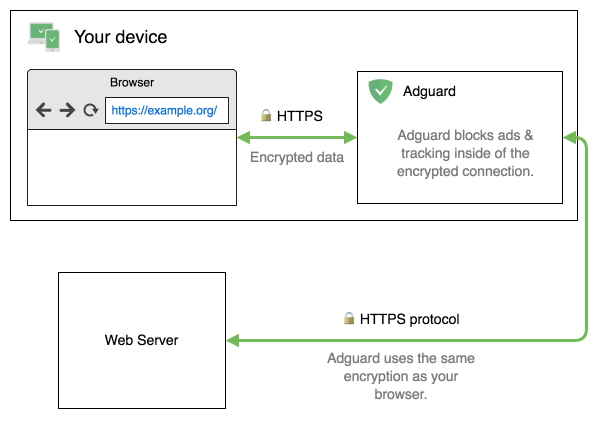

Revenons à la manière dont AdGuard est impliqué dans cette affaire. Supposons que vous avez installé une application AdGuard pour Windows, Mac ou Android (les extensions de navigateur et les applications iOS fonctionnent différemment), et que votre navigateur cherche à se connecter à un serveur web. AdGuard se positionne "entre" le navigateur et le serveur, de sorte que le trafic du navigateur passe d'abord par AdGuard. Mais tout comme votre navigateur doit faire confiance au serveur lorsqu'il se connecte directement à un site web, le navigateur doit faire confiance à AdGuard dans notre cas, sinon AdGuard n'aurait aucun moyen de décrypter le trafic HTTPS. Et, comme nous le savons déjà, vous avez besoin d'un certificat de confiance pour ça. C'est pourquoi, lors de l'installation, AdGuard génère un certificat racine spécial et l'installe dans votre système.

Nous avons déjà mentionné que les utilisateurs ne devraient pas ajouter des certificats personnalisés à la légère, et nous nous en tenons à cela. Il y a une raison pour laquelle vous devez être prudent — si vous faites confiance à quelqu'un à qui vous ne devriez pas le faire, les conséquences peuvent être plutôt désastreuses. Mais nous prenons les questions de sécurité très au sérieux. Dans la cryptographie à clé publique, il est extrêmement important de garder votre clé privée en sécurité, et AdGuard génère sa clé privée localement sur votre appareil. Cette clé est cryptée et stockée localement ; elle n'est jamais partagée avec qui que ce soit et personne ne la connaît, pas même nous.

Et bien sûr, votre trafic sortant reste sécurisé avec AdGuard. Après avoir décrypté le trafic HTTPS et bloqué toutes les publicités et tous les traqueurs qui s'y trouvent, il recrypte tout. AdGuard vérifie l'authenticité du serveur web en contrôlant son certificat, tout comme le ferait votre navigateur. Nous avons pris des mesures de sécurité supplémentaires, vous pouvez apprendre plus dans l'article de la base de connaissances.

En fin de compte, AdGuard ne renforce pas la sécurité de votre connexion comme telle, mais il n'introduit pas non plus de risques supplémentaires. Vous pouvez installer une application AdGuard sur votre appareil et être sûr que votre trafic sera exempt de publicités et de traqueurs tout en restant sûr.