Facebook, DuckDuckGo, WhatsApps neue Datenschutz-Tools, Signals Unglück und mehr. AdGuards Digest

In diesem Digest: DuckDuckGo stellt das Unrecht wieder her, Laptops spionieren Kinder aus, und Gesundheits-Apps — Frauen, WhatsApp stellt neue Datenschutzfunktionen vor, Meta testet standardmäßige Ende-zu-Ende-Verschlüsselung und Signal leidet unter einem Angriff.

DuckDuckGo soll Microsoft-Tracker blockieren, aber nicht überall

DuckDuckGo war Anfang des Jahres in die Kritik geraten, weil es Microsoft-Trackern erlaubt hatte, in seinem Browser zu laufen. Und jetzt versucht das Unternehmen, das Vertrauen der datenschutzbewussten Öffentlichkeit zurückzugewinnen. Das Unternehmen hat angekündigt, dass es Microsoft-Tracker nicht länger tolerieren würde und Tracking-Skripte von Bing- und LinkedIn-Domains ab sofort nicht mehr in DuckDuckGos mobilem Browser und Erweiterungen laden wird.

Während DDG nach eigenen Angaben „an einer Architektur für private Anzeigenkonversionen“ arbeitet, hängt es zurzeit noch von Microsoft ab: Allein ist sie nicht in der Lage, Werbung in der Suchmaschine zu schalten. Daher muss man in Kauf nehmen, dass die Tracker trotzdem geladen werden, wenn man auf die Werbung klickt. Die Nutzer:innen können die Werbung jedoch in den Sucheinstellungen deaktivieren.

Das Unternehmen enthüllte seinen Tracking-Deal mit Microsoft erst, als ein Datenschutzexperte Tracker in der Suchmaschine fand. Wahrscheinlich musste DuckDuckGo einfach anfangen, Tracker von Microsoft zu blockieren, um sein Gesicht zu wahren. Dennoch ist dies ein willkommener Schritt: Weniger Tracking ist immer noch weniger Tracking.

Von der Schule ausgegebene Laptops spionieren Schüler nach dem Unterricht aus

Laptops, die während der Pandemie an Schüler:innen ausgegeben wurden, haben Kinder während und nach dem Unterricht überwacht und werden dies auch im nächsten Schuljahr tun. Laut einer neuen Umfrage geben 89 Prozent der Lehrer:innen in den USA an, dass ihre Schulen die Schüler:innen online überwachen, und dass 80 Prozent dieser Überwachung „auf von der Schule ausgegebenen Geräten“ stattfindet.

In den meisten Fällen dient die Überwachung dazu, Schüler:innen für Disziplinarverstöße zu kennzeichnen und nicht für Selbstverletzungen oder Gewaltandrohungen. Die Schüler:innen können auch zu Hause nicht ganz zur Ruhe kommen — etwa die Hälfte von ihnen und Lehrer:innen berichtet, dass die Überwachung der Aktivitäten außerhalb der Schulzeit weitergeht. Außerdem können in dieser Zeit Warnmeldungen von den Laptops der Schule direkt an die Polizei gesendet werden. 44 Prozent der Lehrer:innen geben an, dass diese Rund-um-die-Uhr-Überwachung tatsächlich dazu geführt hat, dass die Schüler:innen von einer Art Strafverfolgungsbehörde kontaktiert wurden.

Und während die Schüler:innen zumindest vermuten, dass alles, was sie auf ihren kostenlosen, von der Schule zur Verfügung gestellten Chromebooks suchen, kaum ein Geheimnis ist, stellte sich heraus, dass die Spionagesoftware auch die Daten ihrer privaten Telefone abrufen kann. Wenn ein Telefon an den Laptop angeschlossen werde, könne die Überwachungssoftware Fotos vom Telefon abgreifen und scannen, berichtet The Wired.

Leider hat die Pandemie die aufdringliche Überwachung normalisiert, und wie so oft in der heutigen Zeit wird das noble Ziel, Kinder zu schützen, als Rechtfertigung für flächendeckende Spionage benutzt. Wir sind uns nicht sicher, ob die Überwachung Kinder wirklich schützt. Aber wir wissen, dass dies gegen ihre Privatsphäre verstößt. Schulen und Polizei erhalten zu viel Macht über Kinder.

Beliebte Menstruations- und Schwangerschafts-Apps geben Daten preis

Eine neue Untersuchung von Mozilla hat ergeben, dass die überwiegende Mehrheit der beliebten Apps für reproduktive Gesundheit die Privatsphäre der Nutzer:innen nicht ausreichend schützt. Die Forscher haben 10 Apps zur Überwachung der Periode, 10 Apps zur Überwachung der Schwangerschaft und 5 tragbare Geräte untersucht. 18 Apps fielen beim Mozilla-Test durch, während intelligente Geräte (Garmin, Apple Watch, Fitbit, Oura Ring und Whoop Strap 4) grünes Licht bekamen.

Der äußerst beliebte Perioden-Tracker Flo wurde wegen ihres „kontroversen“ Rufs und weil sie die Informationen der Nutzer:innen mit Daten aus Drittquellen anreichern kann, als unsicher eingestuft. Der in Deutschland ansässige Perioden-Tracker Clue wurde dafür gerügt, dass er standardmäßig persönliche Daten an Werbetreibende weitergibt, das Geburtsdatum als Anzeigenkennung verwendet und kein sicheres Passwort verlangt. Einige Apps wurden wegen irreführender oder unklarer Datenschutzrichtlinien beanstandet, andere wegen der Sammlung großer Datenmengen und deren Weitergabe an Dritte, einschließlich Strafverfolgungsbehörden und Facebook.

Die Ergebnisse sind eine deutliche Erinnerung daran, dass die meisten Apps, die sensible Gesundheitsdaten verarbeiten, weder privat noch sicher sind. Wir empfehlen den Nutzer:innen dringend, ihren Apps nur die nötigsten Berechtigungen zu erteilen und die Datenschutzrichtlinien von Apps zu studieren.

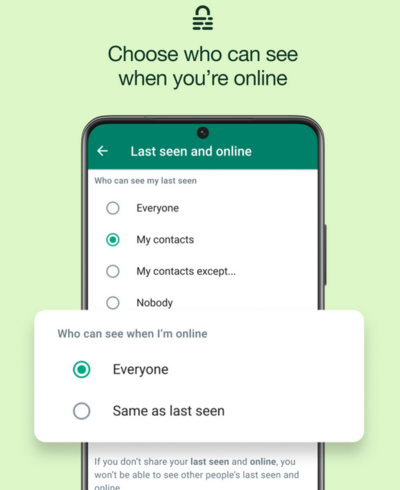

Mit neuer Datenschutzfunktion von WhatsApp können Nutzer:innen unsichtbar werden

Im Rahmen seines neuesten Updates, das sich auf den Datenschutz konzentriert, gibt WhatsApp seinen Nutzer:innen die Möglichkeit, eine Gruppe unbemerkt zu verlassen. Nur die Gruppenadministratoren werden darüber benachrichtigt. Die Nutzer:innen können auch festlegen, wer sehen kann, dass sie online sind.

Außerdem will WhatsApp es nicht mehr erlauben, Screenshots von „View Once“-Nachrichten zu machen. Dadurch soll die Datenschutzlücke geschlossen werden. Was ist der Sinn von „View Once“-Nachrichten, wenn sie mehrfach angesehen werden können?

Die zahlreichen neuen Funktionen versprechen, das WhatsApp für die Nutzer:nnen ein bisschen privater zu gestalten. Es könnte jedoch nicht genug sein, um es in den Augen derjenigen zu retten, die sich an seine fragwürdigeren Praktiken erinnern, wie z. B. die Beschäftigung einer Armee von Inhaltsmoderatoren, die auf Nutzerberichte reagieren. Schließlich teilt WhatsApp immer noch Daten mit Meta, das für seinen mangelhaften Datenschutz berüchtigt ist.

Meta testet standardmäßige Ende-zu-Ende-Verschlüsselung im Facebook Messenger

Meta zögert zwar mit dem Versprechen, eine Ende-zu-Ende-Verschlüsselung für alle seine Chat-Apps einzuführen, aber es gibt die Idee nicht auf. Das Unternehmen hat angekündigt, im Rahmen eines neuen Tests die Ende-zu-Ende-Verschlüsselung für einige einzelne Chats im Messenger standardmäßig einzuschalten. Die häufigsten Chats der Testteilnehmer:innen würden automatisch verschlüsselt.

Im Gegensatz zu WhatsApp, das standardmäßig über eine Ende-zu-Ende-Verschlüsselung verfügt, fehlt dem Messenger diese zusätzliche Sicherheitsebene. Daher müssen die Nutzer:innen die Ende-zu-Ende-Verschlüsselung aktivieren, indem sie für jeden einzelnen Chat in den Modus „geheime Unterhaltung“ wechseln. Anfang dieses Jahres hat Messenger auch eine optionale Ende-zu-Ende-Verschlüsselungsfunktion für Gruppenchats und Anrufe eingeführt.

Darüber hinaus sagte Meta, dass es den Nutzer:innen erlauben würde, ihre Ende-zu-Ende-verschlüsselten Gespräche nicht auf dem Gerät, sondern in einem „sicheren Speicher“ auf den Meta-Servern zu speichern. Meta hat nach eigenen Angaben keinen Zugriff auf die Nachrichten, es sei denn, die Nutzer:innen melden die Nachricht. Um den Chatverlauf auf einem neuen Gerät wiederherzustellen, müssen die Nutzer:innen entweder eine PIN eingeben oder einen Code generieren. Sie können auch einen Cloud-Dienst eines Drittanbieters, wie z. B. iCloud, verwenden, um einen geheimen Zugriffsschlüssel für die Sicherung zu speichern.

Ein unverschlüsselter Messenger klingt im Jahr 2022 wie ein Anachronismus. Deshalb können wir nur hoffen, dass Facebook sein früheres Versprechen, private Nachrichten in Messenger und Instagram „irgendwann im Jahr 2023“ zu verschlüsseln einhält.

Polizei verwendet Facebook-Nachrichten als Beweismittel im Abtreibungsfall

Der Zeitpunkt des oben erwähnten Messenger-Updates ist kurios, denn es kommt direkt nach dem Eingeständnis von Facebook, dass es die DMs eines Teenagers und ihrer Mutter an die Polizei weitergegeben hat. Das führte dazu, dass beide Frauen wegen Abtreibung angeklagt wurden.

Laut den Gerichtsdokumenten, die Motherboard vorliegen, hat Facebook die Chats als Reaktion auf einen Durchsuchungsbefehl der Polizei von Nebraska herausgegeben. Die Nachrichten zeigten den Teenager und ihre Mutter, die angeblich darüber diskutierten, wie man ein abtreibungsförderndes Medikament einnimmt und den Fötus entsorgt.

Die angebliche Abtreibung wurde zu einem späteren Zeitpunkt in der Schwangerschaft vorgenommen, als nach dem staatlichen Gesetz zulässig ist. Meta bestätigte, dass es die sensiblen Daten an die Polizei weitergegeben hat, behauptete aber, dass „nichts“ in dem Durchsuchungsbefehl eine Abtreibung erwähnt. Der Fall ereignete sich Anfang Juni, bevor der Oberste Gerichtshof der USA den Schutz von Schwangerschaftsabbrüchen auf Bundesebene aufhob. Das letztgenannte Urteil gab erneut Anlass zur Sorge darüber, wie Apps und soziale Medien mit sensiblen medizinischen Daten umgehen.

Meta bestritt, dass sein Verschlüsselungsupdate etwas mit der Abtreibungskontroverse zu tun hat. Außerdem bietet die Ende-zu-Ende-Verschlüsselung allein keinen kugelsicheren Schutz in Fällen wie diesem. Wenn ein geheimer Verschlüsselungscode auf den Servern des Unternehmens gespeichert ist, können die Daten immer noch von jedem, der ihn hat, leicht entschlüsselt werden. Die neue Funktion der „sicheren Speicherung“ von Messenger soll dies offenbar verhindern.

Telefonnummern von Signal-Nutzer:innen wurden durch Sicherheitslücke bei Dritten offengelegt

Ihre App mag noch so sicher und privat sein, aber solange sie von Drittanbietern abhängig ist, kann sie nie vor Sicherheitsverletzungen wie der von Signal (einem der sichersten Messaging-Apps) geschützt sein.

Der Ende-zu-Ende-verschlüsselte Messenger Signal wurde Anfang August zum Opfer eines Angriffs auf den Telekommunikationsriesen Twilio. Die Daten von 125 Kund:innen von Twilio (darunter auch Signal) wurden durch den Angriff kompromittiert. Der Messenger verwendet Twilio, um SMS-Nachrichten mit Bestätigungscodes zu versenden.

Signal gab an, dass die Angreifer möglicherweise Zugang zu den Telefonnummern oder SMS-Verifizierungscodes von 1.900 Nutzer:innen erlangt haben. Die Angreifer suchten speziell nach drei Nummern, und ein Nutzer berichtete, dass jemand sein Konto neu registriert hatte. Als Reaktion auf das Leck hat Signal Kontos alle betroffenen Nutzer auf allen Geräten gelöscht, damit sie sich erneut registrieren können. Den Nutzer:innen wurde außerdem empfohlen, vor der Registrierung eines Kontos die Funktion zur Eingabe einer PIN zu aktivieren.

Die Sicherheitsverletzung wirft zwar kein gutes Licht auf Signal, unterstreicht aber auch die Bedeutung der Ende-zu-Ende-Verschlüsselung und anderer Sicherheitsmaßnahmen der Plattform. Dank dieser Maßnahmen können böswillige Täter nicht auf den Nachrichtenverlauf, Profilinformationen oder Kontaktlisten der Betroffenen zugreifen. Aber bedenken Sie: Eine Ende-zu-Ende-Verschlüsselung ist kein Allheilmittel. Sie funktioniert nur, wenn man sie richtig einrichtet: Keine Verschlüsselung hilft, wenn sie schwache Algorithmen hat oder wenn die Schlüssel von Eindringlingen gestohlen werden.