TechTok #7. Mergulhando nas profundezas da privacidade e segurança

Nesta edição da nossa coluna TechTok, vamos abordar questões sobre o uso de bateria em relação a protocolos resistentes à computação quântica, explicar a diferença entre DoH e DoQ e explorar o que são certificados SSL — e como eles interagem com ferramentas como o AdGuard. Apertem os cintos, vamos decolar.

Big Mekk nos pergunta:

Notei que sua newsletter diz que o AdGuard vai oferecer suporte ao protocolo resistente à computação quântica Kyber no VPN. Isso consome mais bateria se eu ativar essa opção? Digo principalmente em dispositivos móveis, por causa do processamento e tudo mais.

Para quem ainda não está por dentro: o AdGuard VPN adicionou suporte ao Kyber — um algoritmo criado para proteger contra ameaças da computação quântica — tanto em seus apps para desktop quanto para dispositivos móveis. Agora, vamos à resposta: veja como estamos implementando isso. Tanto no desktop quanto no mobile, usamos uma abordagem híbrida que combina o clássico algoritmo de curva elíptica X25519 com o ML-KEM768, baseado em Kyber768.

Quando uma conexão é estabelecida entre seu dispositivo móvel e o AdGuard VPN, ambos os algoritmos são utilizados em paralelo. Seu dispositivo envia duas chaves públicas — uma para o X25519 e outra para o Kyber768 — e o servidor responde da mesma forma. Cada lado então gera segredos compartilhados com os dois algoritmos e os combina de forma segura em uma única chave de criptografia que protege a sessão VPN. Isso é uma troca dupla, e sim, ela exige mais dados do que um handshake tradicional. Enquanto um handshake “normal” exige cerca de 32 bytes em cada direção, o handshake híbrido exige aproximadamente 1,2 KB.

Em relação ao impacto na bateria, o processamento extra realmente exige um pouco mais da CPU do seu dispositivo. Se você estiver usando um aparelho mais antigo ou lento, estabelecer uma conexão com o Kyber ativado pode levar até 0,1 segundo a mais que o normal. Isso pode causar um pequeno aumento no uso de bateria, mas apenas durante a fase inicial da conexão. O impacto é imperceptível e insignificante — especialmente se comparado a ações cotidianas como ligar a tela ou abrir um aplicativo. Depois que a conexão VPN é estabelecida, a sessão passa a usar criptografia simétrica tradicional, ou seja, o consumo de bateria permanece igual ao de antes.

Resumindo: a menos que sua conexão VPN caia várias vezes por sessão e precise ser restabelecida repetidamente, ativar o algoritmo Kyber não terá impacto significativo na duração da sua bateria.

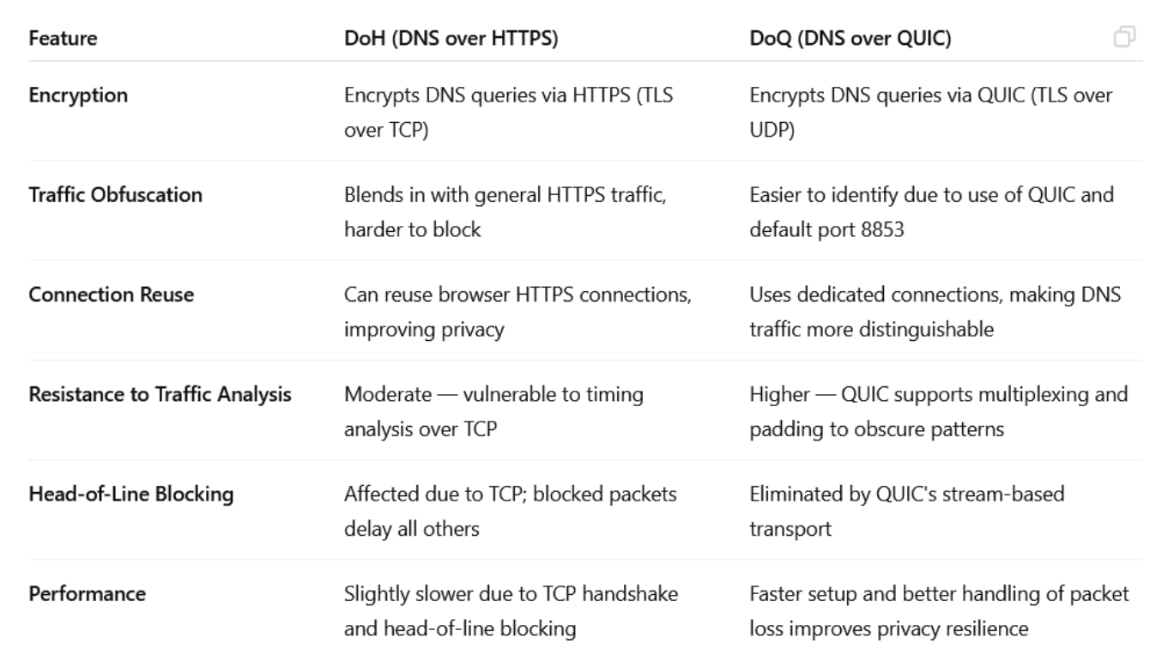

Qual protocolo DNS é mais privado, DoH ou DoQ?

Essa é uma pergunta complexa — obrigado, Álvaro, por levantar o tema! Antes de mais nada, precisamos esclarecer o que significam DoH (DNS over HTTPS) e DoQ (DNS over QUIC) e como exatamente eles transportam seus dados — porque é isso que ambos fazem. Para isso, precisamos entender rapidamente como funciona o DNS (Sistema de Nomes de Domínio).

Quando seu navegador tenta acessar um site, ele precisa saber o endereço IP do site. É aí que entra o servidor DNS: ele traduz (ou “resolve”) o nome de domínio legível (por exemplo, google.com) para um endereço IP numérico que os computadores usam para localizar os sites.

Antigamente, esse processo era feito completamente em texto puro — sem nenhuma criptografia. Isso significava que suas consultas DNS, incluindo os sites que você acessava, podiam ser vistas facilmente pelo seu provedor de internet (ISP). Além disso, deixava seu tráfego DNS vulnerável a espionagem, adulteração ou falsificação. Essa era a realidade do DNS antes do surgimento de protocolos criptografados como o DoT (DNS over TLS) — e mais tarde o DoH (DNS over HTTPS). O DoT foi o primeiro grande passo para proteger o tráfego DNS. Ele encapsula o tráfego DNS dentro do protocolo TLS (Transport Layer Security) e usa uma porta dedicada — a porta 853 — específica para DNS criptografado. Isso facilita a vida dos administradores de rede, mas também torna o tráfego DoT mais fácil de ser detectado (e, em alguns casos, bloqueado) por firewalls ou censores.

Já o DNS over HTTPS (DoH) envia consultas via HTTPS, misturando-se ao tráfego web comum na porta 443 — a mesma usada ao acessar sites seguros. Isso tem seus prós e contras: por um lado, torna o tráfego DoH mais difícil de detectar ou bloquear, aumentando a privacidade. Por outro lado, como o DoH muitas vezes compartilha a mesma conexão HTTPS dos sites que você está visitando (especialmente nos navegadores), ele pode acabar revelando padrões — como quais consultas DNS estão ligadas a quais sites ou sessões. No fundo, HTTP e, por extensão, HTTPS não são protocolos de camada de transporte. Vamos lembrar disso mais adiante.

Então, como o DoH envia seus dados? Ele usa HTTP/2 ou HTTP/3 na camada de aplicação — a parte da rede responsável por definir padrões e procedimentos para a troca de informações — rodando sobre protocolos de transporte criptografados como TCP (no caso do HTTP/2) ou QUIC (no caso do HTTP/3). Quando se usa HTTP/2, várias consultas DNS podem ser enviadas simultaneamente pela mesma conexão graças ao recurso chamado multiplexação, que permite que múltiplas requisições e respostas compartilhem o mesmo canal sem precisar esperar que uma seja finalizada antes da outra. No entanto, como o HTTP/2 roda sobre uma única conexão TCP, todos os pacotes de dados compartilham a mesma camada de transporte. Isso leva ao problema conhecido como bloqueio head-of-line: se um único pacote se perde ou atrasa, todos os pacotes seguintes — mesmo que sejam de outras consultas — têm que esperar esse pacote ser retransmitido e recebido. Isso atrasa toda a sequência de respostas, mesmo que o restante dos dados já esteja pronto para ser entregue. Esse problema não é exclusivo do DoH — ele afeta qualquer protocolo que roda sobre TCP.

Com o DoQ, cada consulta/resposta DNS é isolada em seu próprio fluxo, eliminando o problema de bloqueio head-of-line mencionado acima.

Agora, vamos voltar à questão principal: o que tudo isso significa para a sua privacidade?

Quando as consultas DNS são enviadas por um fluxo compartilhado — como acontece com DoH usando HTTP/2 — seus tempos de envio se tornam interligados. Se uma consulta atrasar, ela pode afetar o tempo das outras, criando padrões visíveis no tráfego. Mesmo que o conteúdo esteja criptografado, um observador — como um administrador de rede, provedor de internet (ISP) ou censor — ainda pode analisar esses padrões para tentar adivinhar quais sites você está visitando, quando e com que frequência.

Outra vantagem do DoQ em relação ao DoH no quesito privacidade é a forma como ele lida com o tráfego. O DoQ é construído sobre o protocolo UDP e usa o QUIC. Diferente do DoH, que mistura consultas DNS com o tráfego web comum, o DoQ mantém o tráfego DNS separado — de forma semelhante ao DoT, mas sem o problema de head-of-line blocking (bloqueio da cabeça da fila). Essa separação significa que não há mistura com outros conteúdos HTTPS, tornando mais difícil para observadores externos ligarem a atividade DNS ao comportamento de navegação, mesmo que esse tipo de tráfego seja mais fácil de identificar como DNS.

Mas talvez você esteja se perguntando: e o HTTP/3, a versão mais recente do protocolo HTTP, que também usa QUIC como camada de transporte? Boa pergunta. Na verdade, mais de 95% dos principais navegadores, incluindo Chrome, Firefox e Safari, já oferecem suporte ao HTTP/3. Mas aqui está o ponto: embora o HTTP/3 use o QUIC por baixo dos panos, o HTTP em si não é um protocolo de transporte. E embora possa substituir um protocolo de transporte em algumas situações, isso pode trazer muitos riscos desnecessários. Em especial na área da privacidade, o tráfego baseado em HTTP geralmente inclui elementos como cookies, cabeçalhos de autenticação, User-Agent e outros metadados. Esses dados podem ser usados para rastrear, identificar ou até mesmo criar perfis de usuários — exatamente o tipo de informação que você não quer misturar com algo tão sensível quanto o tráfego DNS.

Portanto, em resumo: embora o DoH ofereça uma boa privacidade ao se misturar com o tráfego comum da web (o que dificulta sua detecção ou bloqueio), o DoQ evita o head-of-line blocking, mantém o tráfego DNS separado de outras atividades na web e reduz as chances de vazamento de informações identificáveis. Em termos de privacidade, o DoQ é a melhor opção.

Isso nos leva à última pergunta, inspirada por um usuário anônimo:

Os certificados de chave pública se tornaram essenciais nas redes modernas. O AdGuard instala um certificado no seu dispositivo local — como ele protege os dados? Instalar esse certificado faz mais mal do que bem, ou o contrário?

Antes de irmos mais fundo no tema, precisamos entender o que são certificados digitais. A forma mais simples de pensar neles é como se fossem identidades digitais que todos os sites, serviços web e APIs precisam apresentar para provar que são realmente quem dizem ser. Em geral, tudo o que está “exposto na internet” — acessível remotamente e interagindo com usuários ou outros sistemas — precisa de um certificado para provar sua autenticidade. Sim, o seu tráfego pode estar criptografado com HTTPS e seguro durante a transmissão, mas sem os certificados digitais, você não teria como saber se o site com o qual está se conectando é verdadeiro ou uma imitação feita para roubar seus dados.

Mas se um golpista está disposto a criar um site falso só para roubar suas informações, o que impediria essa pessoa de falsificar um certificado também? Felizmente, não é tão fácil assim. Sempre que seu navegador se conecta a um site, esse site envia seu certificado, juntamente com certificados intermediários que formam uma cadeia até uma autoridade certificadora (CA) raiz confiável — já reconhecida pelo navegador. O navegador então usa criptografia de chave pública para verificar a assinatura digital de cada certificado na cadeia. Se tudo estiver certo, ele aprova a conexão. Isso torna praticamente impossível falsificar um certificado sem comprometer ou se passar por uma CA. Isso não é impossível, mas é extremamente improvável — o último grande incidente de comprometimento de uma CA aconteceu em 2017. Os navegadores e sistemas operacionais já vêm com uma lista de autoridades certificadoras confiáveis, e essas listas são atualizadas regularmente pelos fabricantes, removendo CAs comprometidas ou não confiáveis e adicionando novas. Os usuários também podem adicionar CAs manualmente, mas devem fazê-lo com extremo cuidado.

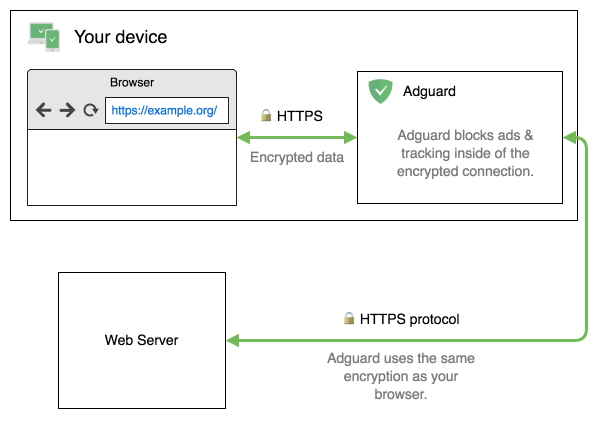

Agora, voltando ao papel do AdGuard nisso tudo. Suponha que você tenha instalado um app do AdGuard para Windows, Mac ou Android (as extensões de navegador e o app para iOS funcionam de forma diferente), e seu navegador tenta se conectar a um servidor web. O AdGuard se posiciona "entre" o navegador e o servidor, fazendo com que o tráfego passe primeiro por ele. Mas assim como o navegador precisa confiar no servidor ao se conectar diretamente, ele também precisa confiar no AdGuard nesse cenário — caso contrário, não haveria como o AdGuard descriptografar o tráfego HTTPS. E como já vimos, isso requer um certificado confiável. Por isso, durante a instalação, o AdGuard gera um certificado raiz especial e o instala no seu sistema.

Mencionamos anteriormente que os usuários não devem adicionar certificados personalizados sem necessidade — e mantemos essa recomendação. Existe uma razão para isso: se você confiar em alguém que não deveria, as consequências podem ser graves. Mas nós levamos a segurança muito a sério. Na criptografia de chave pública, é extremamente importante manter sua chave privada segura, e o AdGuard gera essa chave localmente no seu dispositivo. Ela é criptografada e armazenada localmente — nunca é compartilhada com ninguém, e nem mesmo nós temos acesso a ela.

E claro, seu tráfego de saída permanece seguro com o AdGuard. Após descriptografar o tráfego HTTPS e bloquear todos os anúncios e rastreadores encontrados ali, ele recriptografa tudo novamente. O AdGuard também verifica a autenticidade do servidor web conferindo seu certificado — exatamente como seu navegador faria. Nós tomamos medidas de segurança adicionais — você pode saber mais sobre elas neste artigo da base de conhecimento.

Em resumo, o AdGuard não aumenta diretamente a segurança da sua conexão, mas também não representa riscos adicionais. Você pode instalar o aplicativo AdGuard no seu dispositivo com a confiança de que seu tráfego estará livre de anúncios e rastreadores — e continuará seguro.