Encrypted Client Hello könnte „das Problem des Datenschutzes endgültig lösen“. Ist das wirklich so?

Eine bahnbrechende Technologie, die „die Datenschutzlücke in unserer bestehenden Online-Sicherheitsinfrastruktur schließt“ und, wenn sie breitflächig angenommen wird, „vielleicht sogar das Datenschutzproblem für immer löst“. Klingt vielversprechend, oder? So beschreiben Mozilla und Cloudflare Encrypted Client Hello (ECH), ein Protokoll, das die gesamte „Hello“-Nachricht oder die erste Kommunikation zwischen Ihrem Browser und dem Server einer Website verschlüsselt.

Wir glauben, dass ECH ein wichtiger Bestandteil des Datenschutzes im Internet ist und die Bedeutung der Unterstützung durch wichtige Akteure wie Mozilla, Chrome und Cloudflare nicht unterschätzt werden kann. Wir bei AdGuard haben ECH‑Unterstützung in unsere Anwendungen für Windows, Mac und Android integriert, weil wir an das Potenzial dieser Technologie glauben, die Privatsphäre beim Surfen zu verbessern. Die ECH-Unterstützung von AdGuard funktioniert in allen Anwendungen und Browsern, die von AdGuard gefiltert werden. Aber ist ECH das fehlende Puzzlestück, um das Datenschutzproblem zu lösen und die Zensur ein für alle Mal zu besiegen? So sehr wir es uns auch wünschen, es ist unwahrscheinlich.

Doch bevor wir uns von der Begeisterung über ECH und seine vermeintliche Unbesiegbarkeit gegenüber Zensoren, Urheberrechtsbehörden, Spähern und anderen neugierigen Blicken ein wenig abkühlen lassen, müssen wir einen Schritt zurücktreten und einige Grundlagen behandeln.

Was ist eigentlich ECH und wozu brauchen wir es?

Stellen Sie sich vor, Sie schicken Ihrem Freund einen Brief. Sie versiegeln den Umschlag und schreiben Namen und Adresse darauf. Niemand kann den Umschlag öffnen und den Brief lesen, ohne das Siegel zu brechen. Aber jeder kann anhand der Adresse sehen, an wen Sie den Brief schicken.

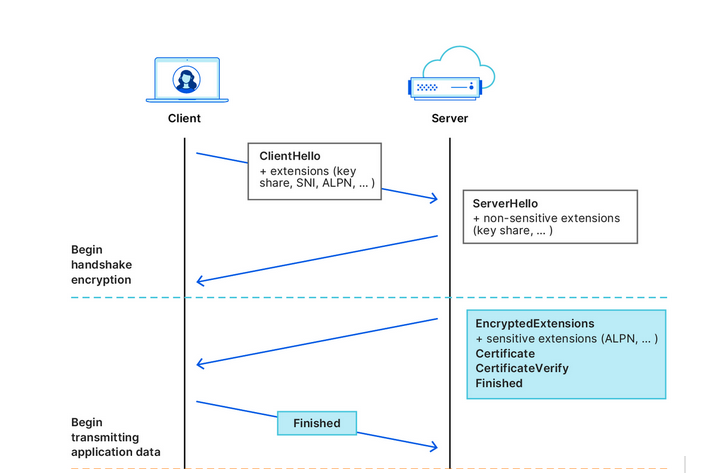

Genau wie bei einem Briefumschlag ermöglicht HTTPS eine sichere Kommunikation im Internet. Es ist ein Standardprotokoll, das von mehr als 84% der Websites verwendet wird. Wenn Ihr Browser eine verschlüsselte Verbindung mit einer Website aufbaut, sendet er zuerst eine Nachricht namens „Client Hello“. Einige Informationen in dieser Nachricht, wie zum Beispiel die Server Name Indication (SNI), werden nicht verschlüsselt. Dadurch können Netzwerkbetreiber, einschließlich Ihres Internetanbieters, sehen, zu welcher Website Sie eine Verbindung herstellen möchten. Nachdem der Server die Nachricht „Client Hello“ erhalten hat, antwortet er mit einigen Informationen, die als „Server Hello“ bekannt sind, um den „Handshake“ mit dem Gerät abzuschließen.

Quelle: Cloudflare

Nach dieser ersten Begrüßung werden die Daten, die Ihr Browser mit dem Server austauscht, verschlüsselt. Nur Sie und die Website sehen, was darin steht. Zu diesem Zeitpunkt kennt Ihr Internetanbieter jedoch bereits den Namen der besuchten Website. Wenn Sie beispielsweise www.google.com aufrufen, kann Ihr Internetanbieter nicht sehen, wonach Sie suchen, aber er kann erkennen, dass Sie Google nutzen.

Oben haben wir beschrieben, wie ein TLS-Handshake funktioniert. TLS steht für Transport Layer Security (Transportschichtsicherheit) und ist ein kryptografisches Protokoll, das eine Ende-zu-Ende-Verschlüsselung für Daten bietet, die über das Internet übertragen werden. Technisch ausgedrückt enthält die erste „Client Hello“-Nachricht, die Ihr Browser im Klartext an die Server der Website sendet, nicht nur die SNI, sondern auch die TLS-Version und einen Verschlüsselungsalgorithmus. Das Wichtigste ist jedoch, dass diese Nachricht nicht verschlüsselt ist. Jeder, der den Netzwerkverkehr einsehen kann, kann auch den Namen der Website sehen, die Ihr Browser anfordert.

Die Frage ist, wie wir diesen ersten unverschlüsselten Teil der Daten, der unsere Surfgewohnheiten offenbart, schützen können.

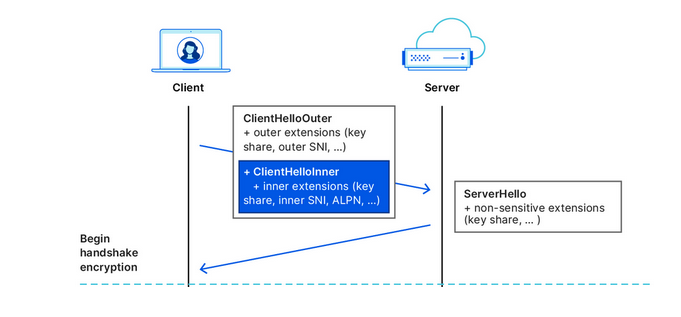

Hier kommt das Encrypted Client Hello-Protokoll ins Spiel. Einfach ausgedrückt, verschlüsselt ECH die „Client Hello“-Nachricht mit der SNI, die den Namen der besuchten Website angibt. Anstatt den tatsächlichen Domainnamen der Website, z. B. www.google.com, für externe Beobachter sichtbar zu machen, zeigt Ihr Browser nur den Namen eines so genannten Client-facing Servers (Clientservers) an, hinter dem sich mehrere Backend-Server mit ihren eigenen Domainnamen verbergen. Der Clientserver hat einen generischen Domainnamen: Cloudflare verwendet cloudflare-ech.com als Clientserver. Aber wie weiß Ihr Browser, welche Informationen er senden muss, um eine Verbindung zu einer bestimmten Website herzustellen?

Der Clientserver fungiert als Vermittler und verfügt über einen speziellen Entschlüsselungsschlüssel, mit dem er Ihren internen Brief öffnet und den Namen Ihrer Website sieht. Dann leitet er die Anfrage an die eigentliche Domain weiter und sendet die Antwort zurück. Dies ist möglich, weil ECH die „Client Hello“-Nachricht in zwei Teile aufteilt. Der äußere Teil enthält nicht-sensible Informationen wie den Namen des Clientservers, während der innere Teil enthält die interne SNI, die den Domainnamen des Backend-Servers angibt, also der Website, die Sie besuchen möchten. Um bei der Analogie mit dem Brief zu bleiben: Es ist, als hätte man die gleiche Adresse auf Briefe an verschiedene Empfänger geschrieben und müsste mit einem Zauberstab das Siegel aufbrechen, um den internen Brief mit der tatsächlichen Adresse zu sehen.

Quelle: Cloudflare

Wie sieht es mit der ECH-Adoption aus?

In den letzten Monaten haben immer mehr Akteure der Branche Interesse an ECH gezeigt. Google begann damit, die Funktion in Chrome 117 bereitzustellen, während Chrome 118 zur ersten stabilen Version des Google-Browsers mit ECH-Unterstützung wurde. In Firefox ist ECH standardmäßig ab Version 118 aktiviert, funktioniert aber nur, wenn Sie DNS-over-HTTPS aktiviert haben]. Auch Edge testet ECH, hat es jedoch noch nicht in einer stabilen Version implementiert.

Die ECH-Unterstützung auf der Seite des Browsers ist jedoch nur von geringer Bedeutung, wenn sie nicht auch auf der Seite des Servers vorhanden ist. Sie bedeutet lediglich, dass der Browser verschlüsselte ECH-Nachrichten an Server senden kann, die dieses Protokoll unterstützen. Der Schritt von Cloudflare, dem populärsten CDN-Anbieter auf dem Markt, das Protokoll ebenfalls zu unterstützen, hat daher einen großen Unterschied bei der Einführung von ECH gemacht. Cloudflare, das ca. 20% des gesamten Internetverkehrs abwickelt, hat angekündigt, Ende September damit zu beginnen, ECH für alle Kund:innen mit kostenlosen Tarifen zu unterstützen und ermutigte zahlende Kund:innen, diese Funktion anzufordern.

Das Protokoll hat jedoch noch einen langen Weg vor sich, bevor es allgemein akzeptiert wird. Derzeit fehlen bei vielen kostenlosen Cloudflare-Domains die ECH‑Informationen in den DNS-Einträgen, sodass Chrome ECH für diese Websites nicht verwenden kann. Da die Einführung von ECH jedoch noch in den Kinderschuhen steckt, wird dieses Problem wahrscheinlich mit der Zeit gelöst werden.

Ist die Frage des Datenschutzes damit gelöst?

So sehr wir es uns wünschen, wäre es Wunschdenken, die Frage des Datenschutzes für gelöst zu erklären.

Die allgemeine Einführung des ECH, wenn sie denn kommt, wird einige der bewährten Blockierungsmethoden unbrauchbar machen, die von Internet-Behörden auf der ganzen Welt zur Bekämpfung von Online-Piraterie, Geo-Fencing und Zensur eingesetzt werden. So wird es für Strafverfolgungsbehörden schwieriger werden, bestimmte Websites aufgrund ihrer Namen ins Visier zu nehmen, da diese durch ECH verschleiert werden.

Das bedeutet jedoch nicht, dass die Zensoren diese Hürde nicht überwinden können. Sie müssen vielleicht einige Anpassungen vornehmen, aber die Blockierung wird immer noch möglich sein.

Schwachstellen des ECH bzw. mögliche Blockierungsmethoden

Wir wollen nun des Teufels Advokaten spielen und einige konkrete Möglichkeiten aufzeigen, wie Zensoren trotz Umsetzung der ECH versuchen können, Websites zu blockieren.

Eine Möglichkeit besteht darin, das ECH aus den DNS-Einträgen „herauszuschneiden“. Um eine ECH-Verbindung zu einem Server herzustellen, benötigt Ihr Browser einen speziellen DNS-Eintrag von diesem Server. Dieser Eintrag teilt dem Browser mit, welcher Domainname und welcher Entschlüsselungsschlüssel im externen und internen Teil des ECH zu verwenden sind. Wenn Ihr DNS-Verkehr jedoch nicht verschlüsselt ist, was bei den meisten Benutzer:innen der Fall ist, kann jeder, der Ihre DNS-Anfragen sehen kann, wie z. B. Ihr Internetanbieter oder ein Zensor, auch den ECH-Eintrag sehen. Sie können diesen Eintrag verwenden, um Ihre ECH-Verbindung zu identifizieren und zu blockieren. Wenn Benutzer:innen ihren DNS-Verkehr verschlüsselt haben, funktioniert diese Methode natürlich nicht.

Eine grobe, aber recht effektive Methode ist das Blockieren aller bekannten Clientserver, wie z. B. clouflare-ech.com. Realistischerweise gibt es nicht viele solcher Server, sodass es für Zensoren nicht schwierig sein sollte, sie alle zu identifizieren und zu blockieren. Diese Methode ist jedoch sehr riskant, da sie das Internet für viele Benutzer:innen unterbrechen könnte. Wenn die Zensoren alle Server blockieren, die ECH unterstützen, können die Browser keine Verbindung zu Websites herstellen, die ECH aktiviert haben. Dies wiederum könnte Cloudflare dazu veranlassen, ECH für Länder mit strenger Internetzensur zu deaktivieren. Es bleibt abzuwarten, wie Cloudflare reagieren wird, wenn sein Clientserver von Zensoren in Ländern wie China oder Russland blockiert wird. Sie werden sicherlich eine schwierige Entscheidung treffen müssen. Ein weiterer Fallstrick für diejenigen, die auf ECH als ultimative Lösung für alle Datenschutzprobleme setzen, ist das Risiko, dass Website‑Betreiber sich einfach weigern, das Protokoll zu übernehmen, oder sich aus diesem Grund dagegen entscheiden. Wenn Zensoren ECH ins Visier nehmen und Websites, die ECH unterstützen, unzugänglich machen, ist es für Website-Betreiber besser, die Unterstützung für ECH zu deaktivieren, als ihre Besucher:innen zu verlieren.

Es kann nicht bestritten werden, dass ECH eine interessante und vielversprechende Technologie ist, um das Internet privater zu machen. Sie ist jedoch nicht unfehlbar und sollte nicht als Allheilmittel gegen Überwachung angesehen werden. Darüber hinaus begünstigt ihre breite Anwendung die Nutzung bestimmter CDN‑Dienste, wie z. B. Cloudfare. Während diese Dienste an sich nicht problematisch sind, birgt ihre Förderung als Nebeneffekt der ECH‑Einführung die Gefahr, dass das Internet noch stärker zentralisiert wird. Ob dies gut oder schlecht ist, wird die Zukunft zeigen.