Как составлять свои фильтры

В этой статье мы рассказываем, как писать пользовательские правила фильтрации для использования в продуктах AdGuard. Чтобы проверить правила, скачайте приложение AdGuard

Фильтр — это набор правил фильтрации рекламного контента (баннеров, всплывающих окон и тому подобного). В AdGuard есть список базовых фильтров, созданных нашей командой. Они постоянно дорабатываются и дополняются, и, как мы надеемся, удовлетворяют требованиям большинства пользователей.

В то же время AdGuard позволяет создавать пользовательские фильтры, используя те же типы правил, что и в наших фильтрах.

Для описания синтаксиса правил мы используем Augmented BNF for Syntax Specifications, но не всегда строго следуем этой спецификации.

Синтаксис правил AdGuard изначально основан на синтаксисе правил Adblock Plus. Позже мы расширили его новыми типами правил для лучшей фильтрации рекламы. Часть информации в этой статье об общих для ABP и AdGuard типах правил взята из руководства Adblock Plus по написанию фильтров.

Комментарии

Любая строка, начинающаяся с восклицательного знака, является комментарием. В списке правил она подсвечивается серым цветом. AdGuard будет игнорировать эту строку, так что можете спокойно писать там всё, что хотите. Комментарии обычно размещаются над правилами и описывают то, что они делают.

Например:

! Это комментарий. Под этой строкой находится правило фильтрации.

||example.org^

Примеры

Блокировка по имени домена

Это правило блокирует:

http://example.org/ad1.gifhttp://subdomain.example.org/ad1.gifhttps://ads.example.org:8000/

Это правило не блокирует:

http://ads.example.org.us/ad1.gifhttp://example.com/redirect/http://ads.example.org/

По умолчанию такие правила не действуют для запросов документов. Это означает, что правило ||example.org^ будет блокировать запрос к example.org, когда вы попытаетесь перейти на этот домен с другого сайта, но если вы введёте example.org в адресную строку и попытаетесь перейти на него, сайт откроется. Чтобы заблокировать запрос документа, нужно использовать правило с модификатором$document: ||example.org^$document.

Блокировка конкретного адреса

Это правило блокирует:

http://example.org/

Это правило не блокирует:

https://example.org/banner/img

Модификаторы базовых правил

Правила фильтрации поддерживают множество модификаторов, которые позволяют вам точно настраивать поведение правила. Вот пример правила с некоторыми простыми модификаторами.

Это правило блокирует:

http://example.com/script.js, если этот скрипт загружен сexample.com.

Это правило не блокирует:

https://example.org/script.jsесли этот скрипт загружен сexample.org.https://example.org/banner.pngпотому что это не скрипт.

Разблокировка адреса

Это правило разблокирует:

http://example.org/banner.png, даже если для этого адреса есть правило блокировки.

Правила блокировки с модификатором $important приоритетнее, чем обычные правила разблокировки.

Разблокировка всего сайта

Это правило разблокирует

- Оно отключает все косметические правила на

example.com. - Оно блокирует все запросы, отправленные с этого сайта, даже если есть правила блокировки, соответствующие этим запросам.

Косметические правила

Косметические правила применяются с использованием CSS — специального языка программирования, который понимает каждый браузер. В основном, он добавляет новый стиль CSS на сайт, цель которого — скрыть определённые элементы. Вы можете узнать больше о CSS в целом здесь.

AdGuard расширяет возможности CSS и позволяет разработчикам фильтров решать гораздо более сложные задачи. Но чтобы использовать эти расширенные правила, вы должны хорошо понимать, что такое CSS.

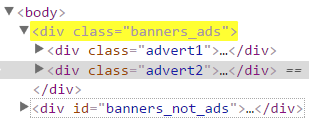

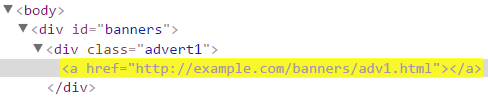

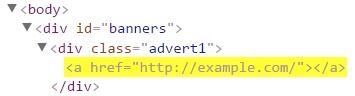

Популярные CSS-селекторы

| Имя | CSS-селектор | Описание |

|---|---|---|

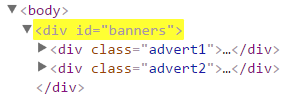

| Селектор ID | #banners | Выбирает все элементы, id которых равен banners. |

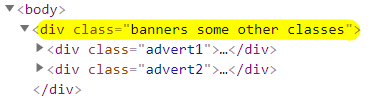

| Селектор класса | .banners | Выбирает все элементы с атрибутом class, содержащие banners. |

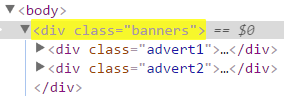

| Селектор атрибута | div[class="banners"] | Соответствует всем div элементам с атрибутом class , равным banners. |

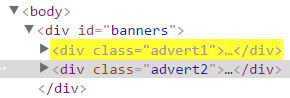

| Селектор вхождения подстроки | div[class^="advert1"] | Выбирает все div-элементы, атрибут class которых начинается с advert1. |

| Селектор вхождения подстроки | div[class$="banners_ads"] | Выбирает все div-элементы, атрибут class которых заканчивается на banners_ads. |

| Селектор вхождения подстроки | a[href^="http://example.com/"] | Выбирает все ссылки, загруженные с домена http://example.com/. |

| Селектор атрибута | a[href="http://example.com/"] | Выбирает все ссылки, которые точное соответствуют http://example.com/. |

Ограничения и запреты

Доверенные фильтры

Некоторые правила можно использовать только в доверенных фильтрах. В эту категорию входят:

- Списки фильтров, созданные командой AdGuard

- Пользовательские списки фильтров, помеченные как

trusted(доверенные) - Пользовательские правила

AdGuard Content Blocker

AdGuard Content Blocker — это расширение для браузеров Samsung и Яндекс, которое можно установить из Google Play. Его не следует путать с полнофункциональным AdGuard для Android, который можно загрузить только с нашего сайта. К сожалению, возможности AdGuard Content Blocker ограничены тем, что позволяют браузеры, а они поддерживают только старый синтаксис фильтров Adblock Plus:

- Базовые правила блокировки со следующими модификаторами:

$domain,$third-partyи модификаторы типа контента. - Базовые правила исключения со следующими модификаторами:

$document,$elemhide. - Базовые правила скрытия элементов без поддержки расширенного CSS.

Из-за указанных выше ограничений AdGuard Content Blocker не будет упоминаться в примечаниях по совместимости.

SafariConverterLib

Конвертер Safari стремится поддерживать синтаксис правил фильтрации AdGuard, насколько это возможно, но всё же существуют ограничения и недостатки, которые трудно преодолеть.

Базовые (сетевые) правила

Конвертер Safari поддерживает значительное подмножество базовых правил и, безусловно, самые важные их типы.

Поддержка с ограничениями

Правила регулярных выражений ограничены подмножеством регулярных выражений, которые поддерживаются Safari.

$domain- модификатор домена поддерживается с несколькими ограничениями:- Невозможно смешивать разрешённые и запрещённые домены (например,

$domain=example.org|~sub.example.org). Пожалуйста, проголосуйте за запрос на добавление функции в WebKit, чтобы снять это ограничение. - «Любой TLD» (т.е.

domain.*) поддерживается не полностью. В текущей реализации конвертер просто заменяет.*на 100 самых популярных TLD. Эта реализация будет улучшена в будущем. - Использование регулярных выражений в

$domainне поддерживается, но это также будет улучшено в будущем.

- Невозможно смешивать разрешённые и запрещённые домены (например,

$denyallow— этот модификатор поддерживается через преобразование правила$denyallowв набор правил (одно блокирующее правило + несколько разблокирующих).Из-за этого ограничения

$denyallowразрешено использовать только когда у правила также есть модификатор$domain.Общее правило

*$denyallow=x.com,image,domain=a.comбудет конвертировано в:*$image,domain=a.com

@@||x.com$image,domain=a.comПравило

/banner.png$image,denyallow=test1.com|test2.com,domain=example.orgбудет конвертировано в:/banner.png$image,domain=example.org

@@||test1.com/banner.png$image,domain=example.org

@@||test1.com/*/banner.png$image,domain=example.org

@@||test2.com/banner.png$image,domain=example.org

@@||test2.com/*/banner.png$image,domain=example.orgПравило без

$domainне поддерживается:$denyallow=a.com|b.com.

$popup— правила всплывающих окон поддерживаются, но они по сути такие же, как и правила блокировки$document, и не попытаются закрыть вкладку.Правила исключений (

@@) отключают косметическую фильтрацию на соответствующих доменах.Правила исключений в Safari зависят от типа правила

ignore-previous-rules, поэтому для их работы мы должны расставить правила в определённом порядке. Правила исключений без модификаторов размещаются в конце списка и, следовательно, они отключают не только блокировку URL, но и косметические правила.Это ограничение может быть снято, если будет реализована #70.

$urlblock,$genericblockпо сути то же самое, что и$document, т.е. оно отключает все виды фильтрации на сайтах.Эти ограничения могут быть сняты, когда #69 и #71 будут реализованы.

$contentне имеет смысла в случае Safari, поскольку правила HTML-фильтрации не поддерживаются, поэтому оно используется только для совместимости. Правила с модификатором$contentограничиваются типомdocument.$specifichideреализован путём сканирования существующих правил скрытия элементов и удаления целевого домена из ихif-domain-массива.- Правила

$specifichideДОЛЖНЫ таргетироваться на домен, т.е. быть такими:||example.org^$specifichide. Правила с более специфичными шаблонами будут отклонены, т.е.||example.org/path$specifichideне будут поддерживаться. - Правила

$specifichideохватывают только правила, таргетированные на тот же домен, что и само правило, поддомены игнорируются. Т.е. правило@@||example.org^$specifichideотключитexample.org##.banner, но проигнорируетsub.example.org##.banner. Это ограничение может быть снято, если будет реализована #72.

- Правила

Модификаторы

urlblock,genericblock,generichide,elemhide,specifichideиjsinjectмогут использоваться только в качестве единственного модификатора в правиле. Это ограничение может быть снято в будущем: #73.$websocket(полностью поддерживается начиная с Safari 15).$ping(полностью поддерживается начиная с Safari 14).

Не поддерживается

$app$header$method$strict-first-party(будет поддерживаться в будущем: #64)$strict-third-party(будет поддерживаться в будущем: #65)$to(будет поддерживаться в будущем: #60)$extension$stealth$cookie(частичная поддержка в будущем: #54)$csp$hls$inline-script$inline-font$jsonprune$xmlprune$network$permissions$redirect$redirect-rule$referrerpolicy$removeheader$removeparam$replace$urltransform

Косметические правила

Конвертер Safari поддерживает большинство косметических правил, хотя поддерживаются только правила сокрытия элементов с базовыми CSS-селекторами нативно через блокировку контента Safari, все остальные необходимо интерпретировать с помощью дополнительного расширения.

Ограничения косметических правил

Ограничения для указания доменов такие же, как и у модификатора базовых правил

$domain.Небазовые модификаторы правил поддерживаются с некоторыми ограничениями:

$domain— те же ограничения, что и везде.$path— поддерживается, но если вы используете регулярные выражения, они будут ограничены подмножеством регулярных выражений, которые поддерживаются Safari.$url— будет поддерживаться в будущем: #68

Правила скриптов/скриптлетов

Safari Converter полностью поддерживает как правила скриптов, так и правила скриптлетов. Однако эти правила могут быть интерпретированы только отдельным расширением.

Правила скриптлетов очень важно запускать как можно раньше после загрузки страницы. Причина в том, что они должны быть запущены раньше, чем скрипты страницы. К сожалению, в Safari всегда будет небольшая задержка, которая может снизить качество блокировки.

Правила фильтрации HTML

Правила HTML-фильтрации не поддерживаются и не будут поддерживаться в будущем. К сожалению, Safari не предоставляет необходимых технических возможностей для их реализации.

Базовые правила

Самые простые правила — это так называемые Базовые правила. Они используются для блокировки запросов к определённым URL-адресам. Либо, при наличии специального маркера @@ в начале правила, для разблокировки запроса. Основной принцип для этого типа правил достаточно прост: необходимо указать адрес и дополнительные параметры, которые ограничивают или расширяют область действия правила.

Базовые правила, блокирующие запросы, применяются только к подзапросам. Это означает, что они не будут блокировать загрузку страницы, если это не будет явно указано с помощью модификатора $document.

Браузер определяет заблокированный подзапрос как выполненный с ошибкой.

Правила короче 4 символов считаются некорректными и игнорируются.

Синтаксис базовых правил

rule = ["@@"] pattern [ "$" modifiers ]

modifiers = [modifier0, modifier1[, ...[, modifierN]]]

pattern— маска адреса. URL каждого запроса сопоставляется с этой маской. В шаблоне также можно использовать специальные символы, описанные ниже. Обратите внимание, что AdGuard обрезает URL до 4096 символов, чтобы ускорить сопоставление и избежать проблем с длинными URL.@@— маркер, который используется для обозначения правил-исключений. С такого маркера должны начинаться правила, отключающие фильтрацию для запроса.modifiers— параметры, используемые для «уточнения» базового правила. Некоторые параметры ограничивают область действия правила, а некоторые могут полностью изменить принцип его работы.

Специальные символы

*— wildcard-символ. Используется, чтобы обозначить любой набор символов. Это может быть как пустая строка, так и строка любой длины.||— указание на применение правила к указанному домену и его поддоменам. Этот специальный символ позволяет не указывать конкретный протокол и поддомен в маске адреса. То есть||соответствует сразуhttp://*.,https://*.,ws://*.иwss://*..^— указатель для разделительного символа. Разделителем может быть любой символ кроме буквы, цифры и следующих символов:_-.%. Например, в адресеhttp://example.com/?t=1&t2=t3жирным выделены разделительные символы. Конец адреса также принимается в качестве разделителя.|— указатель на начало или конец адреса. Значение зависит от расположения символов в маске. Например, правилоswf|соответствуетhttp://example.com/annoyingflash.swf, но неhttp://example.com/swf/index.html.|http://example.orgсоответствуетhttp://example.org, но неhttp://domain.com?url=http://example.org.

|, ||, ^ можно использовать только в правилах, содержащих шаблон URL. Например, ||example.com##.advert неверно и будет проигнорировано блокировщиком.

Рекомендуем также прочитать шпаргалку по фильтрам от Adblock Plus, чтобы лучше понять, как строятся такие правила.

Поддержка регулярных выражений

Если вы хотите добиться ещё большей гибкости при составлении правил, вы можете использовать регулярные выражения вместо упрощённой маски со специальными символами, которая используется по умолчанию.

Такие правила работают медленнее обычных, поэтому рекомендуется избегать их или хотя бы ограничивать их область действия конкретными доменами.

Чтобы блокировщик определил, что вы хотите использовать регулярное выражение, необходимо, чтобы pattern имел особый вид:

pattern = "/" regexp "/"

Например, правило /banner\d+/$third-party применит регулярное выражение banner\d+ ко всем сторонним запросам. Правила-исключения с использованием регулярных выражений выглядят вот так: @@/banner\d+/.

AdGuard для Safari и AdGuard для iOS не полностью поддерживают регулярные выражения в силу ограничений Content Blocking API (см. раздел The Regular expression format).

Поддержка wildcard для доменов верхнего уровня (TLD)

Wildcard-символы поддерживаются для TLD-доменов в шаблонах косметических правил, правил HTML-фильтрации и JavaScript.

Для косметических правил, например, example.*##.banner, несколько доменов будут сопоставлены благодаря части .*, т.е. example.com, sub.example.net, example.co.uk и т. д.

При составлении базовых правил вы можете использовать wildcard-символ для TLD только вместе с модификатором $domain. Например, ||*/banners/*$image,domain=example.*.

В AdGuard для Windows, Mac и Android и в браузерном расширении AdGuard правила с подстановочным знаком .* соответствуют любому публичному суффиксу (или eTLD). Но для AdGuard для Safari и iOS поддерживаемый список доменов верхнего уровня ограничен из-за ограничений Safari.

Правила с wildcard для доменов верхнего уровня не поддерживаются в AdGuard Content Blocker.

Примеры базовых правил

||example.com/ads/*— простое правило, которое соответствует адресам типаhttp://example.com/ads/banner.jpgи дажеhttp://subdomain.example.com/ads/otherbanner.jpg.||example.org^$third-party— правило, которое блокирует сторонние запросы к доменуexample.orgи его поддоменам.@@||example.com$document— наиболее общее правило-исключение. Такое правило полностью отключает фильтрацию на доменеexample.comи всех его поддоменах. Существует ряд параметров, которые также можно использовать в правилах-исключениях. Более подробно о правилах-исключениях и параметрах, которые могут в таких правилах использоваться, написано ниже.

Модификаторы базовых правил

Возможности, описанные в этом разделе, предназначены для опытных пользователей. Они расширяют возможности «Общих правил», но для их применения необходимо представлять, как работает браузер.

Вы можете изменить поведение «общего правила», используя дополнительные модификаторы. Список этих параметров располагается в конце правила за знаком доллара $ и разделяется запятыми.

Пример:

||domain.com^$popup,third-party

Базовые модификаторы

Приведённые ниже модификаторы самые простые и часто применяемые. В основном, они просто ограничивают сферу применения правила.

| Модификатор \ Продукты | Приложения CoreLibs | AdGuard для Chromium | AdGuard для Chrome MV3 | AdGuard для Firefox | AdGuard для iOS | AdGuard для Safari | AdGuard Content Blocker |

|---|---|---|---|---|---|---|---|

| $app | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $denyallow | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $domain | ✅ | ✅ | ✅ *[1] | ✅ | ✅ *[1] | ✅ *[1] | ✅ |

| $header | ✅ | ✅ *[2] | ❌ | ✅ *[2] | ❌ | ❌ | ❌ |

| $important | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $match-case | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $method | ✅ | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $popup | ✅ *[3] | ✅ | ✅ *[3] | ✅ | ✅ *[3] | ✅ *[3] | ❌ |

| $strict-first-party | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $strict-third-party | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $third-party | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $to | ✅ | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

- ✅ — полностью поддерживается

- ✅ * — поддерживается, но надёжность может быть разной или могут возникнуть ограничения; ознакомьтесь с описанием модификатора для получения подробной информации

- ❌ — не поддерживается

$app

Этот модификатор ограничивает действие правила до конкретного приложения (или списка приложений). Это может быть не слишком важно для Windows и Mac, но это очень важно для мобильных устройств, где некоторые правила фильтрации должны быть связаны с конкретным приложением.

- Android — используйте имя пакета приложения, например,

org.example.app. - Windows — используйте имя процесса, например,

chrome.exe. - Mac — используйте bundle ID или имя процесса, например,

com.google.Chrome.

На Mac вы можете найти bundle ID или имя процесса интересующего вас приложения в деталях соответствующих запросов в Журнале фильтрации.

Примеры

||baddomain.com^$app=org.example.app— правило для блокировки запросов, которые соответствуют указанной маске и отправлены Android-приложениемorg.example.app.||baddomain.com^$app=org.example.app1|org.example.app2— аналогичное правило, но оно работает как для приложенияorg.example.app1, так и дляorg.example.app2.

Если вы хотите, чтобы правило не применялось к определённым приложениям, начните название приложения с символа ~.

||baddomain.com^$app=~org.example.app— правило для блокировки запросов, соответствующих указанной маске и отправленных из любого приложения, кромеorg.example.app.||baddomain.com^$app=~org.example.app1|~org.example.app2— аналогично, но в исключениях два приложения:org.example.app1иorg.example.app2.

В модификаторе правила к приложениям нельзя добавлять подстановочный знак (), например `$app=com..music`. Правила с таким модификатором считаются недействительными.

- Только AdGuard для Windows, Mac и Android имеют технические возможности для поддержки правил с модификатором

$app. - На Windows имя процесса нечувствительно к регистру, начиная с версий AdGuard для Windows c CoreLibs 1.12 или более поздней версии.

$denyallow

Модификатор $denyallow позволяет избежать создания дополнительных правил, когда требуется отключить то или иное правило для определённых доменов. Модификатор $denyallow соответствует только целевым доменам, но не доменам реферера.

Добавление этого модификатора в правило равносильно исключению доменов при помощи паттерна правила либо при помощи добавления дополнительных правил-исключений. Чтобы добавить несколько доменов в одно правило, используйте символ | в качестве разделителя.

Примеры

Это правило:

*$script,domain=a.com|b.com,denyallow=x.com|y.com

эквивалентно этому правилу:

/^(?!.*(x.com|y.com)).*$/$script,domain=a.com|b.com

или комбинации этих трёх:

*$script,domain=a.com|b.com

@@||x.com$script,domain=a.com|b.com

@@||y.com$script,domain=a.com|b.com

- Паттерн правила не может указывать на конкретные домены, например, не может начинаться с

||. - Домены в значении модификатора не могут быть отменены, например

$denyallow=~x.com, или иметь подстановочный домен TLD, например$denyallow=x.*, или быть регулярным выражением, например$denyallow=/\.(com\|org)/. $denyallowне может использоваться вместе с$to. Его можно выразить инвертированным$to:$denyallow=a.com|b.comэквивалентно$to=~a.com|~b.com.

Правила, нарушающие эти ограничения, считаются недействительными.

Правила с модификатором $denyallow не поддерживаются в AdGuard для iOS, Safari и AdGuard Content Blocker.

$domain

$domain ограничивает область действия правила запросами, сделанными с указанных доменов и их поддоменов (как указано в HTTP-заголовке Referer).

Синтаксис

Модификатор представляет собой список из одного или нескольких выражений, разделённых символом |, каждое из которых сопоставляется с доменом определённым образом в зависимости от его типа (см. ниже).

domains = ["~"] entry_0 ["|" ["~"] entry_1 ["|" ["~"]entry_2 ["|" ... ["|" ["~"]entry_N]]]]

entry_i = ( regular_domain / any_tld_domain / regexp )

Regular_domain— обычное доменное имя (domain.com). Соответствует указанному домену и его поддоменам. Сопоставляется лексикографически.any_tld_domain— доменное имя, оканчивающееся подстановочным знаком в качестве публичного суффикса, например, дляexample.*этоco.ukвexample.co.uk. Соответствует указанному домену и его поддоменам с любым публичным суффиксом. Сопоставляется лексикографически.regexp— регулярное выражение, начинается и заканчивается символом/. Паттерн работает так же, как и в основных правилах URL, но символы/,$,,и|должны быть экранированы с помощью\.

Правила с модификатором $domain в виде regular_domain поддерживаются всеми продуктами AdGuard.

Примеры

Просто $domain:

||baddomain.com^$domain=example.orgблокирует запросы, которые соответствуют указанной маске и отправлены с доменаexample.orgили его поддоменов.||baddomain.com^$domain=example.org|example.com— такое же правило, но срабатывать оно будет как для доменаexample.org, так и дляexample.com.

Если вы хотите, чтобы правило не применялось к определённым доменам, начните доменное имя со знака ~.

$domain и инверсия ~:

||baddomain.com^$domain=example.orgблокирует запросы, которые соответствуют указанной маске и отправлены с доменаexample.orgили его поддоменов.||baddomain.com^$domain=example.org|example.com— такое же правило, но срабатывать оно будет как для доменаexample.org, так и дляexample.com.||baddomain.com^$domain=~example.orgблокирует запросы, которые соответствуют указанной маске и отправлены с любого домена, кромеexample.orgи его поддоменов.||baddomain.com^$domain=example.org|~foo.example.orgблокирует запросы, отправленные с доменаexample.orgи всех его поддоменов, кромеfoo.example.org.||baddomain.com^$domain=/(^\|.+\.)example\.(com\|org)\$/блокирует запросы, отправляемые с доменовexample.orgиexample.comи всех их поддоменов.||baddomain.com^$domain=~a.com|~b.*|~/(^\|.+\.)c\.(com\|org)\$/блокирует запросы, отправленные с любых доменов, кромеa.com,bс любым публичным суффиксом (b.com,b.co.uk, и т.д.),c.com,c.orgи их поддоменов.

Модификатор $domain, соответствующий целевому домену:

В некоторых случаях модификатор $domain может соответствовать не только домену-рефереру, но и целевому домену. Это происходит при соблюдении всех условий:

- Тип контента запроса —

document - Шаблон правила не соответствует ни одному конкретному домену

- Шаблон правила не содержит регулярных выражений

- Модификатор

$domainсодержит только исключённые домены, например,$domain=~example.org|~example.com

Для сопоставления целевого домена должен выполняться следующий предикат:

1 И ((2 И 3) ИЛИ 4)

То есть, если модификатор $domain содержит только исключённые домены, то правилу не нужно выполнять второе и третье условия, чтобы соответствовать целевому домену $domain.

Если какие-либо из условий выше не выполнены, но правило содержит модификатор $cookie или $csp, модификатор всё равно будет соответствовать целевому домену.

Если реферер соответствует правилу с $domain, которое явно исключает домен реферера, то правило не сработает, даже если целевой домен тоже ему соответствует. Это также касается правил с модификаторами $cookie и $csp.

Примеры

*$cookie,domain=example.org|example.comзаблокирует cookies для всех запросов от и кexample.orgиexample.com.*$document,domain=example.org|example.comзаблокирует все запросы от и кexample.orgиexample.com.

В следующих примерах предполагается, что запросы отправляются от http://example.org/page (реферер), а целевой URL — http://targetdomain.com/page.

page$domain=example.orgсработает, так как соответствует рефереру.page$domain=targetdomain.comсработает, так как соответствует целевому домену и удовлетворяет всем требованиям, перечисленным выше.||*page$domain=targetdomain.comне сработает, так как шаблон||*pageможет указывать на конкретные домены, например,example.page.||*page$domain=targetdomain.com,cookieсработает, потому что правило содержит модификатор$cookie, несмотря на то, что шаблон||*pageможет соответствовать конкретным доменам./banner\d+/$domain=targetdomain.comне сработает, поскольку правило содержит регулярное выражение.page$domain=targetdomain.com|~example.orgне сработает, так как домен реферера явно исключён.

Ограничения модификатора $domain

В AdGuard для Chrome MV3 записи regexp и any_tld_domain не поддерживаются.

AdGuard для iOS и AdGuard для Safari поддерживают модификатор $domain, но имеют некоторые ограничения. Подробнее об этом написано в разделе SafariConverterLib.

Правила с регулярными выражениями в модификаторе $domain поддерживаются в AdGuard для Windows, AdGuard для Mac и AdGuard для Android с CoreLibs версии 1.11 или выше и в Браузерном расширении AdGuard с TSUrlFilter версии 3.0.0 или выше.

В AdGuard для Windows, Mac и Android с CoreLibs 1.12 или более поздней версии вместо модификатора $domain можно также использовать $from.

$header

Модификатор $header позволяет сопоставлять HTTP-ответ, имеющий определённый заголовок, с определённым значением (опционально).

Синтаксис

$header "=" h_name [":" h_value]

h_value = string / regexp

где:

h_name(обязательно) — имя HTTP-заголовка. Сопоставляется без учёта регистра символов.h_value(опционально) — выражение для сопоставления значения HTTP-заголовка, может быть одним из:string— последовательность символов. Лексикографически сопоставляется со значением заголовка;regexp— регулярное выражение, начинается и заканчивается символом/. Паттерн работает так же, как и в основных URL-правилах, но символы/,$и,должны быть экранированы с помощью\.

Часть модификатора со значением заголовка ":" h_value может быть опущена. В этом случае модификатор сопоставляет только имя заголовка.

Примеры

||example.com^$header=set-cookie:foo— блокирует запрос, ответ которого содержит заголовокSet-Cookieсо значениемfoo.||example.com^$header=set-cookieблокирует запрос, ответ которого содержит заголовокSet-Cookieс любым значением.@@||example.com^$header=set-cookie:/foo\, bar\$/разблокирует запросы, ответы которых содержат заголовокSet-Cookieсо значениемfoo, bar$.@@||example.com^$header=set-cookieразблокирует запрос, ответ которого содержит заголовокSet-Cookieс любым значением.

Ограничения модификатора $header

Модификатор

$headerможет быть сопоставлен, только когда заголовки получены. Если запрос блокируется или перенаправляется на более ранней стадии, модификатор не может быть применён.В Браузерном расширении AdGuard модификатор

$headerсовместим только с$csp,$removeheader(только заголовки ответов),$important,$badfilter,$domain,$third-party,$match-caseи модификаторы типа контента, такие как$scriptи$stylesheet. Правила с другими модификаторами считаются некорректными и не будут применены.

Правила с модификатором $header поддерживаются в AdGuard для Windows, AdGuard для Mac, AdGuard для Android и AdGuard для Linux с CoreLibs версии 1.11 или выше и в Браузерном расширении AdGuard c TSUrlFilter версии 3.0.0 или выше.

$important

Модификатор $important, применённый к правилу, повышает его приоритет по сравнению с правилами без такого модификатора. Даже относительно базовых правил-исключений.

Перейдите к приоритетам правил для более подробной информации.

Примеры

! блокирующее правило заблокирует все запросы, несмотря на правило-исключение

||example.org^$important

@@||example.org^

! если правило-исключение тоже содержит модификатор `$important`, его приоритет будет выше, и запросы не будут заблокированы

||example.org^$important

@@||example.org^$important

$match-case

Этот модификатор определяет правило, которое применяется только к адресам с совпадением регистра символов. По умолчанию регистр символов не учитывается.

Примеры

*/BannerAd.gif$match-case— такое правило будет блокироватьhttp://example.com/BannerAd.gif, но неhttp://example.com/bannerad.gif.

Правила с $match-case поддерживаются в AdGuard для iOS и AdGuard для Safari с SafariConverterLib версии 2.0.43 или выше.

Все остальные продукты уже поддерживают этот модификатор.

$method

Этот модификатор ограничивает область действия правила запросами, использующими указанный набор методов HTTP. Допускаются отрицательные методы. Методы должны быть указаны строчными буквами, но сопоставляются они без учёта регистра. Чтобы добавить несколько методов в одно правило, используйте в качестве разделителя вертикальную черту |.

Примеры

||evil.com^$method=get|headблокирует только запросы GET и HEAD кevil.com.||evil.com^$method=~post|~putблокирует любые запросы кevil.com, кроме POST или PUT.@@||evil.com$method=getразблокирует только GET-запросы кevil.com.@@||evil.com$method=~postразблокирует любые запросы кevil.com, кроме POST.

Правила, где к одному методу применяется инверсия (~), а к другому нет, считаются недействительными. Так, например, правило ||evil.com^$method=get|~head будет проигнорировано.

Правила с модификатором $method поддерживаются в AdGuard для Windows, AdGuard для Mac, AdGuard для Android и AdGuard для Linux с CoreLibs 1.12 или более поздней версии, а также в Браузерном расширении AdGuard для Chrome, Firefox и Edge с TSUrlFilter 2.1.1 или более поздней версии.

$popup

AdGuard будет пытаться закрыть браузерную вкладку с любым адресом, подходящим под правило с этим модификатором. Обратите внимание, что не все вкладки можно закрыть.

Примеры

||domain.com^$popup— при попытке перехода на сайтhttp://domain.comс любой страницы в браузере, новая вкладка, в которой должен открыться указанный сайт, будет закрыта.

Ограничения модификатора $popup

- Модификатор

$popupлучше всего работает в расширении AdGuard для браузеров на базе Chromium и Firefox. - В AdGuard для Chrome MV3 правила с модификатором

$popupне будут работать, поэтому мы отключаем их преобразование в декларативные правила. Мы попытаемся использовать их только в нашем движке TSUrlFilter и закрывать новые вкладки программно. - В AdGuard для iOS и AdGuard для Safari

$popup-правила просто заблокируют страницу. - В AdGuard для Windows, AdGuard для Mac, AdGuard для Android и AdGuard для Linux модификатор

$popupв некоторых случаях может не обнаружить всплывающее окно, и оно не будет заблокировано. Модификатор$popupприменяет тип контентаdocumentсо специальным флагом, который передаётся блокирующей странице. Блокирующая страница сама может провести некоторые проверки и закрыть окно, если это действительно всплывающее окно. В противном случае страница должна быть загружена. Его можно комбинировать с другими модификаторами типа запроса, такими как$third-party,$strict-third-party,$strict-first-partyи$important.

Правила с модификатором $popup не поддерживаются в AdGuard Content Blocker.

$strict-first-party

Работает так же, как модификатор $~third-party, но обрабатывает запрос как запрос первой стороны только в том случае, если реферер и источник имеют одинаковое имя хоста.

Примеры

- domain.com$strict-first-party — это правило применяется только к

domain.com. Например, запрос с доменаdomain.comк доменуhttp://domain.com/icon.ico— это запрос первой стороны. Запрос отsub.domain.comкhttp://domain.com/icon.icoрассматривается как сторонний (в отличие от модификатора$~third-party).

Вы можете использовать более короткое название (псевдоним) вместо полного названия модификатора: $strict1p.

Правила с модификатором $strict-first-party поддерживаются в AdGuard для Windows, AdGuard для Mac, AdGuard для Android и AdGuard для Linux с CoreLibs версии 1.16 или выше.

$strict-third-party

Работает так же, как модификатор $third-party, но ещё обрабатывает запросы от домена к его поддоменам и наоборот как сторонние запросы.

Примеры

||domain.com^$strict-third-party— правило применяется на всех доменах, кромеdomain.com. Пример стороннего запроса:http://sub.domain.com/banner.jpg(в отличие от модификатора$third-party).

Вы можете использовать более короткое название (псевдоним) вместо полного названия модификатора: $strict3p.

Правила с модификатором $strict-third-party поддерживаются в AdGuard для Windows, AdGuard для Mac, AdGuard для Android и AdGuard для Linux с CoreLibs версии 1.16 или выше.

$third-party

Ограничение на сторонние или пользовательские запросы. Сторонним является запрос, отправленный с внешнего домена. Например, запрос к домену example.org, отправленный с домена domain.com, является сторонним.

Чтобы считаться таковым, сторонний запрос должен соответствовать одному из следующих условий:

- Его реферер — это не поддомен целевого домена, или наоборот. Например, запрос к

subdomain.example.org, отправленный с доменаexample.org, не является сторонним - Значение его заголовка

Sec-Fetch-Site—cross-site

Примеры

$third-party:

||domain.com^$third-party— правило применяется на всех сайтах, кромеdomain.comи его поддоменов. Пример стороннего запроса:http://example.org/banner.jpg.

Если указан модификатор $~third-party, то правило применяется только к запросам, которые не являются сторонними. То есть эти запросы отправлены с того же домена.

$~third-party:

||domain.com$~third-party— это правило применяется исключительно кdomain.com. Пример запроса, который не является сторонним:http://domain.com/icon.ico.

Вы можете использовать более короткое название (псевдоним) вместо полного названия модификатора: $3p.

$to

$to ограничивает область действия правила запросами, сделанными на указанные домены и их поддомены. Чтобы добавить несколько доменов в одно правило, используйте символ | в качестве разделителя.

Примеры

/ads$to=evil.com|evil.orgблокирует любые запросы кevil.comилиevil.orgи их поддоменам с путём, соответствующим/ads./ads$to=~not.evil.com|evil.comблокирует любые запросы кevil.comи его поддоменам с путём, совпадающим с/ads, за исключением запросов кnot.evil.comи его поддоменам./ads$to=~good.com|~good.orgблокирует любые запросы с путём, соответствующим/ads, за исключением запросов кgood.comилиgood.orgи их поддоменам.

$denyallow не может использоваться вместе с $to. Его можно выразить инвертированным $to: $denyallow=a.com|b.com эквивалентно $to=~a.com|~b.com.

Правила с модификатором $to поддерживаются в AdGuard для Windows, AdGuard для Mac, AdGuard для Android и AdGuard для Linux с CoreLibs версии 1.12 или выше и в Браузерном расширении AdGuard c TSUrlFilter версии 2.1.3 или выше.

Модификаторы типа контента

Существует целый набор модификаторов, которые ограничивают область применения правила только определённым типом контента. Эти модификаторы можно комбинировать, чтобы, например, распространить правило одновременно и на картинки, и на скрипты.

Существует большая разница в том, как AdGuard определяет тип контента на разных платформах. В случае Браузерного расширения AdGuard, тип контента для каждого запроса предоставляется самим браузером. В случае AdGuard для Windows, Mac и Android для определения используется следующая методика: сначала мы пытаемся определить тип запроса по заголовку запроса Sec-Fetch-Dest или по расширению имени файла. Если запрос не заблокирован на этом этапе, то тип запроса уточняется с использованием заголовка Content-Type в начале ответа, полученного от сервера.

Примеры модификаторов типа контента

||example.org^$image— соответствует всем картинкам с доменаexample.org.||example.org^$script,stylesheet— соответствует всем скриптам и стилям с доменаexample.org.||example.org^$~image,~script,~stylesheet— соответствует всем запросам к доменуexample.org, кроме картинок, скриптов и стилей.

| Модификатор \ Продукты | Приложения CoreLibs | AdGuard для Chromium | AdGuard для Chrome MV3 | AdGuard для Firefox | AdGuard для iOS | AdGuard для Safari | AdGuard Content Blocker |

|---|---|---|---|---|---|---|---|

| $document | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $font | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $image | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $media | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $object | ✅ | ✅ | ✅ | ✅ | ❌ | ❌ | ✅ |

| $other | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $ping | ✅ *[1] | ✅ | ✅ | ✅ | ❌ | ❌ | ✅ |

| $script | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $stylesheet | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $subdocument | ✅ *[2] | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $websocket | ✅ | ✅ | ✅ | ✅ | ✅ *[3] | ✅ *[3] | ❌ |

| $xmlhttprequest | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $webrtc 🚫 | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $object-subrequest 🚫 | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

- ✅ — полностью поддерживается

- ✅ * — поддерживается, но надёжность может быть разной или могут возникнуть ограничения; ознакомьтесь с описанием модификатора для получения подробной информации

- ❌ — не поддерживается

- 🚫 — удалён и больше не поддерживается

$document

Правило соответствует запросам документов основного фрейма, то есть HTML-документам, которые загружаются во вкладке браузера. Оно не подходит для iframe, для них существует модификатор $subdocument.

По умолчанию AdGuard не блокирует запросы, которые загружаются во вкладке браузера (например, «обход основного фрейма»). Идея заключается в том, чтобы не препятствовать загрузке страниц, поскольку пользователь явно указал, что он хочет, чтобы эта страница была загружена. Однако, если использовать модификатор $document, то AdGuard не будет использовать эту логику и предотвратит загрузку страницы. А именно, ответит «страницей блокировки».

Если этот модификатор используется в правиле-исключении (@@), то оно полностью отключает блокировку на соответствующих страницах. Это равносильно одновременному использованию модификаторов $elemhide, $content, $urlblock, $jsinject и $extension.

Примеры

@@||example.com^$documentполностью отключает фильтрацию на всех страницах сайтаexample.comи всех его поддоменах.||example.com^$documentблокирует запрос HTML-документа наexample.comс помощью блокирующей страницы.||example.com^$document,redirect=noopframeперенаправляет запрос HTML-документа сайтаexample.comна пустой HTML-документ.||example.com^$document,removeparam=testудаляет параметрtestиз запроса HTML-документа кexample.com.||example.com^$document,replace=/test1/test2/заменяетtest1наtest2в запросе HTML-документа кexample.com.

Вы можете использовать более короткое имя (псевдоним) вместо полного имени модификатора: $doc.

$font

Правило соответствует запросам к шрифтам, например файлам с расширением .woff.

$image

Правило соответствует запросам к изображениям.

$media

Правило соответствует запросам к медиафайлам — музыке и видео, например файлам .mp4.

$object

Правило соответствует ресурсам плагинов браузера, например Java или Flash.

Правила с модификатором $object не поддерживаются в AdGuard для Safari и AdGuard для iOS.

$other

Правило применяется к запросам, тип которых не был определён или не соответствует перечисленным выше типам.

$ping

Правило соответствует запросам, вызванным либо navigator.sendBeacon(), либо атрибутом ping в ссылках.

Ограничения модификатора $ping

AdGuard для Windows, Mac и Android часто не может точно определить navigator.sendBeacon(). Не рекомендуется использовать $ping в фильтрах, которые должны использоваться продуктами AdGuard на базе CoreLibs.

Правила с модификатором $ping не поддерживаются в AdGuard для Safari и AdGuard для iOS.

$script

Правило соответствует запросам скриптов, например JavaScript, VBScript.

$stylesheet

Правило соответствует запросам к файлам CSS.

Вы можете использовать более короткое имя (псевдоним) вместо полного имени модификатора: $css.

$subdocument

Правило соответствует запросам к встроенным страницам — HTML-тегам frame и iframe.

Примеры

||example.com^$subdocumentблокирует запросы встроенных страниц (frameиiframe) кexample.comи всем его поддоменам.||example.com^$subdocument,domain=domain.comблокирует запросы встроенных страниц (frameиiframe) кexample.comи его поддоменам сdomain.comи всех его поддоменов.

Вы можете использовать более короткое имя (псевдоним) вместо полного имени модификатора: $frame.

Ограничения модификатора $subdocument

В AdGuard для Windows, Mac и Android поддокументы определяются по заголовку Sec-Fetch-Dest, если он присутствует. В противном случае некоторые основные страницы могут рассматриваться как поддокументы.

Правила с модификатором $subdocument не поддерживаются в AdGuard Content Blocker.

$websocket

Правило применяется только к соединениям WebSocket.

Ограничения модификатора $websocket

Что касается AdGuard для Safari и AdGuard для iOS, то они поддерживаются на устройствах с macOS Monterey (версия 12) и iOS 16 и выше соответственно.

Модификатор $websocket поддерживается во всех продуктах AdGuard, кроме AdGuard Content Blocker.

$xmlhttprequest

Правило применяется только к ajax-запросам (запросам, отправленным через объект JavaScript XMLHttpRequest).

Вы можете использовать более короткое имя (псевдоним) вместо полного имени модификатора: $xhr.

AdGuard для Windows, Mac и Android часто не может точно определить этот тип модификатора и иногда определяет его как $other или $script. Они могут точно обнаружить этот тип контента только при фильтрации современных браузеров, поддерживающих Fetch metadata request headers.

$object-subrequest (удалён)

Модификатор $object-subrequest удалён и больше не поддерживается. Правила с ним считаются недействительными. Правило соответствует запросам плагинов браузера (обычно это Flash).

$webrtc (удалён)

Этот модификатор удалён и больше не поддерживается. Правила с ним считаются недействительными. Если вы хотите блокировать WebRTC, рассмотрите возможность использования скриптлета nowebrtc.

Правило применяется только к WebRTC-соединениям.

Примеры

||example.com^$webrtc,domain=example.org— это правило блокирует WebRTC-соединения cexample.comотexample.org.@@*$webrtc,domain=example.org— это правило отключает оболочку RTC дляexample.org.

Модификаторы правил исключений

Правила исключений отключают действие других базовых правил для адресов, которым они соответствуют. Они начинаются с маркера @@. К ним можно применить все основные модификаторы, перечисленные выше, а также несколько специальных модификаторов.

Рекомендуем также прочитать шпаргалку по фильтрам от Adblock Plus, чтобы лучше понять, как строятся правила исключений.

| Модификатор \ Продукты | Приложения CoreLibs | AdGuard для Chromium | AdGuard для Chrome MV3 | AdGuard для Firefox | AdGuard для iOS | AdGuard для Safari | AdGuard Content Blocker |

|---|---|---|---|---|---|---|---|

| $content | ✅ | ❌ | ❌ | ✅ | ❌ | ❌ | ❌ |

| $elemhide | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $extension | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $jsinject | ✅ | ✅ | ✅ *[1] | ✅ | ✅ | ✅ | ❌ |

| $stealth | ✅ | ✅ | ❌ | ✅ | ❌ | ❌ | ❌ |

| $urlblock | ✅ | ✅ | ❌ | ✅ | ✅ *[2] | ✅ *[2] | ❌ |

| $genericblock | ✅ | ✅ | ✅ | ✅ | ✅ *[3] | ✅ *[3] | ❌ |

| $generichide | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| $specifichide | ✅ | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

- ✅ — полностью поддерживается

- ✅ * — поддерживается, но надёжность может быть разной или могут возникнуть ограничения; ознакомьтесь с описанием модификатора для получения подробной информации

- ❌ — не поддерживается

По умолчанию, без указания дополнительных модификаторов типа контента, модификаторы правил исключений перекрывают другие базовые правила только для запросов основного фрейма документа (подробнее об основном фрейме документа написано в разделе о модификаторе $document).

Например:

- Сайт

example.comсодержитiframe, указывающий наexample1.com.. - Применено правило

#%#//console.log('test').

В этом случае журнал будет отображаться в консоли дважды: один раз для основного фрейма документа и один раз для iframe.

Если вы добавите правило @@|||example.com^$jsinject, журнал будет отображаться только один раз для iframe.

$content

Отключает HTML-фильтрацию, правила $hls, $replaceи $jsonprune на страницах, соответствующих правилу.

Примеры

@@||example.com^$contentотключает все правила модификации контента на страницахexample.comи всех его поддоменах.

$elemhide

Отключает любые косметические правила на страницах, подходящих под правило.

Примеры

@@||example.com^$elemhideотменяет все косметические правила для страниц на сайтеexample.comи на всех его поддоменах.

Вы можете использовать более короткое название (псевдоним) вместо полного названия модификатора: $ehide.

$extension

Отключает пользовательские скрипты — определённые или все для данного домена.

Синтаксис

$extension[="userscript_name1"[|"userscript_name2"[|"userscript_name3"[...]]]]

userscript_name(i) обозначает имя конкретного пользовательского скрипта, который должен быть отключён модификатором. Модификатор может содержать любое количество имён пользовательских скриптов или не содержать их вовсе. В последнем случае модификатор отключает все пользовательские скрипты.

Имена пользовательских скриптов обычно содержат пробелы или другие специальные символы, поэтому необходимо заключать их в кавычки. Поддерживаются как одинарные ('), так и двойные (") ASCII-кавычки. Несколько имён пользовательских скриптов должны быть разделены вертикальной чертой (|). Однако если имя пользовательского скрипта представляет собой одно слово без специальных символов, то его можно использовать без кавычек.

Вы также можете исключить пользовательский скрипт, добавив перед ним символ ~. В этом случае пользовательский скрипт не будет отключён модификатором.

$extension=~"userscript name"

Исключая пользовательский скрипт из фильтрации, обязательно выносите символ ~ за кавычки.

Если имя пользовательского скрипта содержит кавычки ("), запятые (,) или вертикальную черту (|), они должны быть экранированы обратной косой чертой (\).

$extension="userscript name\, with \"quote\""

Примеры

@@||example.com^$extension="AdGuard Assistant"отключает пользовательский скриптПомощник AdGuardна сайтеexample.com.@@||example.com^$extension=MyUserscriptотключает пользовательский скриптMyUserscriptна сайтеexample.com.@@||example.com^$extension='AdGuard Assistant'|'AdGuard Popup Blocker'отключает оба пользовательских скриптаПомощник AdGuardиБлокировщик всплывающей рекламы от AdGuardна сайтеexample.com.@@||example.com^$extension=~"AdGuard Assistant"отключает все пользовательские скрипты на сайтеexample.com, кромеПомощника AdGuard.@@||example.com^$extension=~"AdGuard Assistant"|~"AdGuard Popup Blocker"отключает все пользовательские скрипты на сайтеexample.com, кромеПомощника AdGuardиБлокировщика всплывающей рекламы от AdGuard.@@||example.com^$extension— пользовательские скрипты не будут работать на страницах сайтаexample.com.@@||example.com^$extension="AdGuard \"Assistant\""отключает пользовательский скриптAdGuard "Assistant"на сайтеexample.com.

- Только AdGuard для Windows, Mac и Android имеют технические возможности для поддержки правил с модификатором

$extension. - Правила с модификатором

$extensionи определённым именем пользовательского скрипта поддерживаются в AdGuard для Windows, AdGuard для Mac, AdGuard для Android и AdGuard для Linux с CoreLibs версии 1.13 или выше.

$jsinject

Запрещает добавлять JavaScript-код на страницу. О скриптлетах и javascript-правилах речь пойдёт ниже.

Примеры

@@||example.com^$jsinjectотменяет все javascript-правила для страниц на сайтеexample.comи на всех его поддоменах.

Ограничения модификатора $jsinject

Правила с модификатором $jsinject не могут быть преобразованы в DNR в AdGuard для Chrome MV3. Мы используем их только в движке TSUrlFilter для отключения некоторых косметических правил.

Модификатор $jsinject не поддерживается AdGuard для Chrome MV3 (пока что) и AdGuard Content Blocker.

$stealth

Отключает Защиту от трекинга (ранее Антитрекинг) для всех страниц и запросов, подходящих под это правило.

Синтаксис

$stealth [= opt1 [| opt2 [| opt3 [...]]]]

Здесь opt(i) — опции Защиты от трекинга, отключённые модификатором. Модификатор может содержать любое количество опций (см. ниже) или не содержать их вовсе. В последнем случае модификатор отключает Защиту от трекинга полностью.

Список доступных опций модификатора:

searchqueriesотключает опцию Скрывать поисковые запросыdonottrackотключает опцию Просить сайты не отслеживать вас3p-cookieотключает Самоуничтожение сторонних куки1p-cookieотключает Самоуничтожение куки сайта3p-cacheотключает опцию Блокировать заголовки ETag и If-None-Match3p-authотключает опцию Блокировать сторонний заголовок авторизацииwebrtcотключает опцию Блокировать WebRTCpushотключает опцию Блокировать Push APIlocationотключает опцию Блокировать Location APIflashотключает опцию Блокировать Flashjavaотключает опцию Блокировать Javareferrerотключает опцию Скрывать Referer от третьих лицuseragentотключает опцию Скрывать User-Agentipотключает опцию Скрывать IP-адресxclientdataотключает опцию Удалять заголовок X-Client-Datadpiотключает опцию Защищать от DPI

Примеры

@@||example.com^$stealthполностью отключает Защиту от трекинга для запросов кexample.comи поддоменам, кроме блокировки куки и скрытия параметров отслеживания (см. ниже).@@||domain.com^$script,stealth,domain=example.comотключает Защиту от трекинга только для script-запросов кdomain.comи поддоменам наexample.comи всех его поддоменах.@@||example.com^$stealth=3p-cookie|dpiотключает блокировку сторонних куки-файлов и меры защиты от DPI для запросов кexample.com.

Блокировка куки и удаление параметров отслеживания достигается с помощью правил с модификаторами $cookie, $urltransform и $removeparam. Правила-исключения, которые содержат только модификатор $stealth, не будут выполнять эти действия. Если вы хотите полностью отключить все функции Защиты от трекинга для определённого домена, нужно включить в правило все три модификатора: @@||example.org^$stealth,removeparam,cookie.

- Параметры модификатора должны быть написаны строчными буквами, т. е.

$stealth=DPIбудет отклонено. - Параметры модификатора не могут отрицаться, т.е.

$stealth=~3p-cookieбудет отклонён. - Браузерное расширение AdGuard поддерживает только опции

searchqueries,donottrack,referrer,xclientdata,1p-cookieи3p-cookie.

- Защита от трекинга доступна в AdGuard для Windows, AdGuard для Mac, AdGuard для Android и расширении AdGuard для Firefox и браузеров на базе Chromium, за исключением AdGuard для Chrome MV3. Все остальные продукты будут игнорировать правила с модификатором

$stealth. - Правила с модификатором

$stealthподдерживаются в AdGuard для Windows, AdGuard для Mac, AdGuard для Android и AdGuard для Linux с CoreLibs версии 1.10 или выше и в Браузерном расширении AdGuard с TSUrlFilter версии 3.0.0 или выше.

$urlblock

Отключает все правила $cookie и блокировку всех запросов со страниц, соответствующих правилу.

Примеры

@@||example.com^$urlblock— любые запросы, отправленные со страниц сайтаexample.comи всех его поддоменов, не будут блокироваться.

Ограничения модификатора $urlblock

В AdGuard для iOS и AdGuard для Safari правила с $urlblock работают как исключение $document — они разблокируют всё.

Правила с модификатором $urlblock не поддерживаются в AdGuard Content Blocker и AdGuard для Chrome MV3.

Generic-правила

Перед тем, как перейти к описанию следующих модификаторов, необходимо ввести определение generic-правил. Правило относится к generic-правилам, если его действие не ограничено конкретными доменами. Также поддерживается wildcard-символ *.

Например, это generic-правила:

###banner

*###banner

#@#.adsblock

*#@#.adsblock

~domain.com###banner

||domain.com^

||domain.com^$domain=~example.com

А это уже не generic-правила:

domain.com###banner

||domain.com^$domain=example.com

$genericblock

Отключает все базовые generic-правила на страницах, подходящих под правило-исключение.

Примеры

@@||example.com^$genericblockотключает базовые правила generic на любых страницахexample.comи всех поддоменах.

Ограничения модификатора $genericblock

В AdGuard для iOS и AdGuard для Safari правила $genericblock работают как исключение $document — они разблокируют всё.

Правила с модификатором $genericblock не поддерживаются в AdGuard Content Blocker и AdGuard для Chrome MV3.

$generichide

Отключает все косметические правила generic на страницах, соответствующих правилу-исключению.

Примеры

@@||example.com^$generichideотключает косметические правила generic на страницах сайтаexample.comи всех его поддоменах.

Вы можете использовать более короткое имя (псевдоним) вместо полного имени модификатора: $ghide.

specifichide

Отключает все specific-правила скрытия элементов и CSS-правила, но не отключает general-правила. Имеет эффект, противоположный $generichide.

Примеры

@@||example.org^$specifichideотключаетexample.org##.banner, но не##.banner.

Вы можете использовать более короткое имя (псевдоним) вместо полного имени модификатора: $shide.

Все косметические правила, а не только specific, можно отключить модификатором $elemhide.

Правила с модификатором $specifichide не поддерживаются в AdGuard для iOS, AdGuard для Safari и AdGuard Content Blocker.

Расширенные возможности

Модификаторы, описанные в этом разделе, полностью меняют поведение базовых правил.

| Модификатор \ Продукты | Приложения CoreLibs | AdGuard для Chromium | AdGuard для Chrome MV3 | AdGuard для Firefox | AdGuard для iOS | AdGuard для Safari | AdGuard Content Blocker |

|---|---|---|---|---|---|---|---|

| $all | ✅ | ✅ | ✅ *[1] | ✅ | ✅ | ✅ | ❌ |

| $badfilter | ✅ | ✅ | ✅ *[2] | ✅ | ✅ | ✅ | ❌ |

| $cookie | ✅ | ✅ | ✅ *[3] | ✅ | ❌ | ❌ | ❌ |

| $csp | ✅ | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $hls | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $inline-font | ✅ | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $inline-script | ✅ | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $jsonprune | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $xmlprune | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $network | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $permissions | ✅ *[4] | ✅ | ✅ | ✅ *[4] | ❌ | ❌ | ❌ |

| $redirect | ✅ | ✅ | ✅ *[5] | ✅ | ❌ | ❌ | ❌ |

| $redirect-rule | ✅ | ✅ | ❌ | ✅ | ❌ | ❌ | ❌ |

| $referrerpolicy | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| $removeheader | ✅ | ✅ *[7] | ✅ *[7] | ✅ *[7] | ❌ | ❌ | ❌ |

| $removeparam | ✅ | ✅ | ✅ *[6] | ✅ | ❌ | ❌ | ❌ |

| $replace | ✅ | ❌ | ❌ | ✅ | ❌ | ❌ | ❌ |

| $urltransform | ✅ | ❌ | ❌ | ❌ | ❌ | ❌ | ❌ |

| noop | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ❌ |

| $empty 👎 | ✅ | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

| $mp4 👎 | ✅ | ✅ | ✅ | ✅ | ❌ | ❌ | ❌ |

- ✅ — полностью поддерживается

- ✅ * — поддерживается, но надёжность может быть разной или могут возникнуть ограничения; ознакомьтесь с описанием модификатора для получения подробной информации

- ❌ — не поддерживается

- 👎 — устарел; всё ещё поддерживается, но в будущем будет удалён

$all

Модификатор $all состоит из всех модификаторов content-type и $popup. Например, правило ||example.org^$all конвертируется в правило:

||example.org^$document,subdocument,font,image,media,object,other,ping,script,stylesheet,websocket,xmlhttprequest,popup

Этот модификатор нельзя использовать как исключение с маркером @@.

Ограничения модификатора $all

Так как $popup является частью $all, модификатор $all не поддерживается в AdGuard для Chrome MV3 из-за ограничений модификатора $popup.

Правила с модификатором $all не поддерживаются в AdGuard Content Blocker.

$badfilter

Правила, содержащие модификатор $badfilter, отключают другие базовые правила, на которые они ссылаются. Это означает, что текст отключённого правила должен соответствовать тексту $badfilter-правила (за исключением самого модификатора $badfilter).

Примеры

||example.com$badfilterотключает||example.com||example.com$image,badfilterотключает||example.com$image@@||example.com$badfilterотключает@@||example.com||example.com$domain=domain.com,badfilterотключает||example.com$domain=domain.com

Правила с модификатором $badfilter могут отключать другие базовые правила для определённых доменов, если они соответствуют следующим условиям:

- В правиле есть модификатор

$domain - В модификаторе

$domainнет отрицания домена~

В этом случае, правило с $badfilter отключит соответствующее правило для доменов, указанных как в правиле с $badfilter, так и в базовом правиле. Обратите внимание, что логика wildcard для доменов верхнего уровня (TLD) здесь также применима.

Примеры

/some$domain=example.com|example.org|example.ioотключено дляexample.comправилом/some$domain=example.com,badfilter/some$domain=example.com|example.org|example.ioотключено дляexample.comиexample.orgправилом/some$domain=example.com|example.org,badfilter/some$domain=example.com|example.orgи/some$domain=example.ioполностью отключены правилом/some$domain=example.com|example.org|example.io,badfilter/some$domain=example.com|example.org|example.ioполностью отключено правилом/some$domain=example.*,badfilter/some$domain=example.*отключено дляexample.comиexample.orgправилом/some$domain=example.com|example.org,badfilter/some$domain=example.com|example.org|example.ioНЕ отключено дляexample.comправилом/some$domain=example.com|~example.org,badfilter, поскольку значение модификатора$domainсодержит отрицание домена

Ограничения модификатора $badfilter

В AdGuard для Chrome MV3 правило с модификатором $badfilter применяется в DNR только в том случае, если оно полностью отменяет исходное правило. Мы не можем рассчитать его, если оно отменено лишь частично. Примеры.

Правила с модификатором $badfilter не поддерживаются в AdGuard Content Blocker.

$cookie

Модификатор $cookie полностью меняет поведение правила. Вместо того, чтобы блокировать запрос, этот модификатор позволяет AdGuard блокировать или изменять заголовки Cookie или Set-Cookie.

Несколько правил, соответствующих одному запросу

В случае, когда несколько правил $cookie соответствуют одному запросу, мы применим каждое из них по очереди.

Синтаксис

$cookie [= name[; maxAge = seconds [; sameSite = strategy ]]]

где:

name— опционально, строка или регулярное выражение для сопоставления с именем куки.seconds— количество секунд, на которое сместится истечение срока действия куки.strategy— строка для стратегии Same-Site, которая будет применена к куки.

Например,

||example.org^$cookie=NAME;maxAge=3600;sameSite=lax

каждый раз, когда AdGuard встречает куки с именем NAME в запросе к example.org, он будет делать следующее:

- Установит дату истечения срока хранения на текущее время плюс

3600секунд - Позволяет куки использовать стратегию Same-Site.

Экранирование специальных символов

Если для сопоставления используется регулярное выражение name, необходимо экранировать два символа: запятую , и знак доллара $. Используйте обратный слеш \ для экранирования каждого из них. Например, экранированная запятая будет выглядеть так: \,.

Примеры

||example.org^$cookieблокирует все куки, установленныеexample.org; это эквивалентно установкеmaxAge=0$cookie=__cfduidблокирует куки CloudFlare везде$cookie=/__utm[a-z]/блокирует куки Google Analytics везде||facebook.com^$third-party,cookie=c_userне позволяет Facebook отслеживать вас, даже если вы вошли в систему

Существует два способа деактивации правил $cookie: основной предполагает использование исключения с @@ — @@||example.org^$cookie. Альтернативный метод использует исключение $urlblock (также входящее в псевдоним исключения $document — $elemhide,jsinject,content,urlblock,extension). Вот как это работает:

@@||example.org^$cookieразблокирует все куки-файлы, установленныеexample.org@@||example.org^$urlblockразблокирует все файлы куки, установленныеexample.org, и отключает блокировку всех запросов, отправленных сexample.org@@||example.org^$cookie=conceptразблокирует один куки-файл с именемconcept@@||example.org^$cookie=/^_ga_/разблокирует все куки, соответствующие регулярному выражению

Ограничения модификатора $cookie

В AdGuard for Chrome MV3 мы удаляем куки двумя способами: из content-script, к которому у нас есть доступ, и из слушателя событий onBeforeSendHeaders. Поскольку onBeforeSendHeaders и другие слушатели больше не блокируют выполнение запроса, мы не можем удалить их во всех случаях. Вы можете проверить, работает ли правило, с помощью этого теста.

Правила $cookie поддерживают эти типы модификаторов: $domain, $~domain, $important, $third-party, $~third-party, strict-third-party и strict-first-party.

Правила с модификатором $cookie не поддерживаются в AdGuard Content Blocker, AdGuard для iOS и AdGuard для Safari.

$csp

Этот модификатор полностью меняет поведение правила. Когда он применяется к правилу, оно не блокирует соответствующий запрос. Вместо этого изменяются заголовки ответа.

Чтобы использовать правила этого типа, необходимо базовое понимание слоя безопасности Content Security Policy.

Для запросов, подходящих под $csp-правило, мы усилим политику безопасности ответа, добавив дополнительную политику, равнозначную содержимому модификатора $csp. Правила $csp применяются независимо от правил любого другого типа. На него могут повлиять только исключения на уровне документа (см. раздел с примерами), но никак не другие базовые правила.

Несколько правил, соответствующих одному запросу

В случае, когда несколько правил $csp соответствуют одному запросу, мы применим каждое из них.

Синтаксис

Синтаксис значений $csp похож на синтаксис заголовков Политики Безопасности Контента.

Значение $csp может быть пустым в случае правил-исключений. См. примеры ниже.

Примеры

||example.org^$csp=frame-src 'none'запрещает все фреймы на example.org и его поддоменах.@@||example.org/page/*$csp=frame-src 'none'отключает все правила с модификатором$csp, в точности соответствующимframe-src 'none'на всех страницах, подходящих под паттерн правила. Например, правило выше.@@||example.org/page/*$cspотключает все$csp-правила на всех страницах, подходящих под паттерн правила.||example.org^$csp=script-src 'self' 'unsafe-eval' http: https:отключает инлайн-скрипты на всех страницах, подходящих под паттерн правила.@@||example.org^$documentили@@||example.org^$urlblockотключает все$csp-правила на всех страницах, подходящих под паттерн правила.

- Некоторые символы запрещены в значении

$csp:,,$. - Правила

$cspподдерживают три типа модификаторов:$domain,$importantи$subdocument. - Правила с директивами

report-*считаются некорректными.

Правила с модификатором $csp не поддерживаются в AdGuard Content Blocker, AdGuard для iOS и AdGuard для Safari.

$hls

Правила $hls модифицируют ответ на соответствующий правилу запрос. Они предназначены для удаления сегментов из HLS-плейлистов (RFC 8216).

Слово segment в документации означает Media Segment или playlist (как часть Master Playlist): с точки зрения правил $hls, Master Playlist и Media Playlist неразличимы.

Синтаксис

||example.org^$hls=urlpatternудаляет сегменты, URL которых соответствует паттернуurlpattern. Паттерн работает так же, как в базовых URL-правилах, однако символы/,$и,в составеurlpatternнеобходимо экранировать с помощью\.||example.org^$hls=/regexp/optionsудаляет сегменты, в которых URL-адрес или один из тегов (для определённых параметров, если они есть) соответствуют регулярному выражениюregexp. Доступные значенияoptions:t— вместо URL-адреса сегмента проверять каждый тег сегмента на соответствие регулярному выражению. Сегмент с соответствующим тегом будет удалён;i— сделать регулярное выражение нечувствительным к регистру символов.

Символы /, $ и , должны быть экранированы символом \ внутри regexp.

Исключения

Базовые URL-исключения не должны отключать правила с модификатором $hls. Отключить их можно следующим образом:

@@||example.org^$hlsотключает все правила$hlsдля ответов от URL-адресов, соответствующих||example.org^ URL.@@||example.org^$hls=textотключает все правила$hls, у которых значение модификатора$hlsравноtext, для ответов с URL-адресов, соответствующих||example.org^ URL.

$hls также можно отключить с помощью правил-исключений с модификаторами $document, $content и $urlblock.

Если несколько правил $hls соответствуют одному и тому же запросу, их эффект суммируется.

Примеры

||example.org^$hls=\/videoplayback^?*&source=dclk_video_adsудаляет все сегменты с соответствующим URL.||example.org^$hls=/\/videoplayback\/?\?.*\&source=dclk_video_ads/iделает почти то же самое, но с помощью регулярного выражения вместо URL-паттерна.||example.org^$hls=/#UPLYNK-SEGMENT:.*\,ad/tудаляет все сегменты с соответствующим тегом.

О формате HLS-плейлистов

Краткое описание спецификации:

- HLS-плейлист — это набор текстовых строк

- Можно использовать пустую строку, комментарий (начинается с

#), тег (тоже начинается с#, распознаётся по содержанию) или URL - Строка с URL называется сегментом

- Тег может относиться к одному сегменту, т.е. к первой строке с URL, следующей после данного тега, ко всем последующим сегментам (пока не встретится тег с тем же названием) или ко всему плейлисту

Замечания, касающиеся правил $hls:

- Когда сегмент удаляется, все теги, относящиеся только к нему, тоже удаляются

- Теги, относящиеся к нескольким сегментам, удаляются, если все эти сегменты были удалены

- Поскольку различные типы тегов невозможно распознать по синтаксису, мы распознаем все теги, указанные в RFC, плюс некоторые нестандартные теги, которые встречались нам в полевых условиях. Любые строки, начинающиеся с

#и не распознанные как тег, пропускаются без модификации и не сопоставляются с правилами - Теги не будут сопоставлены, если они применяются ко всему списку воспроизведения, а правила

$hlsнельзя использовать для их удаления, поскольку эти типы правил предназначены для удаления сегментов. Если вы знаете, что делаете, вы можете использовать правила$replaceдля удаления или перезаписи только одного тега из плейлиста

Пример работы правил:

Исходный ответ

#EXTM3U

#EXT-X-TARGETDURATION:10

#EXTINF,5

preroll.ts

#UPLYNK-SEGMENT:abc123,ad

#UPLYNK-KEY:aabb1122

#EXT-X-DISCONTINUITY

#EXTINF,10

01.ts

#EXTINF,10

02.ts

#UPLYNK-SEGMENT:abc123,segment

#UPLYNK-KEY:ccdd2233

#EXT-X-DISCONTINUITY

#EXTINF,10

01.ts

#EXTINF,10

02.ts

#EXT-X-ENDLIST

Применённые правила

||example.org^$hls=preroll

||example.org^$hls=/#UPLYNK-SEGMENT:.*\,ad/t

Модифицированный ответ

#EXTM3U

#EXT-X-TARGETDURATION:10

#UPLYNK-SEGMENT:abc123,segment

#UPLYNK-KEY:ccdd2233

#EXT-X-DISCONTINUITY

#EXTINF,10

01.ts

#EXTINF,10

02.ts

#EXT-X-ENDLIST

- Правила с модификатором

$hlsмогут быть использованы только в доверенных фильтрах. - Правила

$hlsсовместимы только с модификаторами$domain,$third-party,$strict-third-party,$strict-first-party,$app,$important,$match-caseи$xmlhttprequest. - Правила

$hlsприменимы только к HLS-плейлистам, т. е. к тексту в кодировке UTF-8, начинающемуся со строки#EXTM3U. Никакие другие ответы не будут модифицированы этими правилами. - Правила с

$hlsне применяются к ответам размером больше 10 МБ.

Правила с модификатором $hls поддерживаются AdGuard для Windows, AdGuard для Mac, AdGuard для Android и AdGuard для Linux с CoreLibs версии 1.10 или выше.

$inline-script

The $inline-script modifier is designed to block inline JavaScript embedded into the web page, using Content Security Policy (CSP). It improves security and privacy by preventing application of inline ads or potentially malicious scripts. The rule ||example.org^$inline-script is converting into the CSP-syntax rule:

||example.org^$csp=script-src 'self' 'unsafe-eval' http: https: data: blob: mediastream: filesystem:

$inline-font

The $inline-font modifier is designed to block inline fonts embedded into the web page, using Content Security Policy (CSP). It improves security and privacy by preventing application of inline fonts that could be used for data collection and fingerprinting. The rule ||example.org^$inline-font is converting into the CSP-syntax rule:

||example.org^$csp=font-src 'self' 'unsafe-eval' http: https: data: blob: mediastream: filesystem:

$jsonprune

$jsonprune rules modify the response to a matching request by removing JSON items that match a modified JSONPath expression. They do not modify responses which are not valid JSON documents.

In AdGuard for Windows, Mac, and Android with CoreLibs v1.11 or later, $jsonprune also supports modifying JSONP (padded JSON) documents.

Синтаксис

||example.org^$jsonprune=expressionудаляет из ответа элементы, соответствующие изменённому JSONPath-выражениюexpression.

Due to the way rule parsing works, the characters $ and , must be escaped with \ inside expression.

The modified JSONPath syntax has the following differences from the original:

- Выражения на сценарном языке (script expressions) не поддерживаются

- Поддерживаемые предикаты (filter expressions):

?(has <key>)— верно, если текущий объект содержит указанный ключ?(key-eq <key> <value>)— верно, если текущий объект содержит указанный ключ и его значение равно указанному?(key-substr <key> <value>)— верно, если указанное значение является подстрокой значения ключа текущего объекта

- Пробелы вне двойных или одинарных кавычек игнорируются

- Можно использовать строки как с двойными, так и с одинарными кавычками

- Выражения, оканчивающиеся на

.., не поддерживаются - Разрешено указывать несколько срезов массива (array slices) в квадратных скобках

There are various online tools that make working with JSONPath expressions more convenient:

https://www.site24x7.com/tools/jsonpath-finder-validator.html https://jsonpathfinder.com/ https://jsonpath.com/

Keep in mind, though, that all JSONPath implementations have unique features/quirks and are subtly incompatible with each other.

Исключения

Basic URL exceptions shall not disable rules with the $jsonprune modifier. Отключить их можно следующим образом:

@@||example.org^$jsonpruneотключает все правила$jsonpruneдля ответов от URL-адресов, соответствующих||example.org^.@@||example.org^$jsonprune=textотключает все правила$jsonprune, у которых значение модификатора$jsonpruneравноtext, для ответов с URL-адресов, соответствующих||example.org^ URL.

$jsonprune rules can also be disabled by $document, $content and $urlblock exception rules.

When multiple $jsonprune rules match the same request, they are sorted in lexicographical order, the first rule is applied to the original response, and each of the remaining rules is applied to the result of applying the previous one.

Примеры

||example.org^$jsonprune=\$..[one\, "two three"]удаляет все вхождения ключей one и two three в любом месте JSON-документа.

Input

{

"one": 1,

"two": {

"two three": 23,

"four five": 45

}

}

Output

{

"two": {

"four five": 45

}

}

||example.org^$jsonprune=\$.a[?(has ad_origin)]удаляет всех прямых потомковa, которые обладают свойствомad_origin.

Input

{

"a": [

{

"ad_origin": "https://example.org",

"b": 42

},

{

"b": 1234

}

]

}

Output

{

"a": [

{

"b": 1234

}

]

}

||example.org^$jsonprune=\$.*.*[?(key-eq 'Some key' 'Some value')]удаляет все элементы на уровне вложенности 3, обладающие свойством Some key, равным Some value.

Input

{

"a": {"b": {"c": {"Some key": "Some value"}, "d": {"Some key": "Other value"}}},

"e": {"f": [{"Some key": "Some value"}, {"Some key": "Other value"}]}

}

Output

{

"a": {"b": {"d": {"Some key": "Other value"}}},

"e": {"f": [{"Some key": "Other value"}]}

}

Nested JSONPath expressions

In AdGuard for Windows, Mac and Android with CoreLibs v1.11 or later, JSONPath expressions may be used as keys in filter expressions.

||example.org^$jsonprune=\$.elems[?(has "\$.a.b.c")]удаляет всех прямых потомковelems, которые обладают свойством, выбираемым JSONPath-выражением$.a.b.c.

Input

{

"elems": [

{

"a": {"b": {"c": 123}},

"k": "v"

},

{

"d": {"e": {"f": 123}},

"k1": "v1"

}

]

}

Output

{

"elems": [

{

"d": {"e": {"f": 123}},

"k1": "v1"

}

]

}

||example.org^$jsonprune=\$.elems[?(key-eq "\$.a.b.c" "abc")]удаляет всех прямых потомковelems, которые обладают свойством, выбираемым выражением JSONPath$.a.b.cсо значением, равным"abc".

Input

{

"elems": [

{

"a": {"b": {"c": 123}},

},

{

"a": {"b": {"c": "abc"}}

}

]

}

Output

{

"elems": [

{

"a": {"b": {"c": 123}}

}

]

}

- Правила

$jsonpruneсовместимы только с этими модификаторами:$domain,$third-party,$strict-third-party,$strict-first-party,$app,$important,$match-caseи$xmlhttprequest. - Правила с

$jsonpruneне применяются к ответам размером больше 10 МБ.

Rules with the $jsonprune modifier are supported by AdGuard for Windows, AdGuard for Mac, AdGuard for Android, and AdGuard for Linux with CoreLibs v1.10 or later.

$xmlprune

$xmlprune rules modify the response to a matching request by removing XML items that match an XPath 1.0 expression. The expression must return a node-set. $xmlprune rules do not modify responses which are not well-formed XML documents.

Синтаксис

||example.org^$xmlprune=expressionудаляет из ответа элементы, соответствующие XPath-выражениюexpression.

Due to the way rule parsing works, the characters $ and , must be escaped with \ inside expression.

Исключения

Basic URL exceptions shall not disable rules with the $xmlprune modifier. Отключить их можно следующим образом:

@@||example.org^$xmlpruneотключает все правила$xmlpruneдля ответов от URL-адресов, соответствующих||example.org^.@@||example.org^$xmlprune=textотключает все правила$xmlprune, у которых значение модификатора$xmlpruneравноtext, для ответов с URL-адресов, соответствующих||example.org^ URL.

$xmlprune rules can also be disabled by $document, $content and $urlblock exception rules.

When multiple $xmlprune rules match the same request, they are applied in lexicographical order.

Примеры

||example.org^$xmlprune=/bookstore/book[position() mod 2 = 1]удаляет книги с нечётными номерами из книжного магазина.

Input

<?xml version="1.0" encoding="UTF-8"?>

<bookstore>

<book category="cooking">

<title lang="en">Everyday Italian</title>

<author>Giada De Laurentiis</author>

<year>2005</year>

<price>30.00</price>

</book>

<book category="children">

<title lang="en">Harry Potter</title>

<author>J K. Rowling</author>

<year>2005</year>

<price>29.99</price>

</book>

<book category="web">

<title lang="en">XQuery Kick Start</title>

<author>James McGovern</author>

<author>Per Bothner</author>

<author>Kurt Cagle</author>

<author>James Linn</author>

<author>Vaidyanathan Nagarajan</author>

<year>2003</year>

<price>49.99</price>

</book>

<book category="web">

<title lang="en">Learning XML</title>

<author>Erik T. Ray</author>

<year>2003</year>

<price>39.95</price>

</book>

</bookstore>

Output

<?xml version="1.0" encoding="UTF-8"?>

<bookstore>

<book category="children">

<title lang="en">Harry Potter</title>

<author>J K. Rowling</author>

<year>2005</year>

<price>29.99</price>

</book>

<book category="web">

<title lang="en">Learning XML</title>

<author>Erik T. Ray</author>

<year>2003</year>

<price>39.95</price>

</book>

</bookstore>

||example.org^$xmlprune=/bookstore/book[year = 2003]удаляет книги за 2003 год из книжного магазина.

Input

<?xml version="1.0" encoding="UTF-8"?>

<bookstore>

<book category="cooking">

<title lang="en">Everyday Italian</title>

<author>Giada De Laurentiis</author>

<year>2005</year>

<price>30.00</price>