Pesquisa revela que extensões de navegador podem roubar suas senhas

Uma pesquisa recente da Universidade de Wisconsin-Madison descobriu que uma “porcentagem significativa” das extensões do Chrome (aproximadamente 12,5%) recebeu permissões dos usuários para acessar informações pessoais sensíveis. A publicação foca principalmente em senhas que, segundo os pesquisadores, são armazenadas frequentemente no plaintext do código fonte até mesmo de sites de boa reputação. Estas senhas desprotegidas, segundo eles, podem se tornar alvos fáceis para extensões maliciosas em busca de dados.

Os pesquisadores descobriram que em 15% dos sites estudados (e não se trata de sites obscuros ou pouco conhecidos, mas sim ligados a grandes nomes como o Google e o Cloudflare, entre outros), as senhas estavam “presentes no plaintext, ou texto simples, do código fonte HTML.” Na opinião dos pesquisadores, esta atitude despreocupada por parte dos desenvolvedores combinada com as regras relativamente flexíveis para o desenvolvimento de extensões no Chrome deixa uma brecha enorme para que hackers explorem esta vulnerabilidade. Durante a pesquisa, eles identificaram 190 extensões que estavam “acessando diretamente os campos de senha”, incluindo extensões populares como AdBlockPlus e Honey, ambas com mais de 10 milhões de downloads.

Os pesquisadores afirmaram:

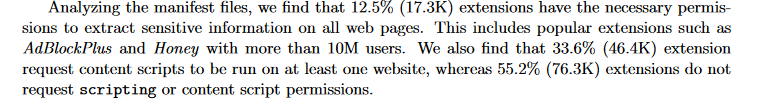

“Ao analizar os arquivos manifesto (arquivos de formatação JSON que oferecem informações importantes sobre as capacidades das extensões e dos arquivos que utilizam), descobrimos que 12.5% (17,3 mil) das extensões possuem as permissões necessárias para extrair informações sensíveis em todas as páginas da web”.

Por mais que a nova plataforma de extensões do Google Chrome, o Manifest V3, tenha imposto restrições no potencial das extensões de navegador, os pesquisadores descobriram que estas medidas não são capazes de conter os riscos de segurança de forma substancial. Eles afirmaram: “Apesar dos avanços esperados pelo MV3 no âmbito da segurança e da privacidade dos usuários, a operação dos scripts de conteúdo permanecem inalteradas. Isso faz com que a falta de limites de segurança entre a extensão e a página da web permaneça e permite que uma extensão seja carregada no DOM (Modelo de Documento por Objetos) e ganhe acesso irrestrito a um site, o que implica em riscos de segurança para os usuários.”

Parece assustador, não é? Então vamos entender melhor.

É tudo questão de confiança

Por mais que seja verdade que as extensões de bloqueio de anúncios (e muitas outras) exigem algumas permissões assustadoras, isso não quer dizer que sejam maliciosas ou que tenham como propósito o roubo de seus dados. Elas apenas não têm outra alternativa para realizar o que propõem. E você precisa confiar que isso será feito de forma segura.

Na verdade, esta não é a primeira vez que alertas foram feitos com relação ao alcance do acesso de dados de usuários por parte das extensões de navegador. Este problema não é exclusivo do Chrome: extensões para outros navegadores, como o Firefox, têm as mesmas capacidades e permissões. Isso também não ocorre apenas no caso dos bloqueadores de anúncios: todas as extensões que precisam modificar o conteúdo das páginas web, como gerenciadores de senhas e ferramentas de produtividade, exigem acesso às informações de sites. O motivo técnico por trás disso tudo é o uso do JavaScript, uma linguagem de programação que permite a leitura e alteração dos elementos HTML de uma página. Por exemplo, os gerenciadores de senhas utilizam o JavaScript para inserir dados de login de usuários nos campos apropriados, enquanto as ferramentas de produtividade usam esta mesma linguagem para bloquear distrações, cronometrar tempos de uso, salvar páginas da web etc. Mas e os bloqueadores de anúncios?

Os bloqueadores de anúncios rodam o JavaScript para escanear páginas da web em busca de scripts de anúncios e outros elementos compatíveis com a sua lista de bloqueio. Eles também o utilizam para ocultar “sobras de anúncios”, ou seja, espaços em branco ou elementos quebrados deixados para trás após o bloqueio de anúncios. O nome disso é “processamento cosmético”.

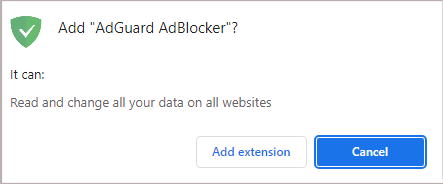

Na descrição da extensão de navegador AdGuard da loja do Chrome, nós buscamos ser transparentes sobre os motivos por trás das permissões.

Assim, nós explicamos que precisamos de permissões para ler e alterar todos os seus dados em todos os websites (“permissão de host” no Chrome) e para acessar abas (“permissões de abas”) com o intuito de bloquear anúncios e aplicar regras cosméticas para que as páginas tenham uma aparência menos poluída. Nós também precisamos da permissão webNavigation para descobrir o melhor momento para injetar os scriplets de bloqueio de anúncios, ou seja, antes que a página carregue qualquer anúncio.

Em resumo, a extensão AdGuard, como muitas outras, pode exigir permissões que parecem intrusivas para que funcione. Em última instância, depende de você confiar ou não nos desenvolvedores e nas suas justificativas para o uso dessas permissões.

E você precisa se preocupar?

Sim. Considerando o cenário geral, é melhor se precaver. É preciso estar consciente ao instalar extensões que podem acessar os seus dados de sites. Sempre existe a possibilidade de que a extensão que você quer acessar seja maliciosa e queira roubar sua senha ou seus detalhes bancários armazenados em plaintext no código fonte HTML de um site. Com a funcionalidade adicional, podem surgir alguns riscos. Isso é válido não apenas para add-ons, mas também para outros serviços e dispositivos, como aspiradores de pó ativados por WiFi ou carros modernos com sensores, por exemplo. Assim, indo direto ao ponto, você precisa aceitar certos riscos ao permitir que uma extensão faça o seu trabalho, como bloquear anúncios. Não importa se você considera esta troca justa ou não, ela é inevitável.

Em 2018, a Mozilla fez um post em seu blog sobre as permissões de extensões, incluindo as “mais assustadoras”. Eles explicaram por que extensões como os bloqueadores de anúncios precisam utilizá-las por motivos legítimos e pontuaram os riscos associados a elas.

No entanto, o Firefox reforçou que estes casos em que um desenvolvedor tem segundas intenções são possíveis, mas ainda assim “raros”.

Fonte: Mozilla

Você pode estar pensando que até mesmo algo “raro” pode trazer problemas demais. Nós concordamos: ignorar este problema não trará nenhum benefício. Há alguns anos, nós expomos várias extensões de bloqueio de anúncios maliciosas que roubaram o código de extensões legítimas e poderiam alterar o seu navegador da forma que bem entendessem. Na época, nós estimamos que mais de 20 milhões de pessoas podiam estar sendo afetadas por estes bloqueadores de anúncios falsos. Assim, nos resta a seguinte pergunta: como podemos ficar um pouco mais confortáveis ao dar tantas permissões para a nossa extensão?

Bom, aqui está uma lista de tudo o que um extensão precisa para ser considerada segura:

O autor da extensão está indicado de forma clara e direta, tendo um endereço físico e, idealmente, estando na indústria já há bastante tempo;

A política de privacidade existe, é clara e fácil de entender;

Os motivos para as permissões são indicados aberta e claramente, sendo compatíveis com o serviço que a extensão oferece;

A extensão tem código aberto: você pode ver uma lista de todas as alterações, ela está sempre disponível (por exemplo, o extensão de navegador do bloqueador de anúncios AdGuard para Chrome é gratuita e pública);

O desenvolvedor tem uma presença online ativa e pode ser contactado facilmente pelos usuários (via redes sociais, sites ou serviço de suporte), oferendo respostas rápidas;

A extensão tem boas avaliações e reviews. Esta não é, no entanto, uma garantia infalível de segurança, já que os comentários e as notas podem ser manipuladas por bots ou deixadas por usuários que apreciam o funcionamento da extensão e não têm ideia do que está ocorrendo com os seus dados. Mas isso já é outra história.