Google Chrome ウェブストア、審査が不十分で危険な拡張機能が多すぎる 新しいリサーチでわかったこと

Google Chromeは、市場シェア66%という驚異的な数字を持つ、最も広く使われているデスクトップブラウザであり、16億人のアクティブユーザーを誇っている。

そして、Chromeウェブストア(CWS)には12万5000以上もの拡張機能が掲載されている。

しかし、このブラウザとその拡張機能の絶大な人気には、暗く陰気な裏面もある。

スタンフォード大学が最近実施した調査によると、G社はいろんなことで手一杯で、その広大な拡張機能帝国をほとんど制御できていないようだ。

Googleが機械学習と人間によるレビューを組み合わせて各拡張機能に対して行っていると思われる厳格なチェックにもかかわらず、「拡張機能が安全に使用されることを保証する」という目標から見事に外れていることを、研究者たちは発見した。

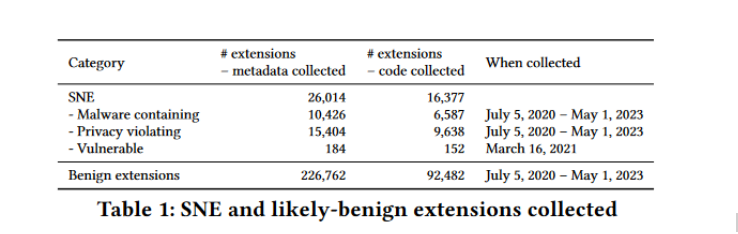

報告書によると、潜在的に有害で明らかに危険なエクステンションがもたらすリスクの規模は、研究者たちが「セキュリティ上注目すべきエクステンション」またはSNEと呼ぶもので、ただただ驚くばかりだ。過去3年間で、3億4,600万人以上のユーザーが、少なくとも1つのSNEをインストールしているという。これらのインストールのうち、2億8000万人のユーザーがマルウェアを含むエクステンションをダウンロードし、6330万人のユーザーがCWSのポリシーに違反するエクステンションをインストールし、290万人のユーザーが脆弱性があることが知られているエクステンションをインストールしている。

また、ポリシー違反や脆弱性のある拡張機能で、PCにとってセキュリティ上の脅威となる必要のないものを差し引いたとしても、2億8,000万個のマルウェアを含む拡張機能が残っている。これらの拡張機能は、悪意のある広告をユーザーに浴びせたり、目に見えない形でユーザーを追跡したり、スパイ行為に及んだりするほか、ログイン情報などの機密データを盗み出す可能性もある。

一言で言えば、このデータが意味するのは、何百万人ものユーザーが、ブラウザに便利な機能を追加しているつもりが、知らず知らずのうちにデータ窃盗からプライバシー侵害に至る脅威に身をさらしているということだ。

危険な拡張機能はChromeウェブストアに何年も残ってしまっている

特に憂慮すべきは、良性の拡張機能(プライバシーやセキュリティを危険にさらすことのない拡張機能)は、脆弱な拡張機能よりもChromeストアに留まる期間が短い傾向にあることです。研究者たちは、良性の拡張機能が平均1,152日間滞在するのに対し、脆弱性のある拡張機能の寿命は平均1,248日、3年以上に達することを発見しました。マルウェアを含む拡張機能の平均滞在日数ははるかに短いが、それでも1年以上(380日)CWSに生息している。

中央値に関しては、良性の拡張機能の場合、脆弱性のある拡張機能(1,213日)よりもかなり低い(780日)。

このような拡張機能は、ユーザーのセキュリティとプライバシーを何年にもわたって危険にさらすことになるため、これは非常に問題である。

悪意のある拡張機能の平均寿命は厄介なものだが、もっと悪いケースもある。「TeleApp」と呼ばれるマルウェア満載の拡張機能は、なんと8年半もCWSに残っていたのだ!10年以上前の2013年12月に最終更新されたTeleAppは、2022年6月に最終的に削除されるまで、レーダーの目をかいくぐることに成功した。

同様に不愉快なのは、マルウェアに汚染された拡張機能は、良性の拡張機能よりも平均してユーザーベースが大きいという事実です。調査によると、良性の拡張機能の平均ユーザー数は11,000人であるのに対し、マルウェアを含む拡張機能はその2倍以上の27,000人を誇っている。

そもそも悪質な拡張機能を見抜く方法は?

Googleは、拡張機能を吟味し、悪いリンゴを取り除くという良い仕事をしていないようだ。さらに、研究者が指摘するように、グーグルのエンジニアは「審査プロセスを通じて、マルウェアを含む拡張機能やポリシー違反の拡張機能を探しているようだ」(「ようだ」という言葉の出だし)が、脆弱な拡張機能を検出するためのツールや手順は持っていないようだ。

研究者は、脆弱な拡張機能を、攻撃者に悪用された場合、ユーザーデータを盗んだり、訪問するすべてのウェブサイトに悪意のあるスクリプトを注入したりするような悪意のある攻撃を広める可能性のある弱点をコードに含むものと定義している。つまり、潜在的に危険な拡張機能の大きなプールは、Googleにとって依然としてブラック・スポットなのだ。

では、グーグルが悪者を追い出すのに苦労しているのなら、ユーザー自身が立ち上がって自分たちの手で問題を解決できるのだろうか?理想的にはそうだ。しかし、研究者たちが指摘するように、少なくともSNEの拡張機能は一見しただけではあまり目立たないため、実際にそれを達成するのは非常に難しい。

例えば、研究者は、格付けは、控えめに言っても、信頼性の最良の指標ではないことを発見した。悪意のある拡張機能(52%)と脆弱性のある拡張機能(47%)のかなりの部分がレーティングを完全に欠いている一方で、驚くほど多くの良性の拡張機能(32%)もこのカテゴリに分類されます。さらに問題なのは、全体的に評価の中央値が高いままであることです。良性の拡張機能とポリシー違反の拡張機能は 5、マルウェアを含む拡張機能は 4.9、脆弱性のある拡張機能は 4.5 です。研究者が指摘するように、これはユーザーが一般的に、インストールする拡張機能の本質と関連するリスクに気づいていないことを示唆している。偽のレビューや操作されたレビューを否定することはできないが、これは良性の拡張機能にも悪意のある拡張機能にも影響を与える諸刃の剣であるようだ。

では、レビューが本当に信用できないのであれば、ある拡張機能の良し悪しをどうやって判断すればいいのでしょうか?残念ながら、確実な指標はありませんが、おそらく最善の策は開発者の記録を見ることでしょう。

開発者の評判:拡張機能の安全性の手がかりにはなるが、保証にはならない

興味深いことに、少なくとも1つの悪意のある拡張機能を持つ開発者は、少なくとも1つの良性の拡張機能を持つ開発者よりも、平均してより多くのセキュリティ的に注目される拡張機能を公開する傾向があることを示しています。この論文によると、「悪意のある拡張機能を1つ公開した開発者は、平均して3.6個の良性の拡張機能、4.9個のマルウェアを含む拡張機能、1.4個のポリシー違反の拡張機能、0.00093個の脆弱な拡張機能を公開している」。

また、マルウェアを含む拡張機能やプライバシーを侵害する拡張機能を持つ開発者は、別の拡張機能を公開する可能性が高いことも調査から示唆されている。

不思議なことに、研究者たちは、それぞれ100以上のマルウェアを含む拡張機能を持つ30人の開発者を数えました。

しかしここで、悪意のある拡張機能と脆弱性のある拡張機能の間に重要な違いが現れます。マルウェアやプライバシーを侵害する拡張機能は、しばしば常習犯によるものであるが、脆弱な拡張機能を公開している開発者は、良性の拡張機能も高い割合で持っているようである。

悪質な拡張機能は、より多くの権限を要求する傾向がある

研究者は、Security-Noteworthy Extensions (SNE)は良性の拡張機能よりも多くのデータへのアクセスを要求することを発見しました。マルウェアを含む脆弱なエクステンションが要求するAPIパーミッションの中央値は4であるのに対し、ポリシー違反のエクステンションは2、良性のエクステンションは1しか要求しない。

結局のところ、拡張機能の権限が多ければ多いほど、攻撃対象領域は大きくなります。

興味深いことに、良性エクステンションもSNEも、機能的には同じようなAPIを使用しているようだ。重要な違いは「topSites」パーミッションにある。このパーミッションは、悪意のあるエクステンション(4,000以上のエクステンションが使用)では2位にランクインしているが、他のカテゴリーではトップ10にランクインしていない。これはおそらく、マルウェアが新しいタブでホームページをハイジャックし、「topSites」アクセス権を必要とする機能に関連していると思われる。

しかし、ホストパーミッション(特定のウェブサイトへのアクセス)を見ると、話は変わってくる。<all_urls>やhttp://のように、すべてのURLへのアクセスを許可するパーミッションは、良性の脆弱な拡張機能の間で人気があります。対照的に、マルウェアやポリシー違反の拡張機能は、特定のGoogleのサブドメインをターゲットにすることが多い。このことから、マルウェアの開発者は、Googleの監視の対象となるパーミッションを意図的に回避している可能性があります。

アップデートされていないことも危険と脆弱性の原因の一つ

脆弱性、ひいてはユーザーにとってのリスクの大きな原因は、何年もアップデートされていない拡張機能であり、そのためパッチが適用されていないセキュリティホールによって様々な攻撃を受けやすい。

膨大な数という点では、利用可能な拡張機能の60%が一度もアップデートされておらず、悪用や侵害の餌食になっていることがわかった。さらに衝撃的なのは、脆弱性があることが知られている(つまり、脆弱性が公に報告されている)拡張機能の“半分”が、脆弱性が公表されてから2年間、Chromeストアでパッチが適用されていないままであることだ。

結論

ユーザーがブラウジング体験を向上させるために拡張機能に依存することが増えているため、開発者とプラットフォームのキュレーター(この場合は Google)の双方に、セキュリティを優先させる責任があると私たちは考えています。Googleの役割は、開発者が意図的にそのようにしたマルウェア満載の拡張機能に関しては特に重要です。

監視の強化、ポリシーの厳格な実施、ユーザー教育の向上は、これらのリスクを軽減し、世界中の何百万人ものChromeユーザーがより安全なブラウジング環境を利用できるようにするための重要なステップです。