偽広告ブロッカーの話 第2弾|今度はクッキーと詐欺広告も

※去年の第1弾はこちら(英語)です。

「OK Google、Chromeを使用していて、広告ブロッカーを入手したいんだけど」

「はい!Chromeウェブストアに行きましょう。何百もの広告ブロッカーがありますよ。」

「うーん、何百個もあるの?安全かな?昨年、それらの多くが“偽物で悪意があるようだ”と聞いたけど!」

「ご心配なく!すぐに広告ブロッカーのパワーを制限しますから、間違いなく対応できます!」

「あ、本当?いいね、ありがとう!じゃあ、検索結果トップから1つを取得するね。このAdBlock, Inc提供の「AdBlock」がいい感じ。プライバシーポリシーがあり、80万人を超えるユーザーがいるみたい。しかもドイツの会社。あと、このCharlie Lee提供の「uBlocker」も試そうかな。星5の評価に850,000人のユーザー、これも良さそうだね。」

そこで一回ストップ!

この「AdBlock」は偽物で悪意のあるもので、「uBlocker」も同じです。そして、ストア上にはそれほど人気度の高くない詐欺的なクローンもたくさんあります。

どうやってそれを知ったかって?私はそれらのコードを調べて、その拡張機能が何をするかを理解しようとしてかなりの時間を費やしました。しかし、一般ユーザーなら一体どうすればそれを知ることができるでしょう?

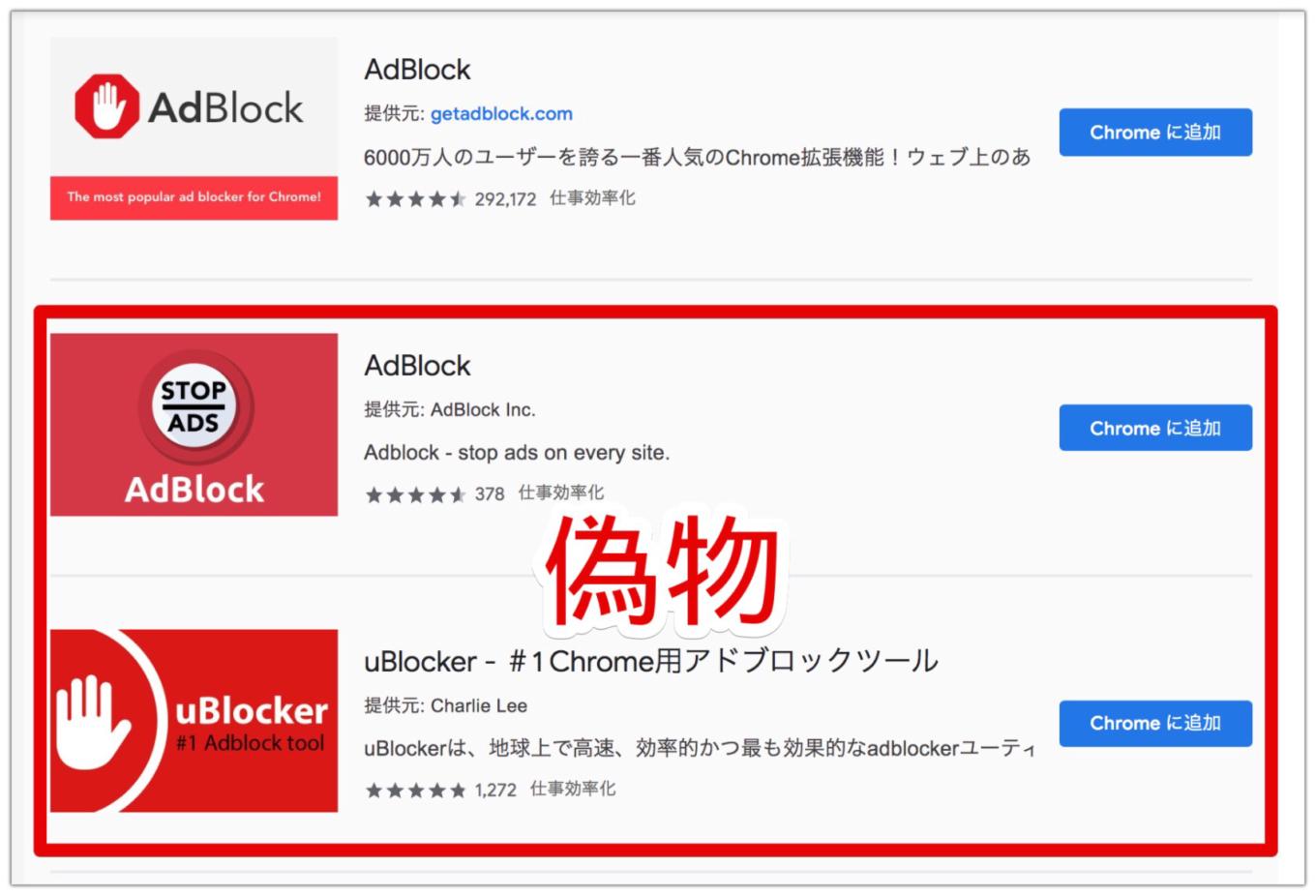

【Chromeウェブストア】正式なAdBlock拡張機能のすぐ下にはその偽クローンが二つ

一体何がおかしいの?

まず第一に、上の二つの拡張機能は他の2つ人気のある広告ブロッカーの名前を使用しています。しかし、多数の報告があるにもかかわらず、これらの拡張機能はまだ削除されていません。

明らかに、倫理的な問題と欺きは拡張機能の削除の理由として認められていないようです。でしたら、悪意のある動作ならどうでしょう。

ここから技術的な説明があります。デベロッパなどの詳しい方でない場合は、記事の次の部分までスキップできます。

一見では、これらのアドオンは本来行うべきことを行っているだけで、広告をブロックします。どちらも元の「AdBlock」拡張機能のコードに基づいているため、品質は十分です。

定期的に、次のようなリクエストを送信します:

GET https://ublockerext.com/heartbeat/json/?action=config&&id=dgpfeomibahlpbobpnjpcobpechebadh&version=1.7<=199&uid=76f24bff-d831-aa47-7377-7ea195bf9cf8&r=1567540438520

一見すると、サーバーのレスポンスは無害に見えます:

{"blockPopups":true,"statuses":[["synchronize_invalid_url","filters_subscription_lastDownload_invalidURL"],["synchronize_connection_error","filters_subscription_lastDownload_connectionError"],["synchronize_invalid_data","filters_subscription_lastDownload_invalidData"],["synchronize_checksum_mismatch","filters_subscription_lastDownload_checksumMismatch"]]}

ところが、インストールの約55時間後、そのレスポンスは突然変化し、無害とは言いづらいところです。

この新しいレスポンスには、拡張機能が実行するコマンドのリストが含まれています。その後、拡張機能の動作が変更され、広告ブロック以外にもいくつかの処理が開始されます。

新しくアクセスしたドメインごとにリクエストをurldata.netに送信するようになります。たとえば、teamviewer.comにアクセスすると、次のようなリクエストが送信されます:

http://urldata.net/api?key=4e4a7faf91b2bcda88a60e269e4d6208bfe8d3d6&out=https%3A%2F%2Fteamviewer.com&format=txt

このリクエストへのレスポンスには、特別なURLが含まれます:

http://urldata.net/newapi/click/PvdHh16uGq6mLqmbUoT3AaUImj7ynsh0cVlCywkljEF19oBV0JH4jNYpn--xwIyEV36OMPPH1IrESEyclc7yxEbB3mYrfPMxnGqoV4SOmQ4MI9NYNHAQrPHwvJNE0W488ESUN1y7ONahVxwBZKnr4PZlZKI5gNi65DoIfYNwXAPoyFwh8Mgz1bX63V4PnjspvZa-DqjF5GTNxoIJqpHLC1_SwlFRYeoIvVGutkgfCSI4hMHa3z52VbL7VxbaQAhhqLC-uJUJO_s234VL3JDM01O-JE9PS6fXOH6z5XUojvotSQ5mZe7NFEsuMaeSK9rasy8MvaICWZpGDmgxIodzvMpJUv41ppkuqMBDDYpHptCEBb4Za_HffgaiKn-aY_COfan5P650B6ZTQsVqNKidMRRaHY4FxvM7VA79vX5_Oe0J0c9Wczw8VM9GrvzlGLdt4TjyBcF2JEtpcayh99JdL1wxrL_EoEHMml4LDy1JwT8LPxPG2vrlK5QSuoGrx-7tJLHD6Gq3SUeQj1XXEcENy77hkzU79TO9_hEs29Kq6ASdk6NKIZT8gOuJsNOAkU4i0Y9JvmEpdENyBL2ugmFNyitW2CfGzHrLsNex

拡張機能は、すぐにそのURLをバックグラウンドで開きます。リダイレクトのチェーンが、このリクエストの後に来ます:

チェーンにおいての最後のリクエストはこちら:

https://www.teamviewer.com/en/content/2019-cj-emea/?coupon=aff-19-en-10-1&utm_source=affiliate&utm_medium=cj&utm_campaign=dedc1dc5d58611e982c203670a180513&utm_content=2933854&PID=affiliate.cj.q1&s=1&cjevent=dedc1dc5d58611e982c203670a180513

ここで一体何が起きているのでしょうか?どうやら、このアドレスはTeamviewerのアフィリエイトプログラムに属しているようです。 レしポンス内で、お使いのブラウザは特別な“アフィリエイト”クッキーを受け取ります。これで、あなたがteamviewer.comで何かを購入した場合、拡張機能の所有者はTeamviewerから手数料をもらいます。

この手法はCookie stuffingとして知られていて、基本的に広告詐欺スキームなのです。

これに使用しているアフィリエイトリンクは他にもたくさんあります。こちらが私が30分で抽出することができた、そのリンクのほんの一部です。被害を受けているのはmicrosoft.com、linkedin.com、aliexpress.com、booking.comとその他多数。

この拡張機能に関するもう1つの興味深い点は、いくつかの自己保護メカニズムを備えていることです。たとえば、開発者コンソールが開いているかどうかを検出し、開いている場合は拡張機能の疑わしいアクティビティをすべて一度に停止します。

偽拡張機能の問題

この問題は新しいものではなく、同様のケースが以前にも報告されていました。ただし、それにもかかわらず、Googleからこれを解決しようとする努力は未だにみられません。現在、状況はさらに悪化しているようです。少なくとも偽ブロッカーは、以前は違う名称を考え出さなければなりませんでした。しかし今は、見ての通り、それすら気にしなくなったようです。

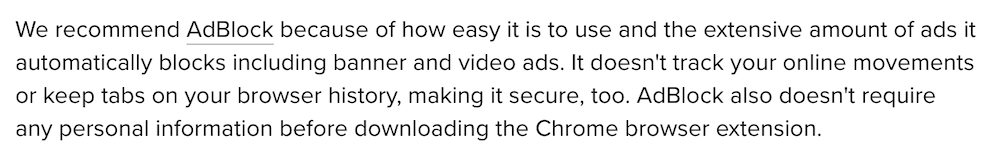

騙されるのは通常のユーザーだけではありません。たとえば、こちらがandroidcentral.comが推奨する広告ブロッカーのリストに偽「AdBlock」が載っている様子です。

Android Centralのレビューからの抜粋

こういった問題があるのはChromeウェブストアだけでしょうか?いや、そうでもない。たとえば、非倫理的な行動に関する複数の報告にもかかわらず、偽AdGuardは「Firefox向けアドオン」では“推奨”バッジまでついています(1、2)。まあ、少なくとも私たちの名称をそのまま使用していませんね。

この状況を改善する方法は?

Google社が提案した「マニフェストV3」と呼ばれるソリューションについて聞いたことがあるかもしれません。それは、拡張機能を制限すると、全体的なパフォーマンス、セキュリティ、プライバシーが向上するということです。

うーん、効果あるかな?パフォーマンスに関しては少し同意しますが、他の2つの点はどのように役立つかわかりません。たとえば、上記の2つのアドオンに対しては全く効果はありません。このシナリオでは、Cookie stuffingは相変わらず可能です。

実際、EFFが提案するものに完全に同意します。

ユーザーを真に保護するためには、Googleは既存のChromeウェブストアポリシーの適切な施行を開始する必要があります。

Googleオフィス内のある会議室

どうすれば自分を守ることができますか?

ご覧のように、ジャーナリストでさえ時々偽物に陥るので、これは難しい質問です。1年前なら、私は「対策は簡単」だと答えていました。それは、「拡張機能は信頼できる開発者からのみインストールしてください」という対策です。

しかし、状況は以前よりも悪化しているため、何らかの変化がまでは、上の対策に加え推奨事項リストにいくつかのことを追加したいと思います:

- ブラウザ拡張機能をインストールする場合は、もう一度考えてください。 この拡張機能は本当に必要ですか?

- 拡張機能の概要内容を信じないでください。 レビュープロセスはほとんどないことに注意してください。概要文章は承認されていない偽物になり得ます。

- ユーザーレビューと評価も同様です。上記の2つの詐欺拡張機能のユーザー評価は優れていますが、悪意のあるソフトウェアです。

- Googleウェブストアの内部検索を使用せず、信頼できる開発者のWebサイトから直接拡張機能をインストールしてください。そうすれば正式なものと同じ名称を名乗っているニセモノの誤インストールを避けることができます。

追記(9月18日):

この記事で言及した二つの詐欺拡張機能は、無事にChromeウェブストアから除去されました。これは間違いなく良いニュースですが、本当にユーザーの安全に関心があることを証明したいのであれば、Googleはその他多くの対応を行う必要があります。